はじめに

こんにちは、エーピーコミュニケーションズiTOC事業部 BzD部 0-WANの山田です。

今回はOktaでWindowsサインインを多要素認証する機能「Desktop MFA for Windows」についてご紹介します。

端末の多要素認証が求められる背景

端末の多要素認証は、自治体の三層分離の構成でマイナンバー利用事務系およびLGWAN接続系の端末の

セキュリティ対策として、ICカードを利用した多要素認証が広く導入されてきました。

近年ではコロナ禍から急激に広まったテレワークやハイブリッドワークにより、

端末の持ち出し利用が増え、民間企業においてもセキュリティ対策として

端末の多要素認証の需要が高まってきております。

Desktop MFA for Windows概要

Desktop MFA for Windowsの最大のポイントは、Oktaの多要素認証で使い慣れている、

いつものOkta Verify で端末の多要素認証も可能になる点です。

オフライン認証にも対応していますので、

外出先で端末がネットワークにつながっていない状況でも多要素認証が行えます。

Desktop MFAの認証要素は、パスワード+以下の認証要素 が利用可能です。

■オンライン時

Okta Verifyプッシュ、Okta Verifyワンタイムパスワード。

■オフライン時

Okta Verifyワンタイムパスワード、YubiKeyバージョン5.0以降(OATHのサポートあり)。

認証の流れを図示すると以下のようになります。

構成

■要件・前提事項

Desktop MFA for Windowsの要件は以下の通りです。

〇Windows端末の要件

- Windows 10バージョン1709以降、またはWindows 11で利用可能です

- .NET 4.8がインストールされている必要があります

〇前提事項

- Windows仮想マシンまたはデバイスがActive DirectoryまたはEntra IDに接続が必要です

- Okta Verify Authenticatorがセットアップされている必要があります

- ユーザーのモバイルデバイスにOkta Verifyがセットアップされている必要があります

〇制限事項

- リモートデスクトッププロトコル(RDP)アクセスはサポートされていません

■今回検証構成について

現在も多くの企業で端末はActiveDirectoryで管理されている状況かと思いますので、

今回もActiveDirectory環境でテストを行っています。

また、OktaとActiveDirectory連携については前回ご紹介した環境を利用しております。

OktaとActiveDirectoryの連携部分は下記をご参照ください。

techblog.ap-com.co.jp

設定・動作

1) Okta 管理画面

アプリケーションのカタログに「Desktop MFA」が用意されてあるので追加します。

クライアントID、クライアントシークレットはPCにOkta Verifyを展開する際に使うのでクリップボードにコピーして控えます。

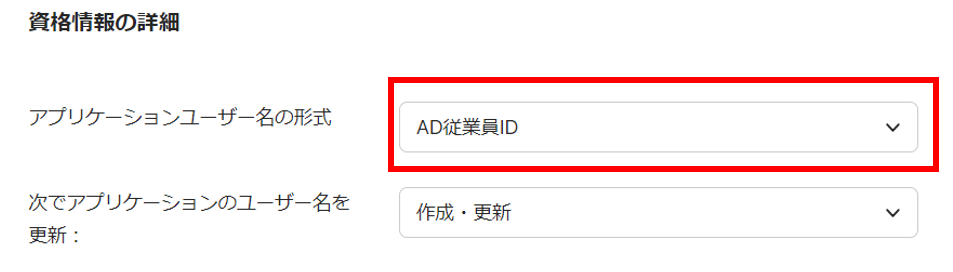

アプリケーションユーザー名の形式はAD連携環境ではAD従業員IDを選択します。

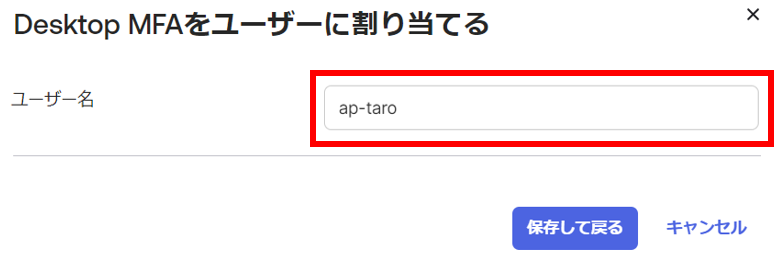

Desktop MFAを利用するユーザーを割り当てます。

AD連携ユーザーを選択します、グループで割り当てることも可能です。

ユーザー名の割り当てが表示されるので入力します。

割り当てが完了しました。

セキュリティの認証ポリシーはDesktop MFAのものが追加されます。

下記のようにポリシーの設定は自由に変更できますが、設定内容にかかわらずDesktopMFAの動作は

パスワード+Okta Verify Push または Okta Verifyワンタイムパスワード となります。

※ここでパスワードを省いた場合、Okta Verifyのプッシュが二重に届いてしまうような動作を確認しましたので、

上記のように1要素目または単一要素とした場合もパスワードは含めるようにした方がよさそうです。

ユーザーに配布するOkta Verifyは管理画面からダウンロードしたものを配布します。

以上で、Okta管理画面上の操作は完了になります。

2) Okta Verifyの展開

ダウンロードしたOkta Verifyにコマンドのオプションを付与して展開することが可能です。

資産管理ツールなどで展開するとよいでしょう。

例:OktaVerifySetup--x.x.x.x-yyyyyyy.exe SKU=ALL ORGURL=https://customerorg.oktapreview.com/ CLIENTID=xxxxxxxx CLIENTSECRET=xxxxxxxx

- CLIENTID、CLIENTSECRET は事前に控えた値を入力します。

- ORGURLも指定するため、ユーザーはOktaのURLを入力する必要がなくなります。

- SKU=ALLという設定で、ユーザーのサインイン時にWindows資格情報プロバイダーは非表示になります。

今回はテスト環境のため、インストーラーをPC上に配置し、手動でコマンドを入力しインストールしています。

3) ユーザー操作 【端末準備】

※事前にモバイルのOkta Velifyは登録済みの状態で通知は受けられる状態です

PCにOkta Velifyがインストールされると、デスクトップ上にアイコンが表示されます。

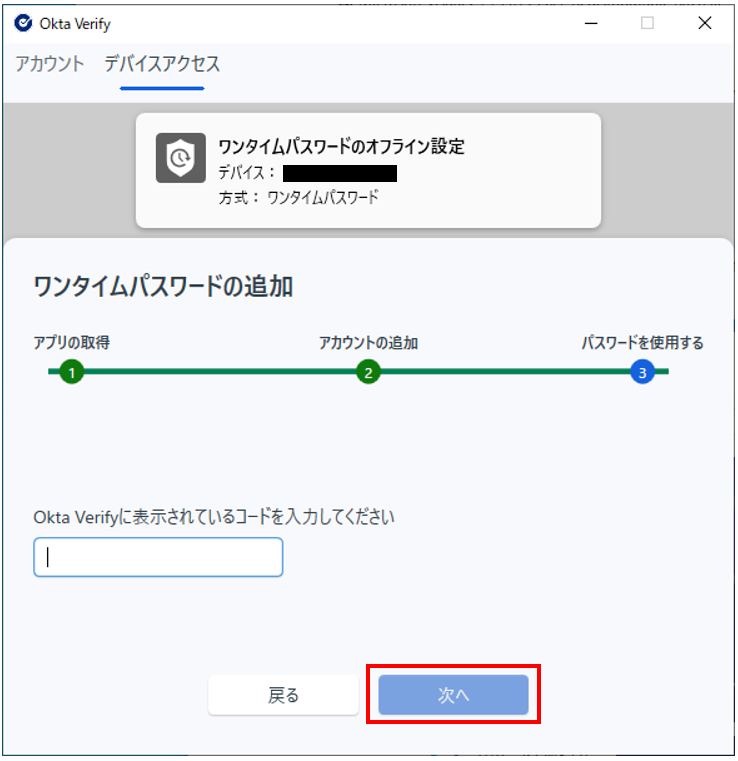

Okta Velifyを起動し、オフライン認証方式を設定します。

ワンタイムパスワードアプリまたはYubiKeyが利用可能です。

今回はワンタイムパスワードアプリ(Okta Velify)を登録します。

※通常のOkta Velifyと異なり、「ワンタイムパスワードのオフライン設定」として登録されます

QRコードが表示されるのでモバイルのOkta Velifyで読み込んでコードをを入力します。

オフライン設定が完了しました。

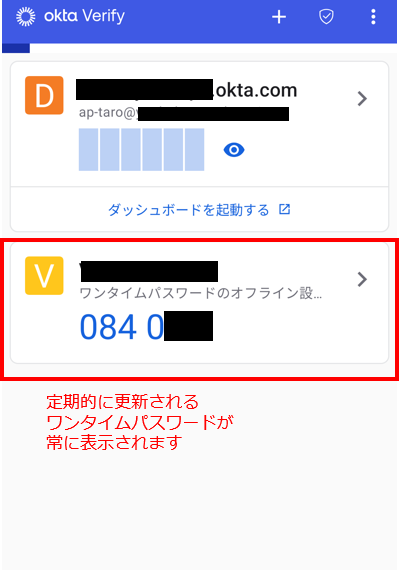

モバイル側はこのように登録されます。

以上で、端末側の準備も完了しました。

4) ユーザー操作 【認証画面】

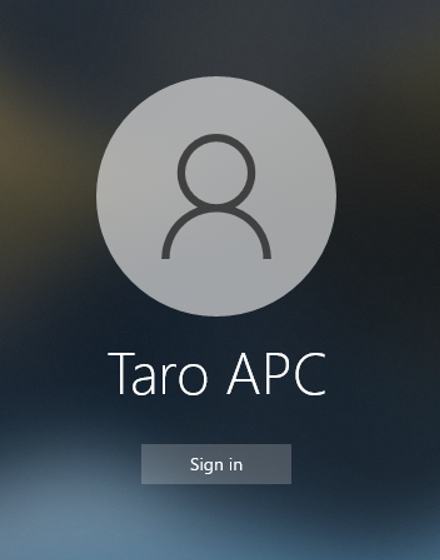

端末を再起動すると、サインイン画面が表示されるのでパスワード入力します。

追加の認証が必要になりますので、プルダウンから「Okta Verify Push通知」を選択します。

以下の画面に遷移します。

モバイルのOkta Verifyに通知が届きますので許可します。

ログインできました。

2回目以降は、プルダウンで選択は不要になり、パスワード入力後にモバイルにPush通知が届くようになります。

オフライン認証も試してみます。

テストのためPCのネットワークアダプタより、ネットワークを無効化して再起動します。

サインイン画面が表示されるのでパスワード入力します。(ここまでは同じです)

オフラインワンタイムパスワードの入力画面が表示されるので、3) の手順で設定したモバイルのOkta Verifyを開き

表示されているワンタイムパスワード入力します。

ログインできました。

初回のPush通知選択を記憶して2回目は不要になる動作や、オフライン時は自動的にオフラインワンタイムパスワード入力に

切り替わる動作など、ちょっとした部分ですがユーザー操作が簡略化される作りになっている点は気が利いていますね。

5) 【参考】パスレス認証

Desktop MFAの動作ポリシーはデフォルト値が設定されています。

例えばデフォルトでは画面ロック後の60分間はMFAが不要な設定になっています。

この動作ポリシーは提供されているレジストリを変えることで変更することが可能です。

このポリシーの中に、パスワード入力を省略するオプションがありますので試してみました。

今回は、テスト環境ですので端末のレジストリ値を直接設定していますが、

実際に導入する際は資産管理ツールやGPOなどで展開するとよいかと思います。

レジストリは下記のパラメータを追加しています。

レジストリ変更後、初回のみパスワード入力して認証が必要なので、パスワード入力→Push通知でサインインします。

その後、サインアウトしてみると Sign in のボタンが表示され、パスワード入力画面は出なくなります。

ボタンを押下すると以下の画面に遷移し、モバイルのOkta Verifyに通知が届きますので許可します。

パスワードレスでログインできました。

パスレス認証は、単にユーザーのパスワード入力を簡略化したい場合だけでなく、

ユーザーにログインパスワードを教えない、パスワード秘匿化運用といった用途でも利用が可能になるかと思います。

おわりに

OktaのDesktop MFA for Windowsを紹介しました。

一般的な端末の多要素認証の製品は、Windowsのみ対応している製品がほとんどですが、

OktaにはmacOS版の「Desktop MFA for macOS」もあります。

企業で端末の多要素認証を導入する場合、Oktaを選択肢として考えるてみてはいかがでしょうか。

IDの統合管理、クラウドアプリケーションの多要素認証、端末の多要素認証、

まとめて1製品で対応できるOktaをぜひご検討ください。

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。

ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。

お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。