1. はじめに

エーピーコミュニケーションズ ビジネスデベロップメント部の嘉藤です。

ゼロトラスト、SASE/SSEなどセキュリティに関するブログを掲載して参ります。

どうぞよろしくお願いいたします。

2. ゼロトラストとは

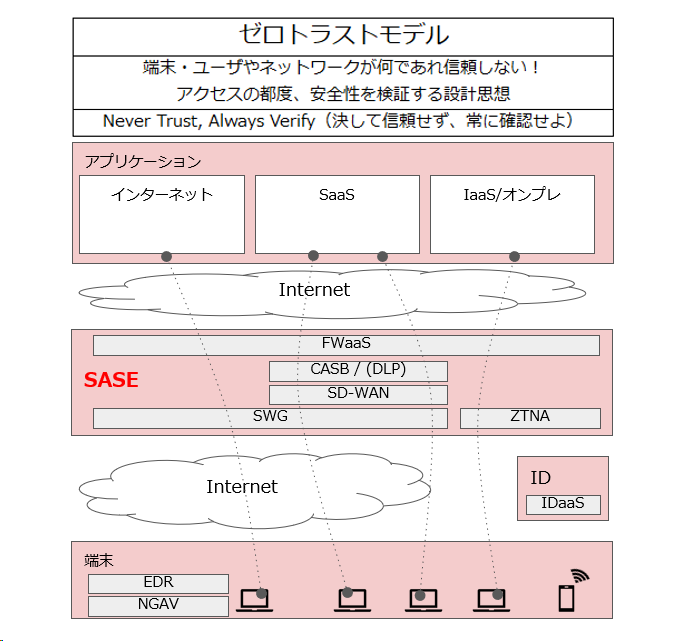

ゼロトラストとは、「”Never Trust, Always Verify”(決して信頼せず、常に確認せよ)」つまり「すべてを信頼しない」 という原則1に基づいて、全セッションに関して正規のデバイス・ユーザ・アプリケーションからのアクセスであるか、 正当かつ安全なアクセス権限であるかを全て検証し、マルウェア感染や情報資産への脅威を防ぐ新しいセキュリティの考え方です。

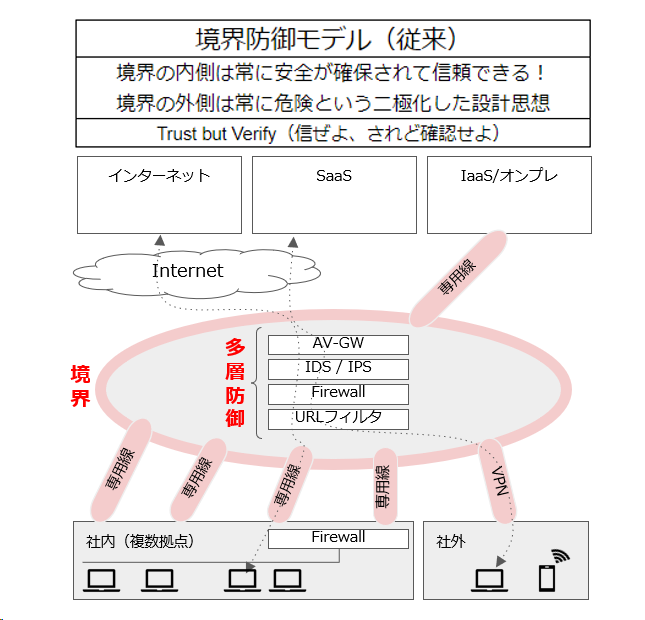

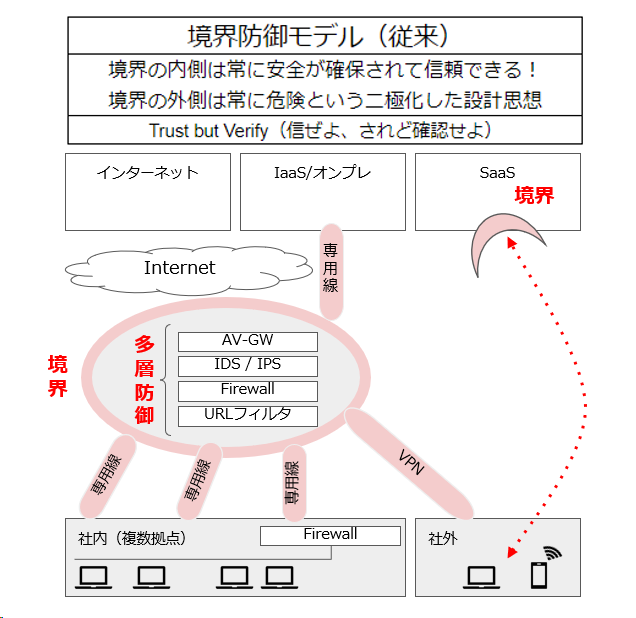

従来の境界防御型は、「”Trust But Verify”(信ぜよ、されど確認せよ)」つまり、「ネットワークの内側2は安全であるが、

検証しなさい」という原則に基づいて多層防御3によりシステムを要塞化してマルウェア感染や情報資産への脅威を防いでいました。

この境界防御型は一見外部からの侵入に対して堅牢に見えますが、システムの内側は安全であると盲目的に信頼をしていると 一旦侵入を許してしまったり、若しくは内部の悪意ある者からの攻撃には非常に脆いという点があります。

また、COVID-19の影響を受け私たちの身の回りで働き方が大きく変わり、システムの境界はファイアウォールとインターネットだけでなく

クラウド(SaaS)とエンドポイント4の間にも出来てきました。

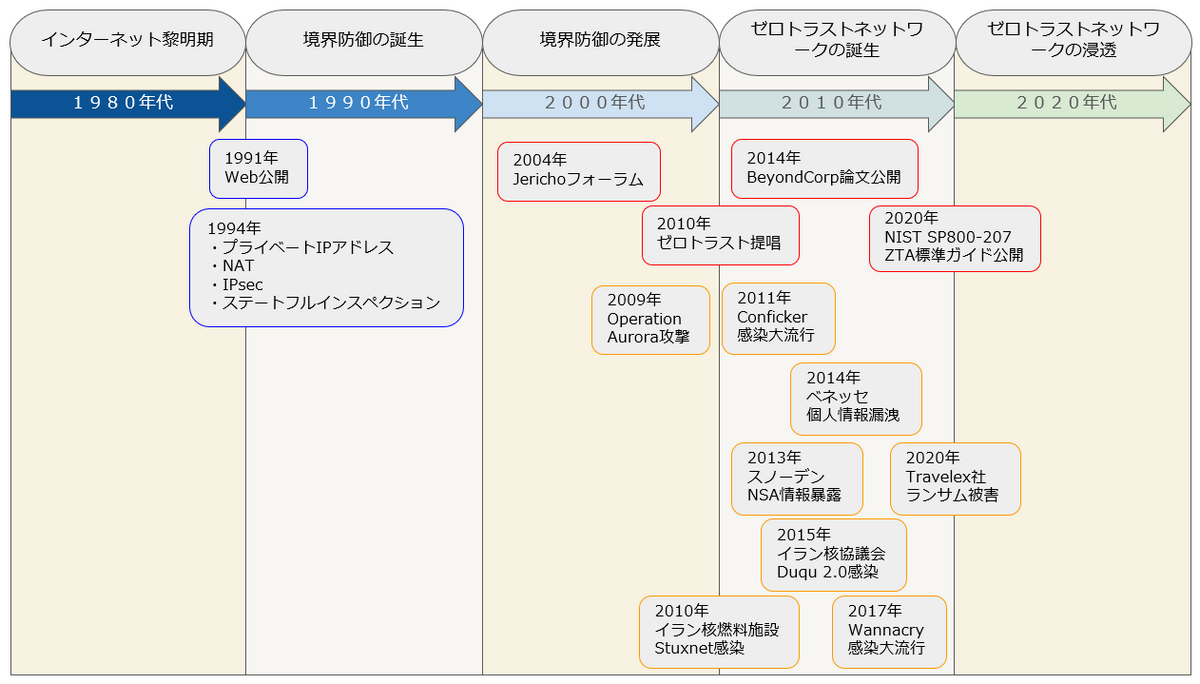

3. ゼロトラストの歴史

「Never Trust, Always Verify」この考えはどこからやってきたのでしょうか。

信頼の対象を最小限にする、つまり盲目的に信頼をしないという議論は、かなり前の時代からあります。

1977年:RSA論文やDiffe氏、Hellman氏著「暗黙的な信頼」に否定的

1994年:プライベートアドレスがRFC1597で規定

2004年:JERICHO Forum 非境界化によるセキュリティ対策の議論

2009年:Operation AuroraによりGoogleなど20の大企業が攻撃される

2010年:Forrester Research社のJohn Kindervag氏が、Zero Trust の概念を発表

2014年:Google社が「BeyondCorp」論文公開

2018年:Forrester Research社が、ZTX(Zero Trust Extended Ecosystem)を発表

2019年:O'reillyが「Zero Trust Networks」を出版

2020年:NISTが SP800-207「Zero Trust architecture」を発表

大企業の強固な境界防御も突破されたり、COVID-19の影響を受け私たちの身の回りで働き方が大きく変わり、境界防御型セキュリティは限界に近い状態です。 今やゼロトラストネットワークに乗り換える時がやってきたように思えます。

4. ゼロトラストの考え方

米NISTが定義している SP800-207「Zero Trust architecture」を基にゼロトラストネットワークの考え方について説明します。

4.1 NISTが定義する7つの原則

米NISTが定義している SP800-207「Zero Trust architecture」によるとゼロトラストネットワークには7つの原則があります。

①すべてのデータソースとコンピューティングサービスをリソースとみなします。

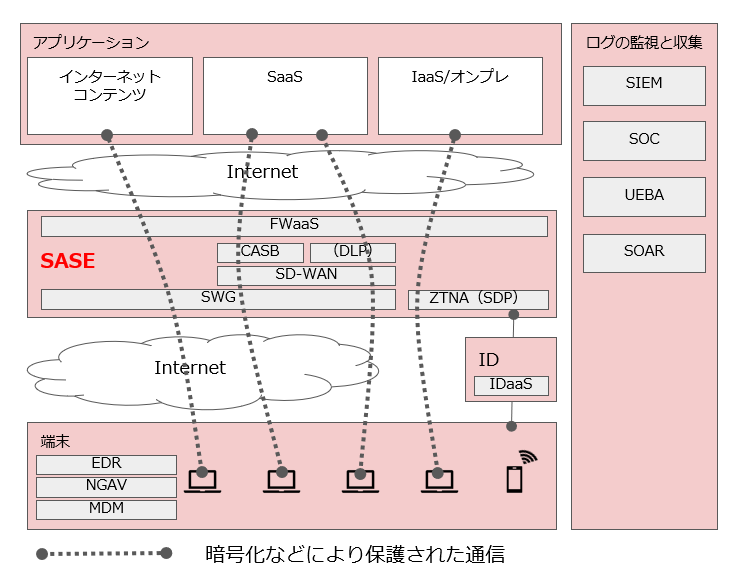

②ネットワークの場所に関係なく、すべての通信を保護します。

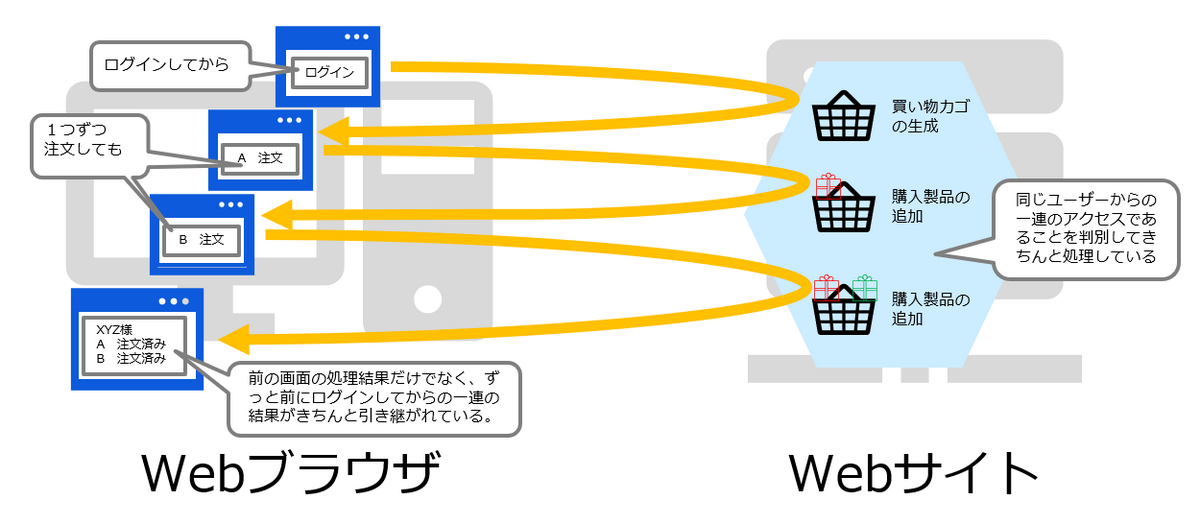

③企業リソースへのアクセスは、セッション単位で付与します。

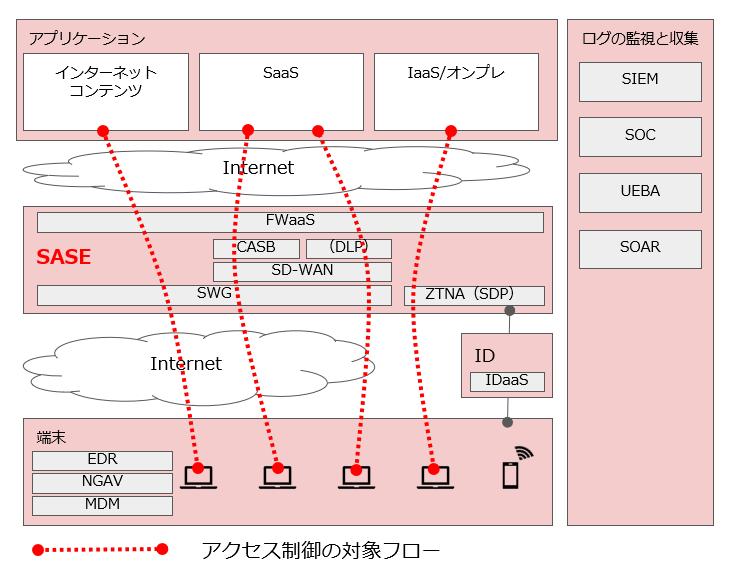

④リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定します。

⑤すべての資産の整合性とセキュリティ動作を監視し測定します。

⑥すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施します。

⑦資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用します。

これらは具体的にどのようにして実施するのか、その手法に関しては触れられていません。簡単に例を挙げます。

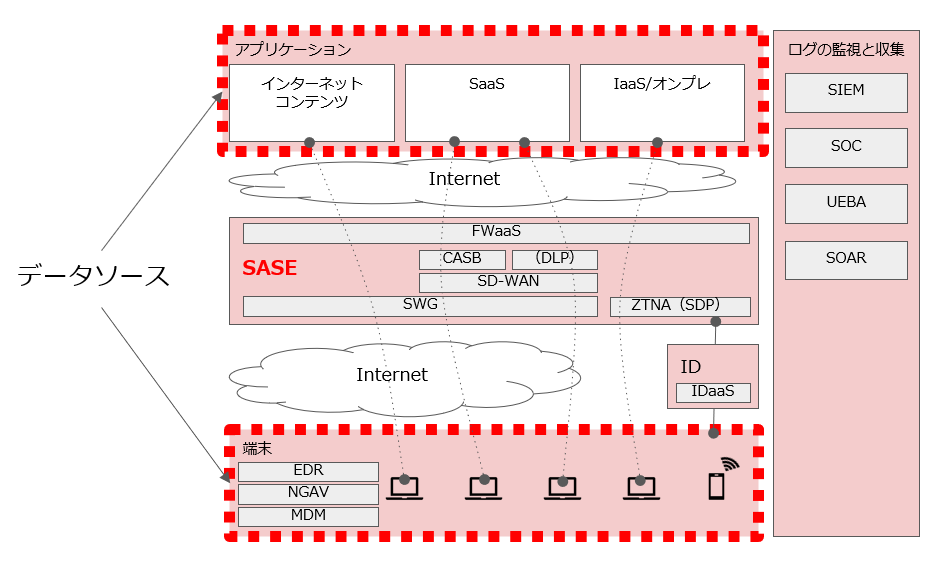

①すべてのデータソースは、エンドポイントであったり業務アプリケーションのことです。

②システムに安全な場所はなく、いかなる場所においても暗号化などにより通信の保護が必要となります。

③接続/ログインしてから、切断/ログオフするまでの、一連の操作や通信の単位で付与します。

④すべてのネットワークフローをアクセス制御の対象とします。

⑤組織に関連する機器は可能な限り継続的に監視して安全性を保ちます。

⑥例えば昨日までアクセス権があったので、今日もアクセスを許可するといった盲目的な判断をせずに、アクセス要求があった時点でその要求が妥当なものなのか、都度、動的に判断する必要があります。

⑦すべてのリソースに関して可能な限り情報を収集する。いつ誰がどこに対して何をしたのかを記録します。

5. おわりに

ゼロトラストネットワークの考え方が明らかになりました。

次回はゼロトラストネットワークを実現する要素について説明します。

最後までお読みいただきありがとうございました。