目次

はじめに

こんにちは、エーピーコミュニケーションズiTOC事業部 BzD部 0-WANの平光です。

ZscalerのZPAとZPAで必要となるAppconnectorについてご説明したいと思います。

1. ZPAとは

ZPAとは、Zscaler Private Accessの略です。

「Zscaler Private Access」という言葉からイメージできる方もいるかもしれませんが、

企業がネットワークのセキュリティを確保しながら、内部のアプリケーションやサービスへのアクセスを可能にするためのプライベートアクセス製品です。

そして、VPNに代わる「新たなリモートアクセス」ツールです。

2. Appconnectorとは

クライアント端末からの通信はZCC(Zscaler Client Connector)によりTLSトンネルを確立することで可能になります。

一方、サーバー側からもTLSトンネルを確立することが必要になります。

このときに必要になるのが、AppConnectorです。

AppConnectorは下記のプラットフォームに対応しています。

こちらの環境があれば、AppConnectorを構築することができます。

Amazon Web Services (AWS)

Linux (Red Hat Enterprise Linux 8 or 9)

Microsoft Azure

Microsoft Hyper-V

VMware vCenter or vSphere Hypervisor (ESXi)

Nutanix

Docker

OpenShift

3. 従来のVPN接続との違い

今回は、2つの違いについてみていきたいと思います。

違い①:Attack Surface

まずは、Attack Surfaceの観点で見てみたいと思います。

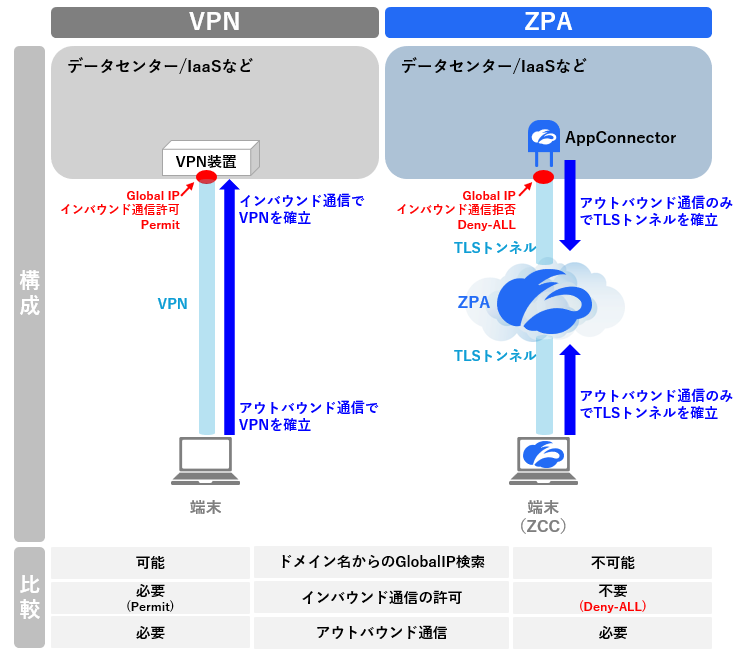

従来のVPNは、ユーザーがVPN装置のグローバルIPへ接続し、VPNトンネルを張ることで内部アプリケーションへの通信をしていました。

そのため、インターネット上にグローバルIPアドレスを公開した上で接続用のポート番号にて待ち受け、VPN装置へのインバウンド通信を許可する必要がありました。

これにより、サイバー攻撃の対象となりうるIT資産や攻撃点ならびに攻撃経路(Attack Surface)となっていました。

一方、AppConnectorはインバウンド通信を許可する必要がなく、アウトバウンド通信のみでグローバルIPを利用してTLSトンネルを確立できます。

インバウンド通信を許可する必要がないため、インバウンド通信はDeny-ALLとなります。

これにより、サイバー攻撃の対象となるAttack Surfaceをなくすことができ、従来のVPNサービスよりもセキュリティが向上します。

違い②:VPNとSDP

次に、VPNとSDPの仕組みの違いについてみていきたいと思います。

SDP(Software Defined Perimeter)は、ゼロトラストを実現するための仕組みであり、ZPAが通信を成り立たせるための仕組みです。

(SDPについて、今回は簡単に触れさせていただきますが、重要な仕組みなので別の投稿で深堀していきたいと思います。)

VPNとSDPの主な違いは、以下が挙げられます。

SDPのほうが「認証要素」が多く、「アクセス制御」においても細かく制御できるためセキュリティレベルが向上します。

※1 表に記載のVPNは、リモートアクセスに利用するレガシーVPN(PCにインストールしたVPNクライアントから企業内に設置したVPN装置に通信経路を確立し利用するもの)です。

※2 製品単体のVPNだと1要素のものがほとんどですが、設計次第ではほかの機能との組み合わせによって認証要素を増やすことができます。

簡単にですが、SDPの仕組みについてもご説明します。

SDPは3つの構成要素から成り立っています。

・SDP Controller

・Initiating SDP Host(接続元ホスト)

・Accepting SDP Host(接続先ホスト)

アクセスの流れは以下となります。

Control Channel)

1. Accepting SDP HostとSDP Controller間でセキュアな接続を確立

2. Initiating SDP HostがSDP ControllerへAccepting SDP Hostへの接続を要求

3. SDP Controllerはセキュリティポリシーに従いInitiating SDP Hostを検証

4. SDP ControllerからAccepting SDP HostへInitiating SDP Hostからの接続要求を送信

5. SDP ControllerからInitiating SDP Hostへ接続可能なAccepting SDP Hostを通知

Data Channel)

6. SDP Host間で接続要求を行ない認証に成功すると、暗号化されたトンネルが確立され、通信できるようになります。

SDP Host間での通信が終了するとトンネルは消滅し、通信を再開するためには再度認証が必要になります。

4. ZPAのメリット

「3. 従来のVPN接続との違い」からお気づきの方がいらっしゃるかもしれませんが、ZPAによるセキュリティが向上が最大のメリットです。

①ZPAによりサイバー攻撃の対象となるAttack Surfaceをなくすことができます。

②SDPによって、接続元ユーザーPCや接続先である企業のクラウドサービスや社内システムなどが管理されるため、過去の通信に関わらず、

正しい権限を持つユーザーからの接続以外は許可されないため、不正アクセスやなりすまし、DDoS攻撃などの対策に有効です。

また、ランサムウェアの感染経路の約6割が「VPN機器からの侵入」というデータを警察庁が公表しています。

この結果からみても、感染経路となるVPN機器(Attack Surface)をなくすことがセキュリティ対策の1つとなることが分かります。

(引用:令和5年における サイバー空間をめぐる脅威の情勢等について)

おわりに

簡単にですが、ZPAとAppConnectorのご紹介でした。

昨今、サイバー攻撃のニュースが多くみられますが、

外部公開しているVPN機器の脆弱性を突かれてランサムウェアなどの被害が発生しています。

運用担当者からすると脆弱性が発表されるたびにバージョンアップするのは手間がかかるため、できることなら手間を減らしたいものです。。。

外部公開しているVPN機器がなくなることで、サイバー攻撃のポイントを減らせるためZPAの導入を検討してみるのもいかがでしょうか?

次回はAppConnectorを構築し、ZPAを利用してみたいと思います。

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。 ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。 お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。