#1 はじめに

こんにちは、エーピーコミュニケーションズ 0-WANの島田です。 ZCCには、所属するネットワークによって動作モードを変更する機能があります。今回はその中のうち、On Trusted Network としての判定を容易に偽装されないようにする一工夫について書いてみました。

#2 ZCCの動作モードの切り替え

ZCCのForwarding Profileでは、4種類のネットワークに応じて動作を切り替えることができます。

- On Trusted Network

- VPN Trusted Network

- Split VPN Trusted Network

- Off Trusted Network

例えば、通常はユーザーがどこにいてもZscalerを通して通信を行わせたいが、特定の環境下ではZscalerではなく社内のProxyを通したい、という要件があるとします。このとき、この特定環境下のネットワークにいる場合は On Trusted Network と判定されるようにし、ZCCがService Edgeへトンネルを張らないように設定することができます。また、それ以外では Off Trusted Network にいるものとされ、動作を分けることが可能になります。

このように多くの場合、On Trusted Network はZscalerを回避する、または機能が制限されるような使われ方となるため、意図しない形で「On Trusted Networkにいる」と判定されないよう注意を払う必要があります。

#3 On Trusted Networkの判定

所属するネットワークが On Trusted Network であるかの判定条件として、下記項目の中から1つ以上を選択します。また、「いずれか1つ」または「全て」を満たしていることを条件として設定します。

- DNS Server

- DNS Search Domains

- Hostname and IP

- Network Range

- Default Gateway

- DHCP Server

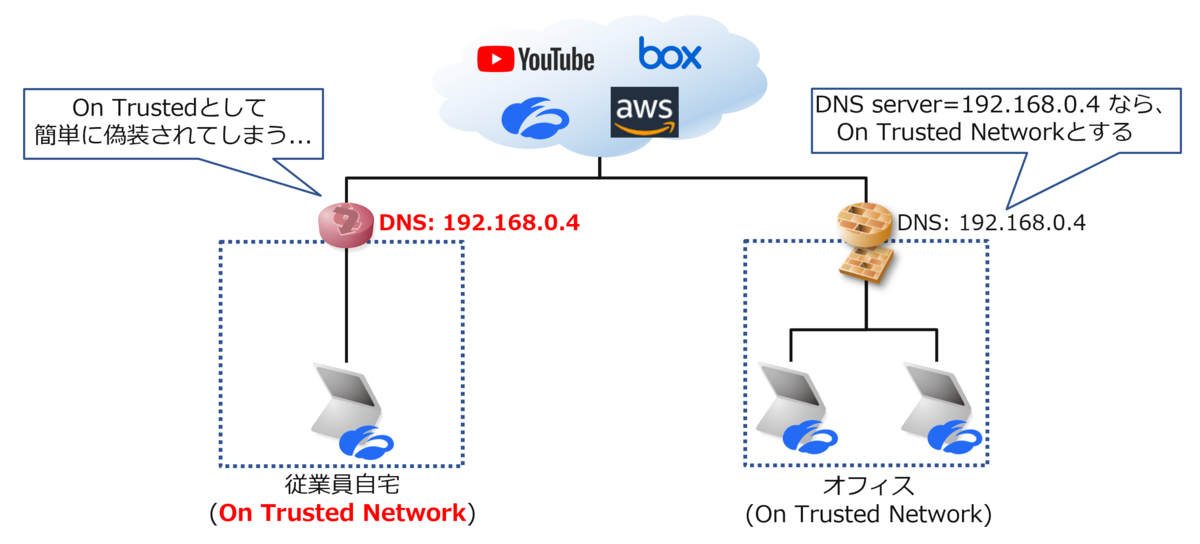

この中でも、DNS Server や DNS Search Domains などは静的なプロパティ=あまり変更されないものとして、ヘルプページでは設定が推奨されています。しかし、これらのように誰でも把握・模倣が可能な値を判定条件とすると、容易にOn Trusted Network判定をくぐり抜けることが可能になってしまいます。

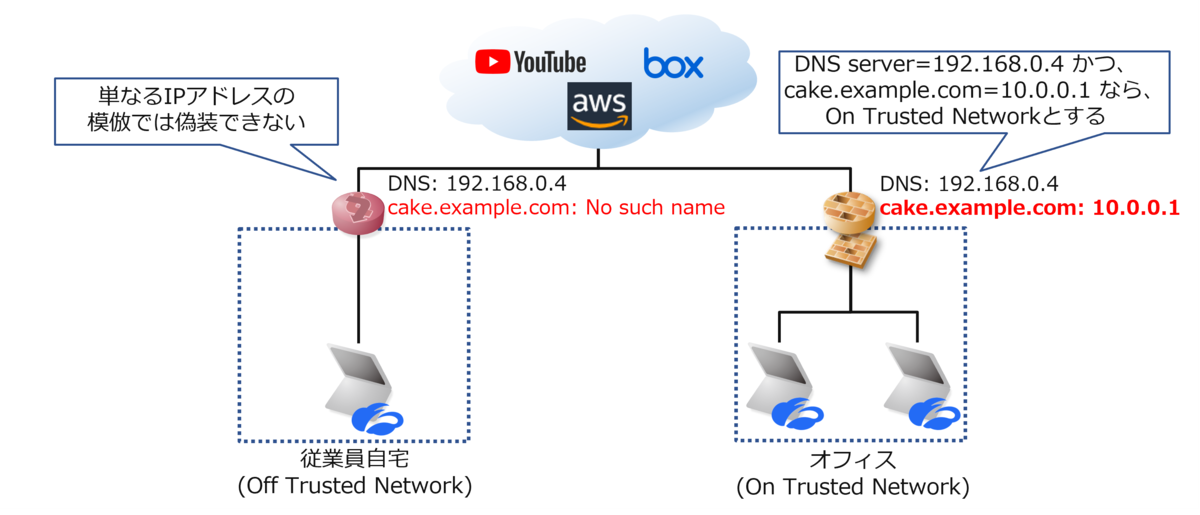

そこで、今回は Hostname and IP の利用を検討してみます。Hostname and IP では、hostnameとIPアドレスの組み合わせを指定し、指定したIPアドレスがhostnameの名前解決で返ってきた場合に判定をクリアできる仕組みになっています。これを既存のレコードに対して設定しても良いのですが、それだと容易に予測可能になってしまうので、普段は使用することのないレコードを独自に設定するのが良いでしょう。

これを利用することで、DNSやSNMPサーバーなどのIPアドレスを単に模したネットワーク環境だけでは、On Trusted Networkとして判定されなくなります。もちろん、いくつかの方法で突破できないこともないのですが、ここで実装されている機能に対する仕組みとしては十分だと思います。また、ZCC v3.4以降ではIPv6にも対応していますので、IPv4の空間内で重複が気になる場合はIPv6もご利用いただけます。

#4 おわりに

以上、On Trusted Network判定の一工夫についてでした。実装されている機能をただ有効化して使うのではなく、ときにはどのように使うべきかを考えさせられるような課題でした。今回もお読みいただきありがとうございました!

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。

ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。

お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。