はじめに

こんにちは、クラウド事業部の金野です。

AWS上でサーバ構築をしていて、「あれ?通信できていない?」と気になることはないでしょうか。

コマンドで確認してみたり、マネコンの設定状況確認してみたりするよりもお手軽に経路がわかる、「VPC Reachability Analyzer」を紹介します。

こんな方へおすすめの記事です

- AWSの勉強を始めた方

- ネットワークのトラブルシューティングをしたい方

- VPC内の通信経路を確認したい方

VPC Reachability Analyzerとは

VPC Network Managerの機能の一つです。

- VPC 内の任意の 2 つのリソース間における到達可能性及び経路を分析してくれます。

送信元と送信先には、以下のリソースを指定できます。

- インスタンス

- ネットワークインターフェイス

- インターネットゲートウェイ

- VPC エンドポイント

- VPC ピアリング接続

- VPN ゲートウェイピアリング接続経由で接続された別の VPC 内のリソースも指定可能

- ※Transit Gateway 経由で接続された VPC については、同じくNetWorkManagerの機能であるルートアナライザーで確認可能

指定可能なリソース

- ※Transit Gateway 経由で接続された VPC については、同じくNetWorkManagerの機能であるルートアナライザーで確認可能

送信元と送信先間の到達可能性を判断するためにパケットを送信しません。

- ネットワーク設定情報と、セキュリティグループ、ネットワークアクセスコントロールリスト、およびルートテーブルなどを分析して結果を表示してくれます。

どんな時に使える?

ネットワークの接続の問題のトラブルシューティングに有用な機能です。

コストは?

分析するごとに0.10USDの料金が発生します。

同じリソース間を10回分析した場合、0.10USD x 10分析 = 1USDの料金が発生するらしいです。

使ってみる

使い方は非常に簡単です。

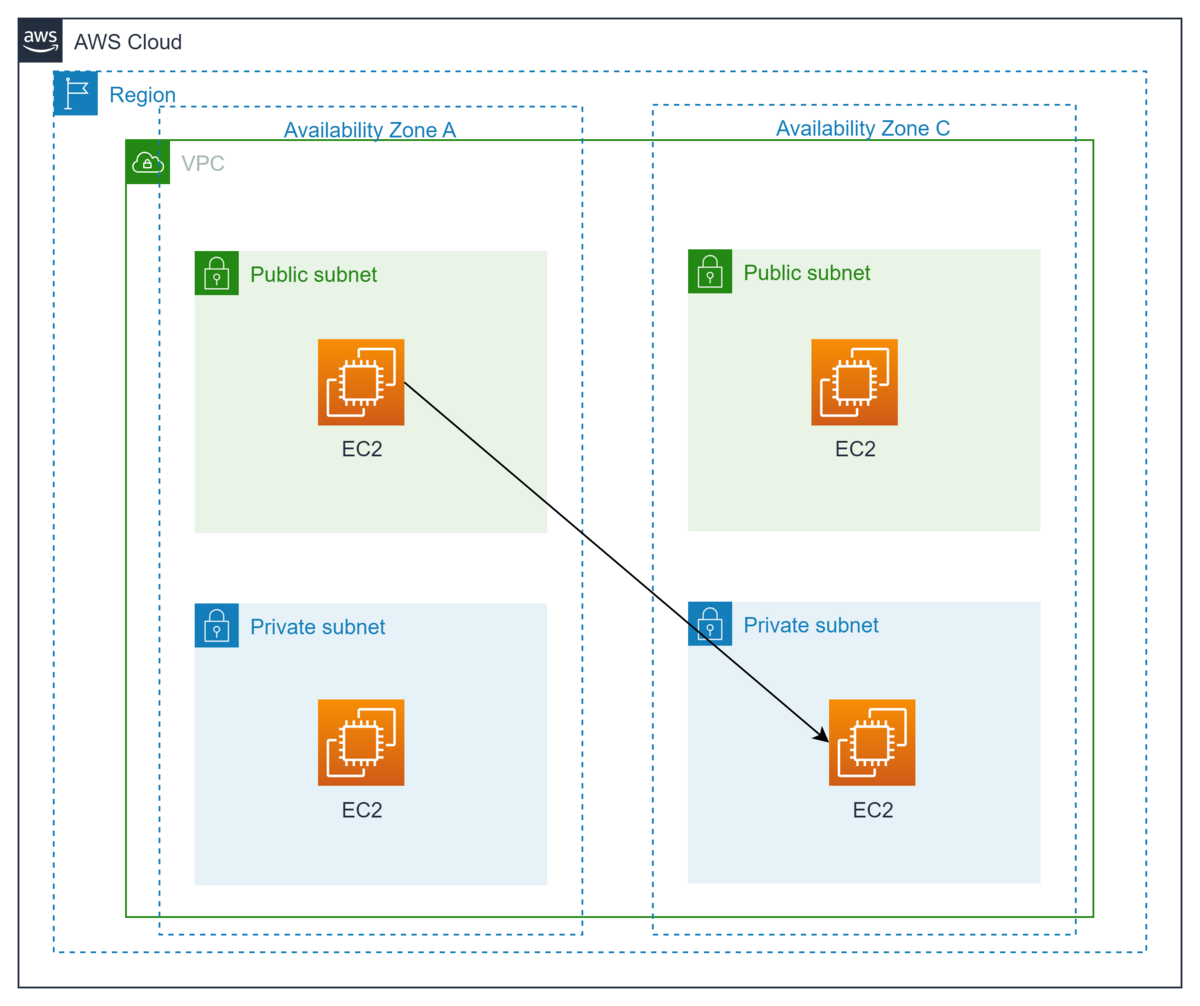

試しにパブリックサブネットのEC2インスタンスからプライベートサブネットのEC2インスタンスのport: 8080に対して、経路と到達可能性を確認してみます。

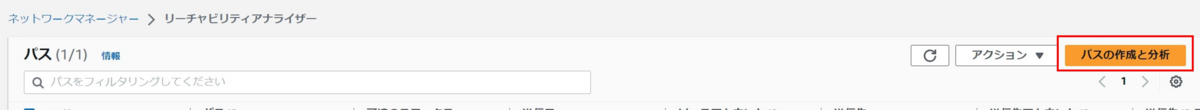

Reachability Analyzerの画面の「パスの作成と分析」から作成していきます。

送信元インスタンスと送信先インスタンスを指定します。

また、送信先インスタンスに関してはポート番号も指定します。

以上設定して分析開始。

「分析が完了するまでには数分かかる場合があります。」と表示されますが、大体30秒ほどで完了しました。

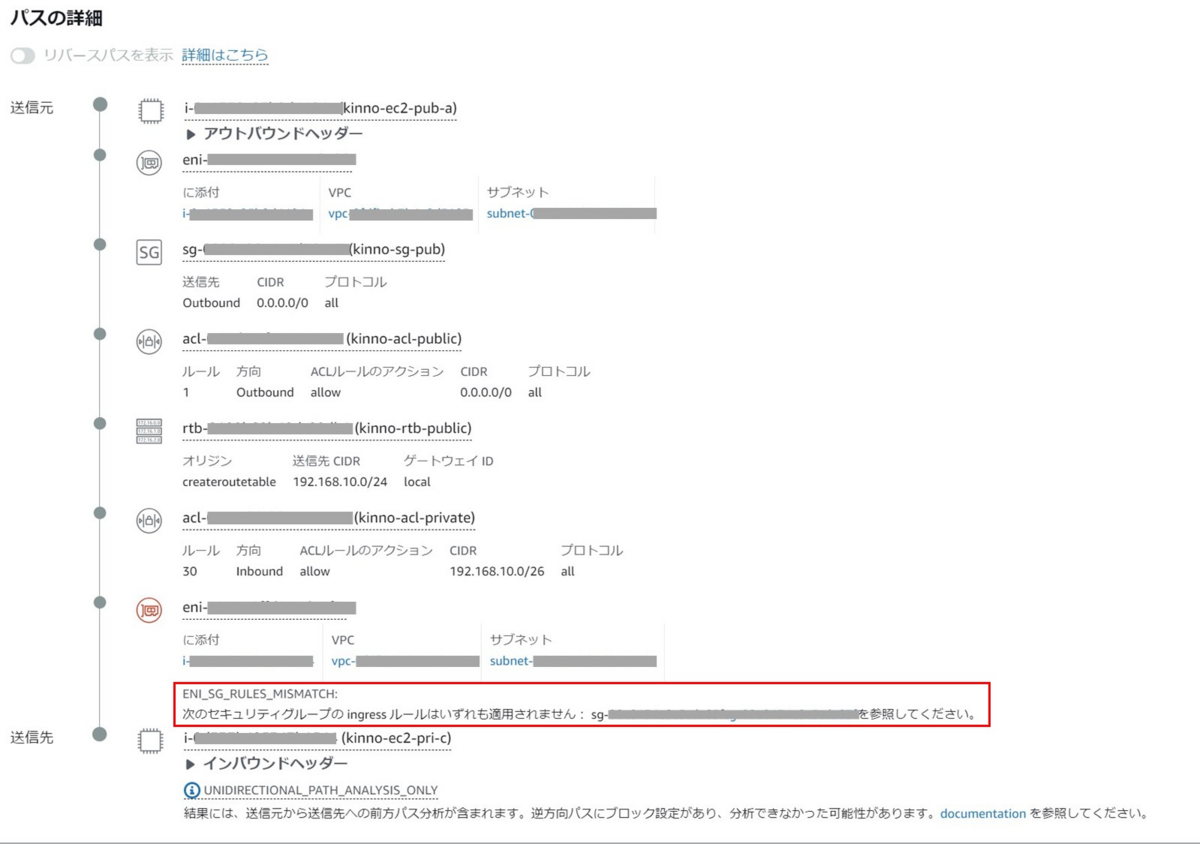

結果は「到達不可能」。

到達不可能な場合は理由を教えてくれます。

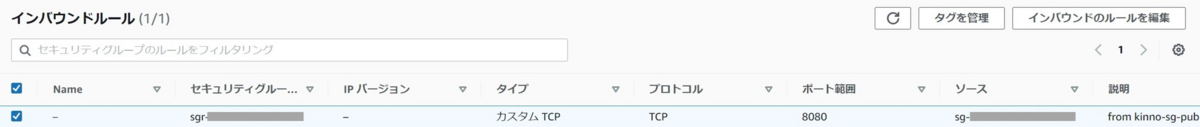

今回の場合はセキュリティグループのインバウンドルールが不足していることが示されています。

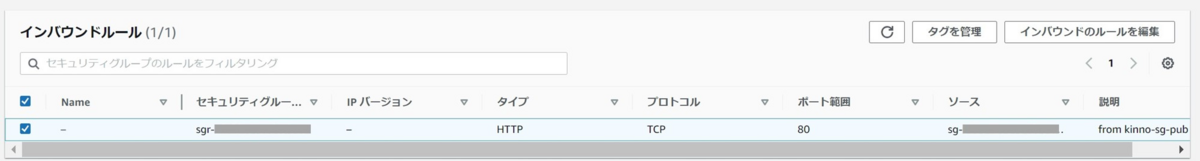

対象のセキュリティグループを確認すると確かに8080が許可されていない…!

ので、送信元インスタンスから8080への接続を許可するルール追加します。

もう一度チャレンジ。

お次は無事に到達可能という結果になりました。

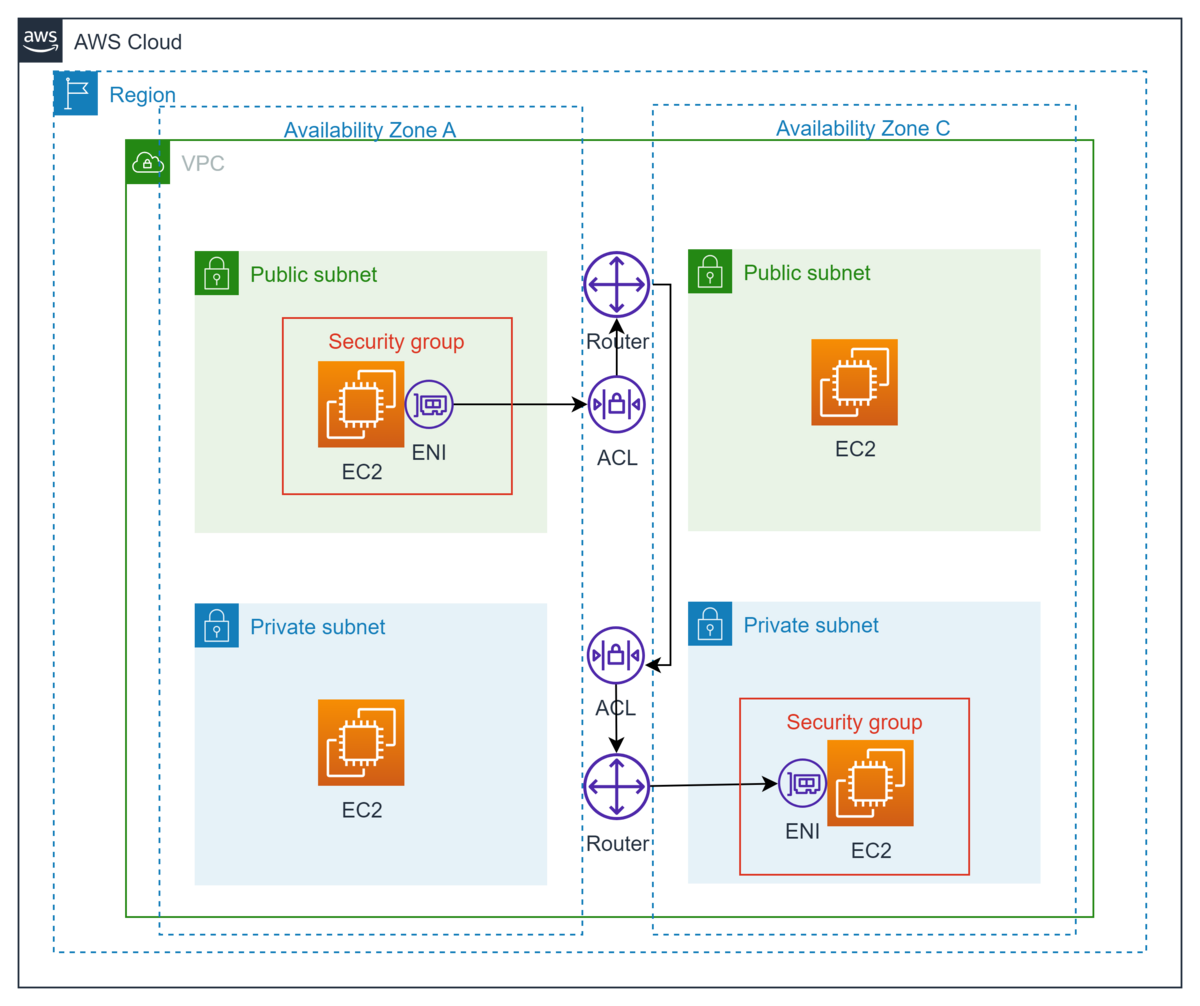

到達可能なパスが存在する場合、セキュリティグループやACLのどのルールで許可しているかコンポーネントごとの詳細を表示してくれます。

図にするとこんな経路みたいです。

今回は簡単にEC2間の通信を例に挙げましたが、

- データベースへの通信

- 異なるVPC間の通信

- インターネットGW向けの通信

など、使い方はいろいろです。

まとめ

簡単にですが、VPC Reachability Analyzerの紹介でした。

とにかくサクッと使えます。

にっちもさっちもいかないとき、早急な調査が必要なとき、経路のエビデンスを取りたいときなど活用してみてはいかがでしょうか。

参考資料はこちら

https://docs.aws.amazon.com/ja_jp/vpc/latest/reachability/what-is-reachability-analyzer.html

おわりに

APCはAWSセレクトティアサービスパートナー認定を受けております。

その中で私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

https://www.ap-com.co.jp/service/utilize-aws/

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。