本記事は下記URLに移動しました。

5秒後に自動的に移動します。https://needlework.jp/article/needlework-firewall-policytest

ファイアウォールのポリシーテストを自動化する製品「NEEDLEWORK」の販売開始から1年が経過し、先日メジャーバージョンアップもいたしました。

より製品のことを知ってもらうために、何回かに分けてNEEDLEWORKの紹介記事を書いていきたいと思います。

目次

NEEDLEWORKとは?

まず、NEEDLEWORKは何をするための製品かを説明します。

NEEDLEWORKは、ファイアウォールのセキュリティポリシーを自動でテストする製品です。

ファイアウォールのSI案件等で構築を行う際に、ユーザの通信要件に合わせたセキュリティポリシーを設定します。

ユーザ本番環境へ導入する前に、機器・システム全体で設定に問題ないことをテストします。

その際に、設定したセキュリティポリシーが、ユーザの要件通りの設定になっていることのテストも行います。

NEEDLEWORKを利用することで、上記セキュリティポリシーのテストを自動で行うことができます。

今までのテスト

今までは、設定されているセキュリティポリシーについて、1つ1つ人の手でテストを行っていました。

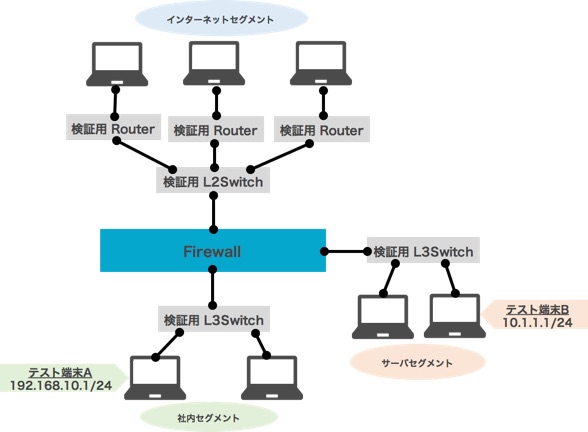

今までのテストイメージを、以下のファイアウォールをテストする場合を例に説明します。

上記ファイアウォールは、インターネットとの境界に設置されている一般的な構成のファイアウォールです。

インターネット側のセグメント、社内セグメント、サーバセグメントの3つのセグメントに所属しています。

今までのテスト構成

人の手で1つ1つテストを行う場合、テスト用の環境を構築する必要がありました。

社内から、検証用機材(ルータ、L3/L2スイッチ、端末)をかき集め、論理的に本番と同じネットワーク構成を用意していました。

今までのテスト方法

次に、対象のセキュリティポリシーに合わせてテスト端末を設定し、テストを行います。

192.168.10.1 ➔ 10.1.1.1 : TCP 80 | 許可

上記セキュリティポリシーをテストする場合以下の手順で行います。

①クライアントとしてテスト端末Aを用意し、サーバとしてテスト端末Bを用意します

②それぞれの端末でIPアドレスを設定し、サーバ側でポート開放用のアプリケーション(ApacheやIperf、nmapなど)を起動し、TCP 80番ポートで待ち受けます

③テスト端末Aからテスト端末B宛に通信(TCP 80)を発生させます

④通信が通ったこと(コネクションが確立された)を確認し、通信を終了させます

⑤テストを行ったエビデンス(証跡)を、それぞれの端末で取得します

⑥ファイアウォールのログも証跡として取得します

上記手順をセキュリティポリシーの数だけ行います。

NEEDLEWORKでのテスト

NEEDLEWORKでテストを行う場合の構成、テストの流れを説明します。

NEEDLEWORKでのテスト構成

NEEDLEWORKで同様のテストを行う場合、テスト用環境の用意は不要です。

ファイアウォールとNEEDLEWORKを接続するだけです。

NEEDLEWORK内部で仮想ネットワークを生成するため、ルータ等のセグメントを分割する機器は不要になります。

NEEDLEWORKでのテスト方法

NEEDLEWORKでテストを行う場合、以下の手順で行います。

①テストシナリオ(CSV)を作成

②管理コンソールで作成したシナリオをインポート

③テスト実行

④エビデンスをエクスポート

テストを実行すると、シナリオに記載のIPアドレスを生成し通信を行います。

今回の例では、送信元として「192.168.10.1」を生成し、宛先として「10.1.1.1」を生成し、TCP 80ポート宛に通信を行います。

最後に

今回はNEEDLEWORKの製品概要と、今までのテスト方法との比較を簡単にご紹介しました。

次回からは、詳細な機能・活用方法などをご紹介していきたいと思います。

資料請求やご不明な点がありましたら、こちらからお問い合せ下さい。

評価機のお貸出も行っていますので、ご希望の場合はこちらからご連絡下さい。