こんにちは! クラウド事業部の中根です。

AWS認定試験を受けていると、マルチアカウントの構成をよく見かけますよね。

実際に触ってみたいけど、なんだか難しそう、めんどくさそう、というイメージを持っている方も多いのではないでしょうか。

そんなイメージを払拭すべく、個人用マルチアカウントの始め方をステップバイステップで解説します!

所要時間

30分~1時間程度

1. AWS Organizationsでマルチアカウントを構成する

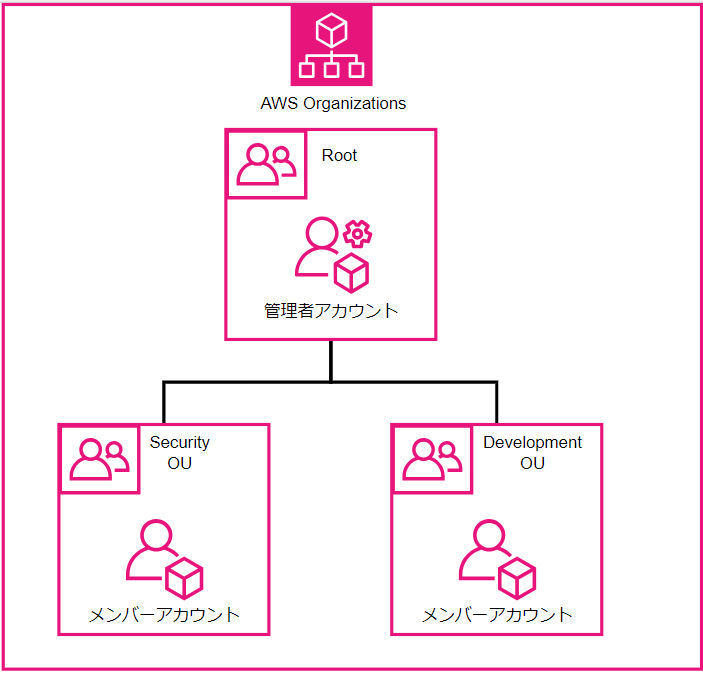

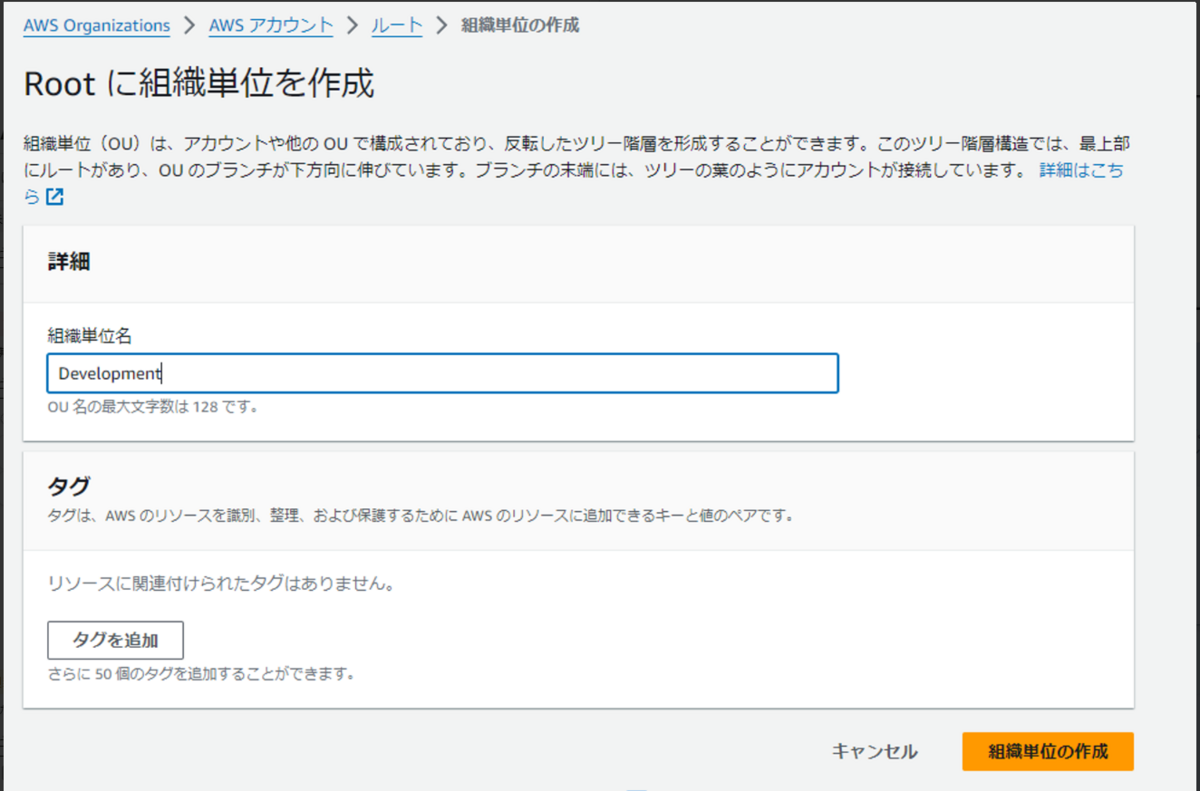

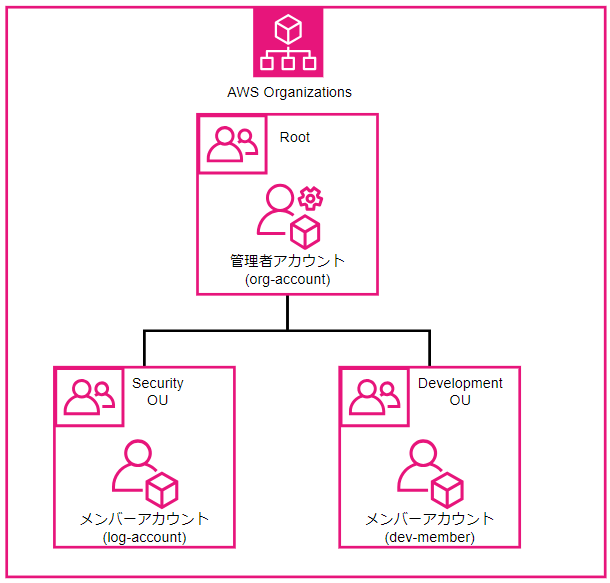

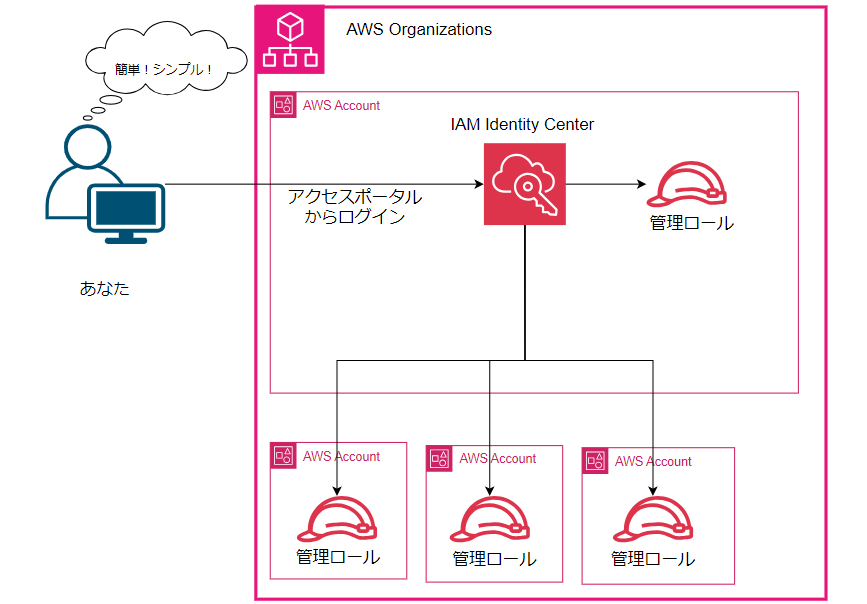

今回作るマルチアカウントの構成図はこちらです。

1-1. 組織の管理アカウント、組織の作成

まずは、組織の管理アカウントとなるAWSアカウントを作ります。

(AWSアカウント開設リンク:https://portal.aws.amazon.com/billing/signup#/start/email)

AWSアカウントができたら、ルートユーザーでログインします。

AWS Organizationsの画面を開き、「組織を作成する」を押下します。

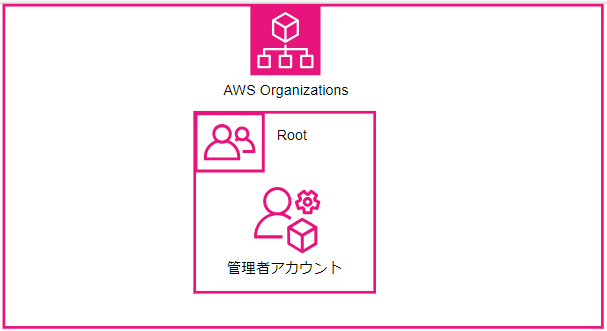

あっけないですが、これだけ組織が作成されます!

あっけないですが、これだけ組織が作成されます!

ここから、メンバーアカウントや組織単位(OU)を追加していきます。

今のイメージ図です。

1-2. メンバーアカウントの作成

メンバーアカウントを作成します。

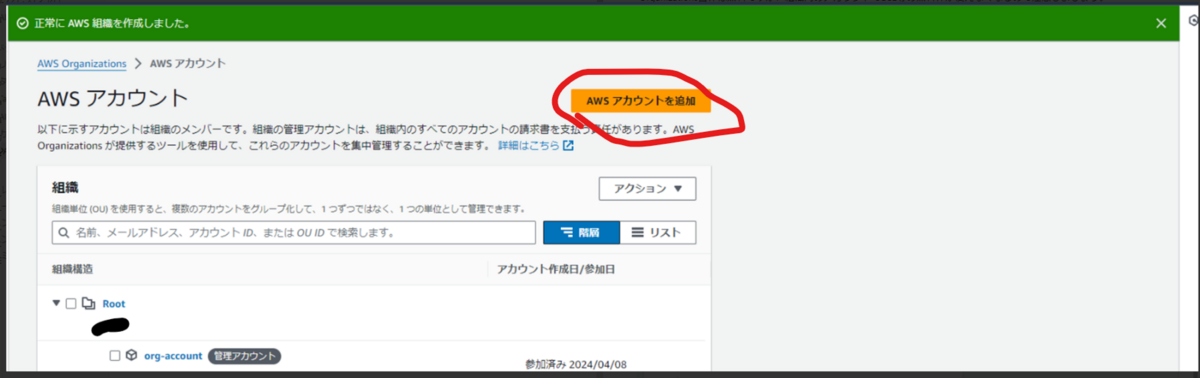

「AWSアカウントを追加」を押下します。

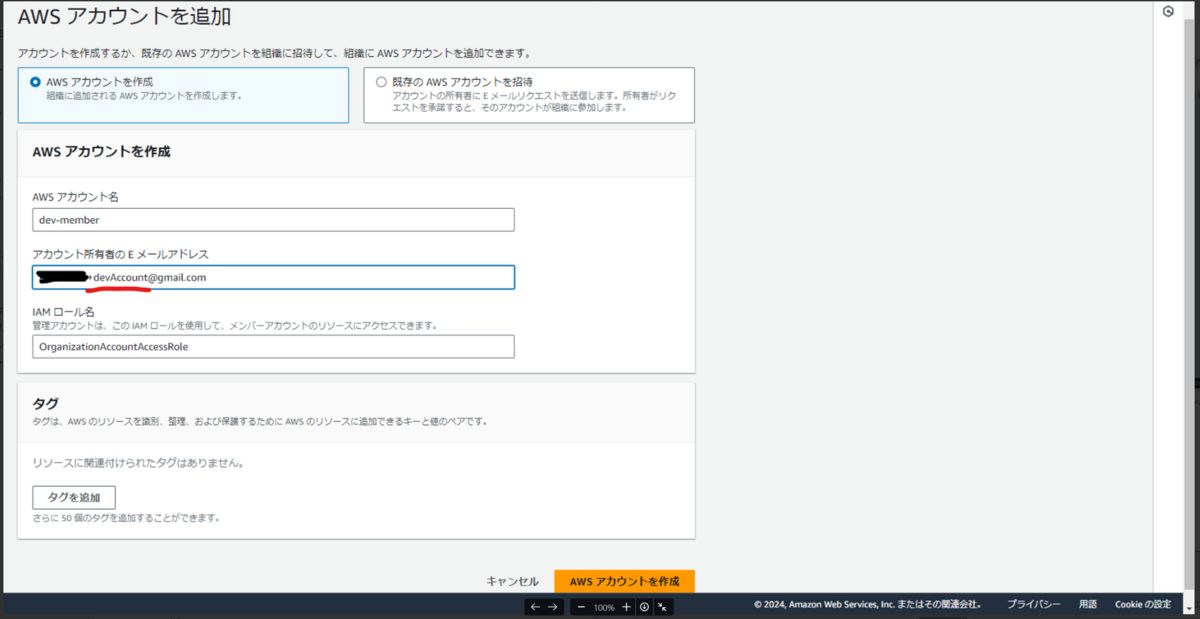

新規でAWSアカウントを作成します。(既存アカウントの追加も可能)

新規でAWSアカウントを作成します。(既存アカウントの追加も可能)

任意のAWSアカウント名、メールアドレスを入力します。

メールアドレスについて

こちらは任意ですが、Gmailのエイリアス機能が便利なので、簡単にご紹介します。

通常、アカウント毎にメールアドレスを準備する必要があり、今回の手順を行うと最低4つ必要になり、管理も作成も面倒です。

エイリアス機能を使うことで、異なるメールアドレスを、1つのメールアドレスに集約できます。

使う方法は、メールアドレスの「@」の前に「+<任意文字列>」を付けるだけです。

Gmail側での設定等も不要です。(受信ボックスを分けたい場合等は設定が必要)

例えば、ルートユーザーのメールアドレスが、「rootuser@gmail.com」であれば、「rootuser+devAccount@gmail.com」とします。

「rootuser+devAccount@gmail.com」宛のメールは、「rootuser@gmail.com」に届きます。

さらに詳細はこちらをご覧ください。

注意点として、組織のアカウントはデフォルトで10個までです。

一応、アカウントの上限はAWSへの申請をすれば増やせます。

アカウントを閉鎖すればまた増やせますが、閉鎖も30日間で10個までしかできないので、ご注意ください。

その他にも制限がありますので、詳しくはこちらを参照してください。

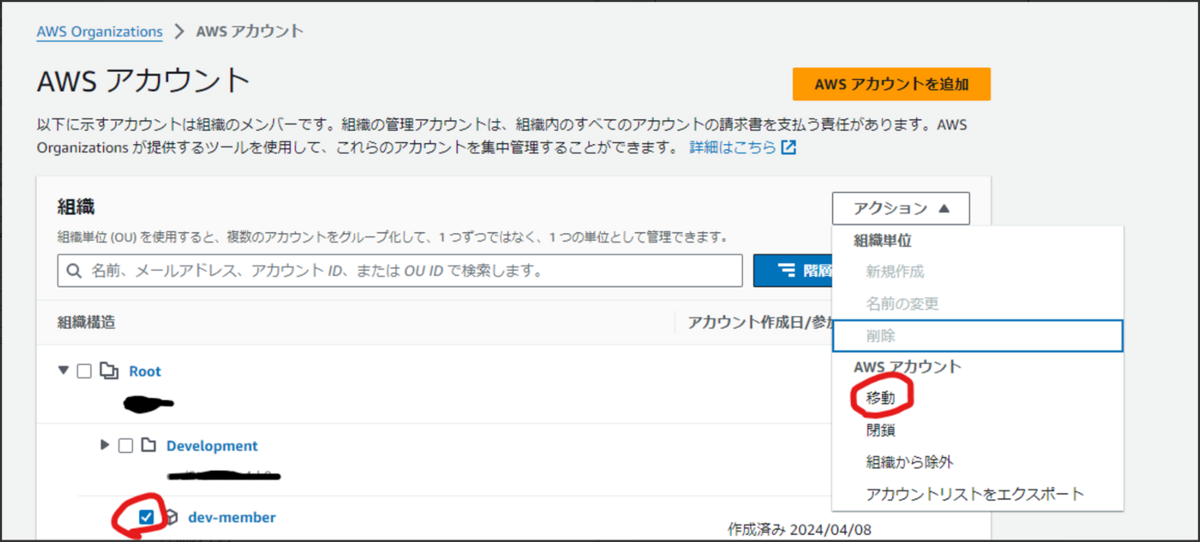

1-3. 組織単位(OU)の作成

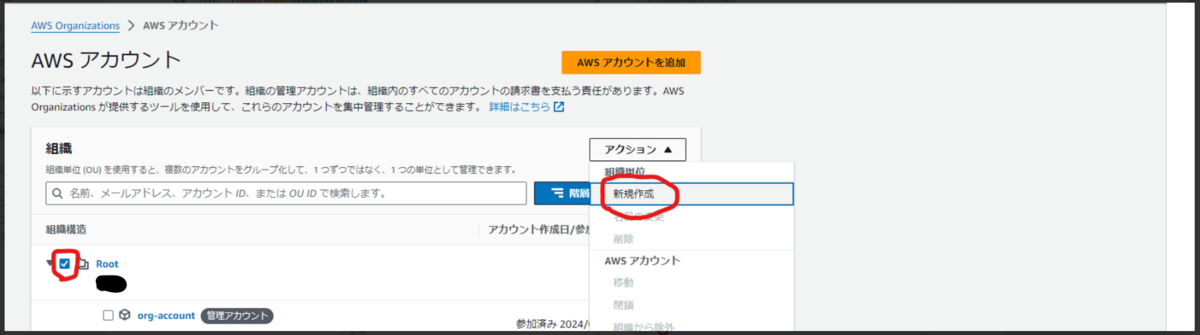

RootのチェックボックスをONにし、アクションタブを展開し、「新規作成」を押下します。

任意の組織単位名を入力し、作成します。

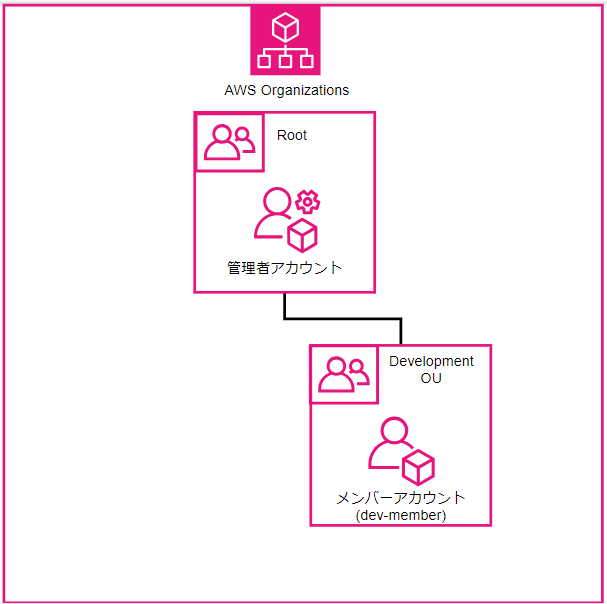

今のイメージ図です。

メンバーアカウントはOUではなく、ルートに紐づいている状態です。

1-4. メンバーアカウントをOUへ移動

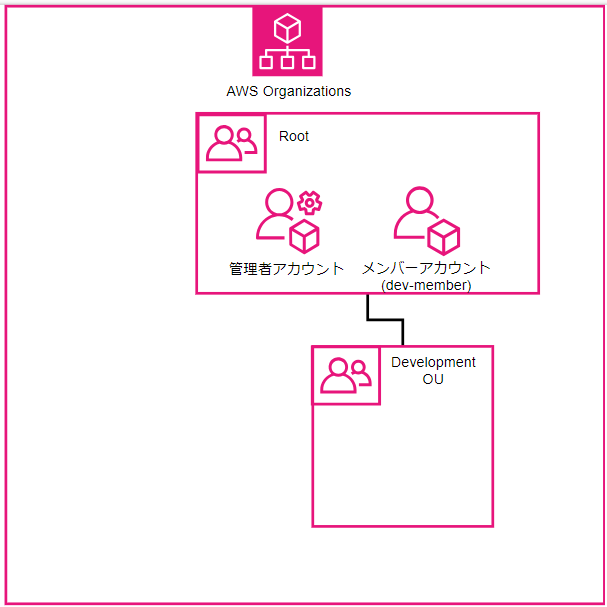

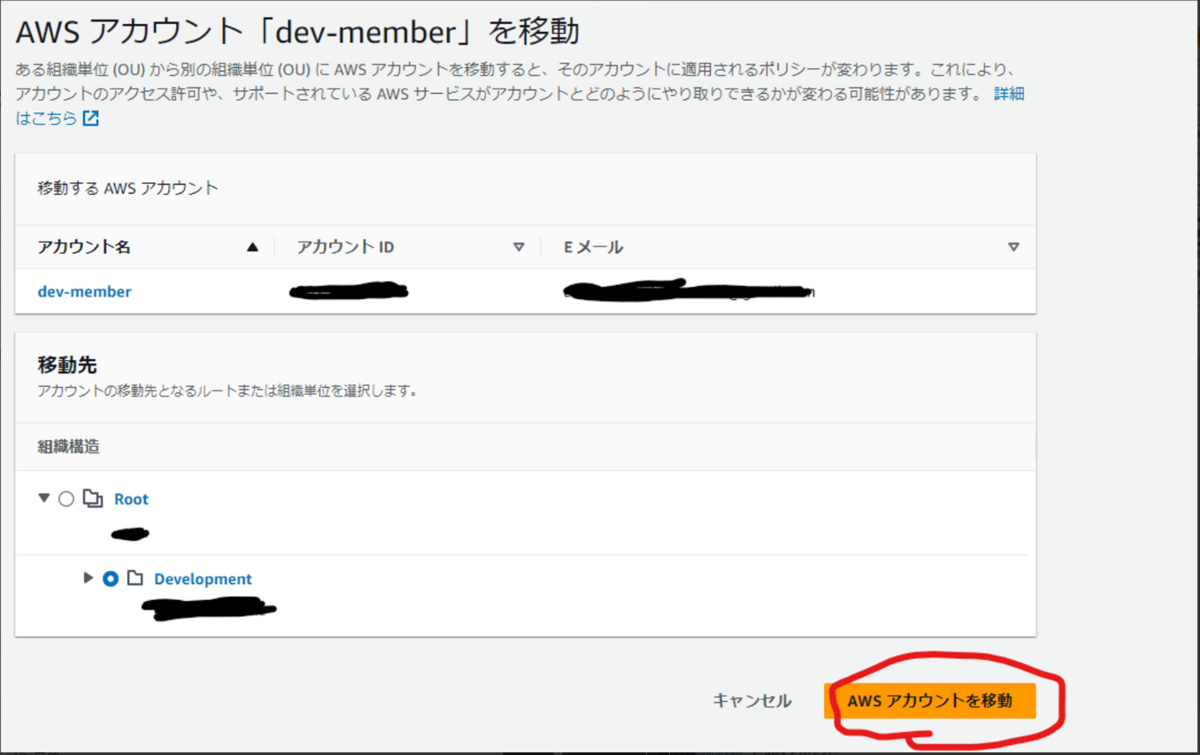

続いて、先ほど作成したアカウントをOUに移動します。

作成したメンバーアカウントのチェックボックスをONにし、アクションタブから、「移動」を選択します。

所属させたいOUを選択し、「AWSアカウントを移動」します。

すると、Developmentの配下にアカウントが移動しました。

今のイメージ図です。

1-5. 練習

1-2. ~ 1-4.の手順をなぞって、さらにメンバーアカウントとOUを作ってみましょう。

「メンバーアカウント名:log-account」、「OU名:Security」とした場合、以下のようになっていれば、最初の図の構成が完成です!

最終的な構成図がこちらです。

2. IAM Identity Centerを使ってシングルサインオンを実現する

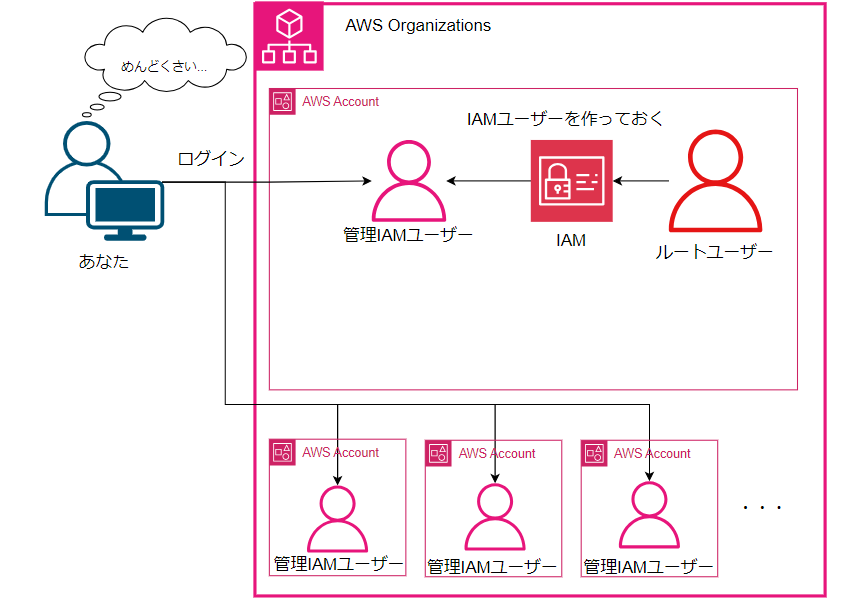

マルチアカウントを作れたのは良いですが、このままだと少し面倒です。

各アカウント毎に管理IAMユーザーを作っておいて、各管理IAMユーザーに切り替えて作業する必要があります。

必須ではないですが、1つの認証情報で、各アカウントに簡単にアクセスできるようにしましょう!

IAM Identity Centerの仕組みがよくわからないという方は、これからの作業と合わせて、以下の記事で予習or復習するのもおすすめです!

AWS SSOを図解してみた | DevelopersIO

最終的にこれが

こうなります!

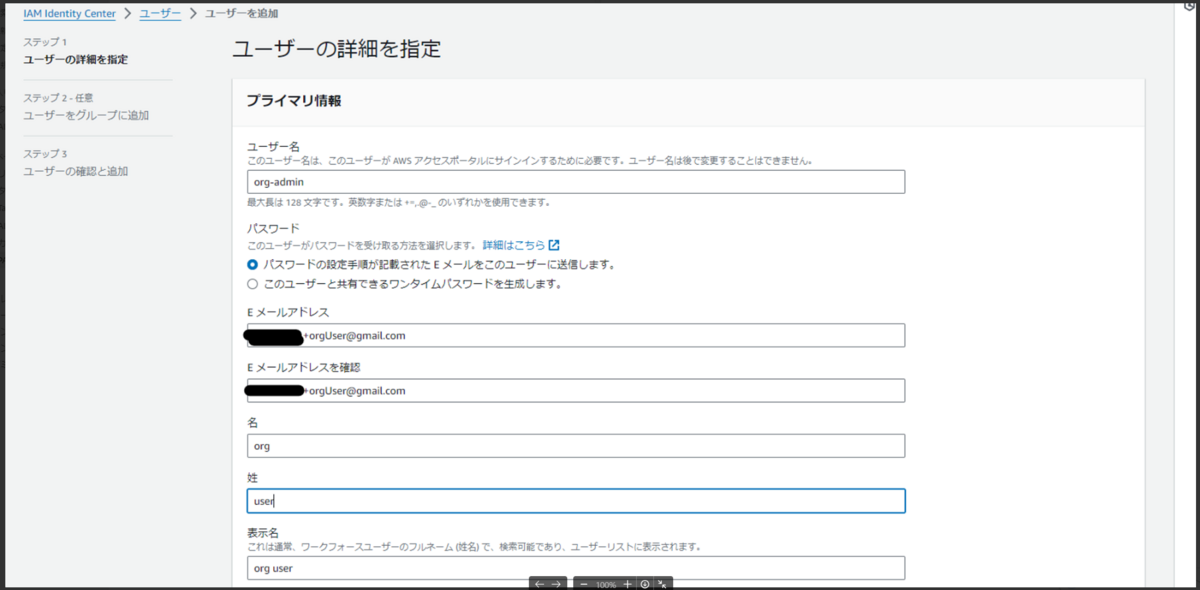

2-1. ユーザーの作成

管理アカウントで、IAM Identity Centerのサービス画面に移動します。

リージョンを確認して、「有効にする」を押下します。

続いて、左のメニューから、「ユーザー」を選択し、「ユーザーを追加」を押下します。

プライマリ情報を入力し、「次へ」。

今回メールアドレスはメンバーアカウントと同様にエイリアスを使っています。

グループの作成は次のステップで行うので、何もせず「次へ」を押下します。

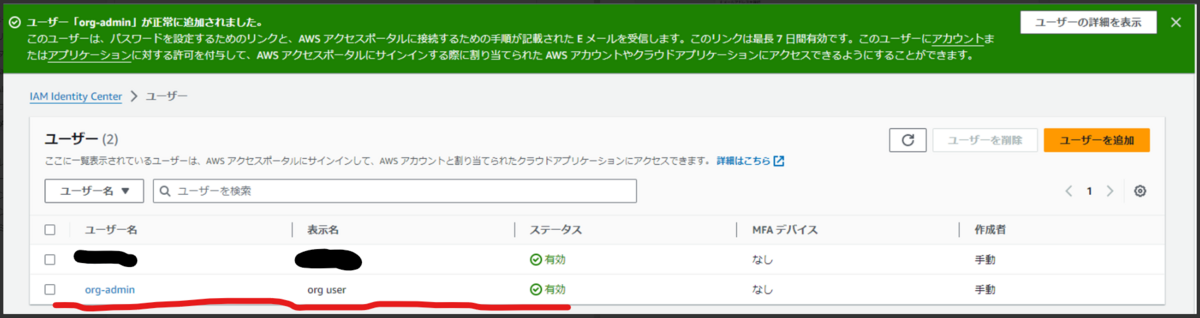

登録内容を確認して、「ユーザーを追加」すると、ユーザーが追加されています。

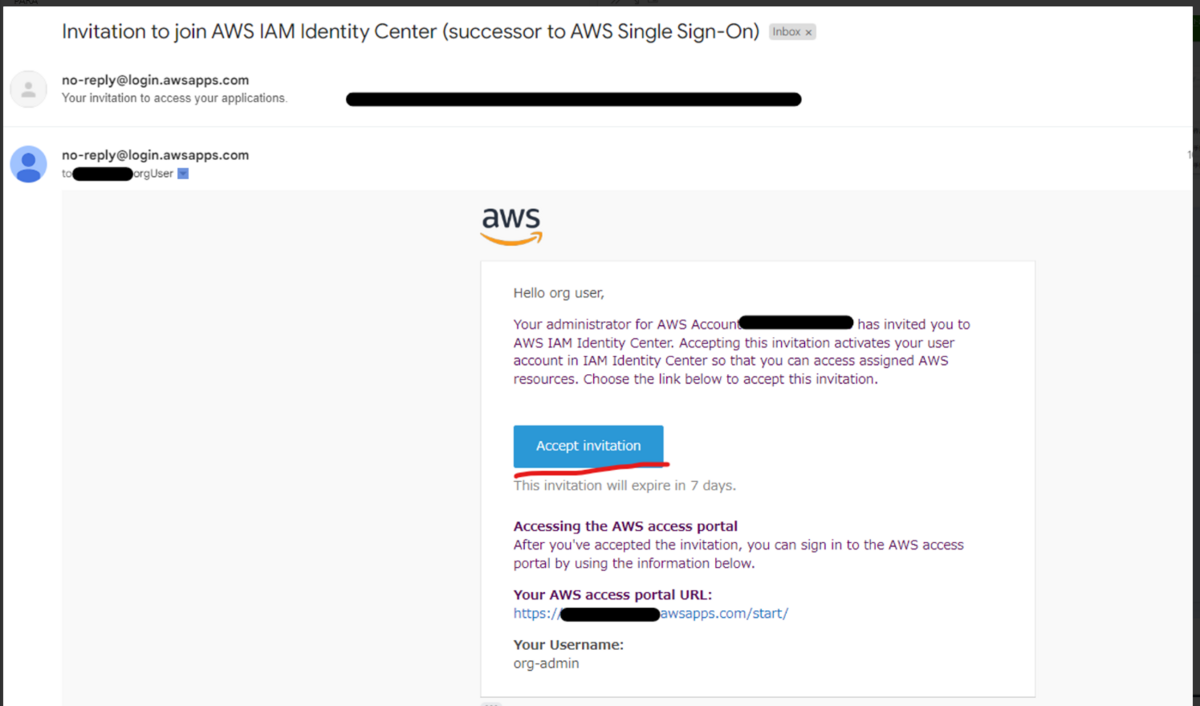

登録したメールアドレスに以下のようなメールが来るので、「Accept invitation」を押下します。

新しいパスワードを設定し、そのままログインします。

ユーザー名は、メールの一番下にも記載されています。(表示名とは違うので注意)

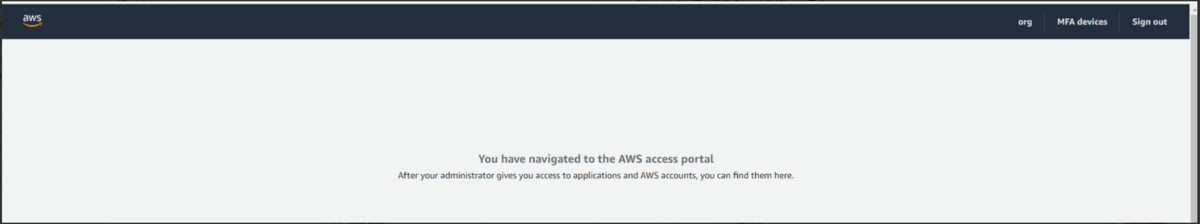

MFAの設定を行い、このような画面になればOKです!

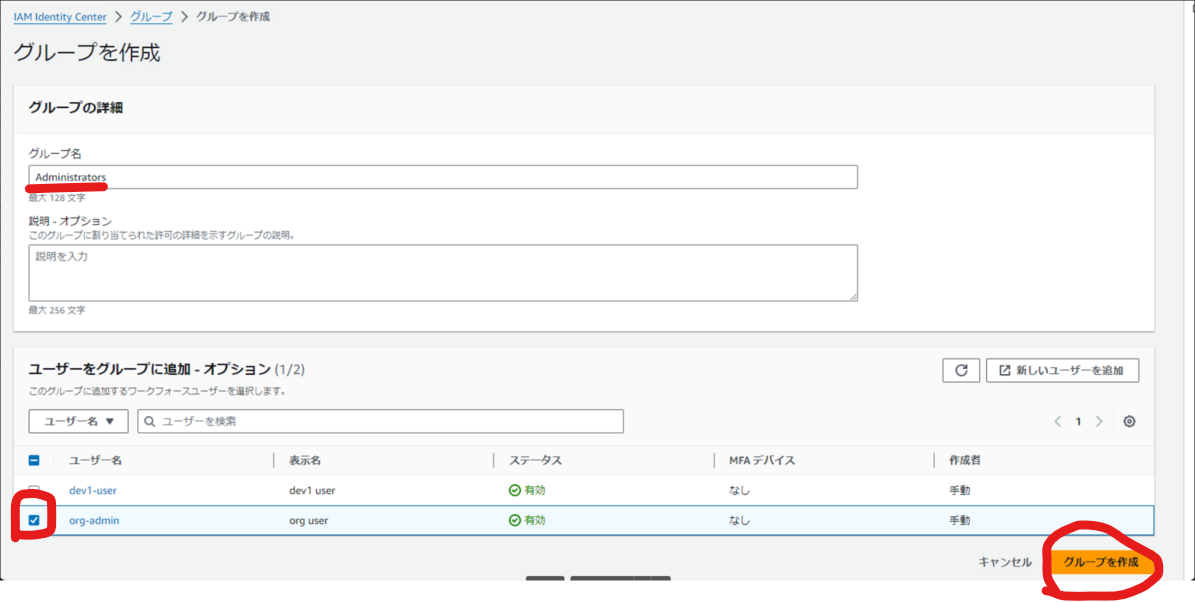

2-2. グループの作成

管理アカウントの、IAM Identity Centerの画面に戻ります。

左メニューから、「グループ」を選択し、「グループを作成」を押下します。

グループ名を入力し、グループに追加したいユーザーを選択し、「グループを作成」します。

グループが作成され、ユーザーが追加されていることを確認します。

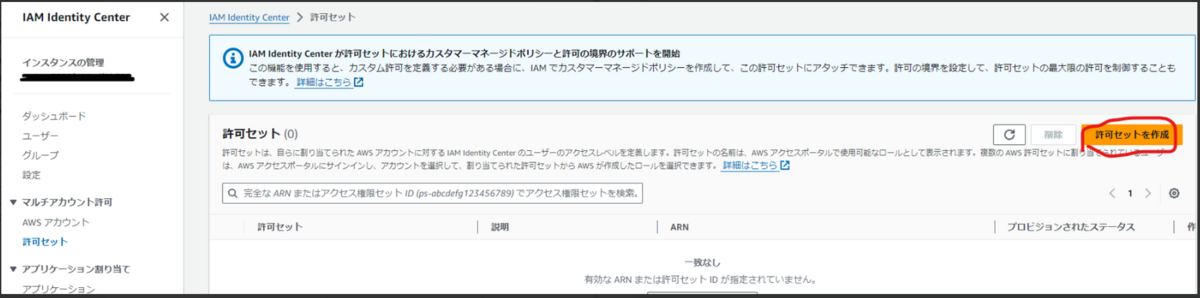

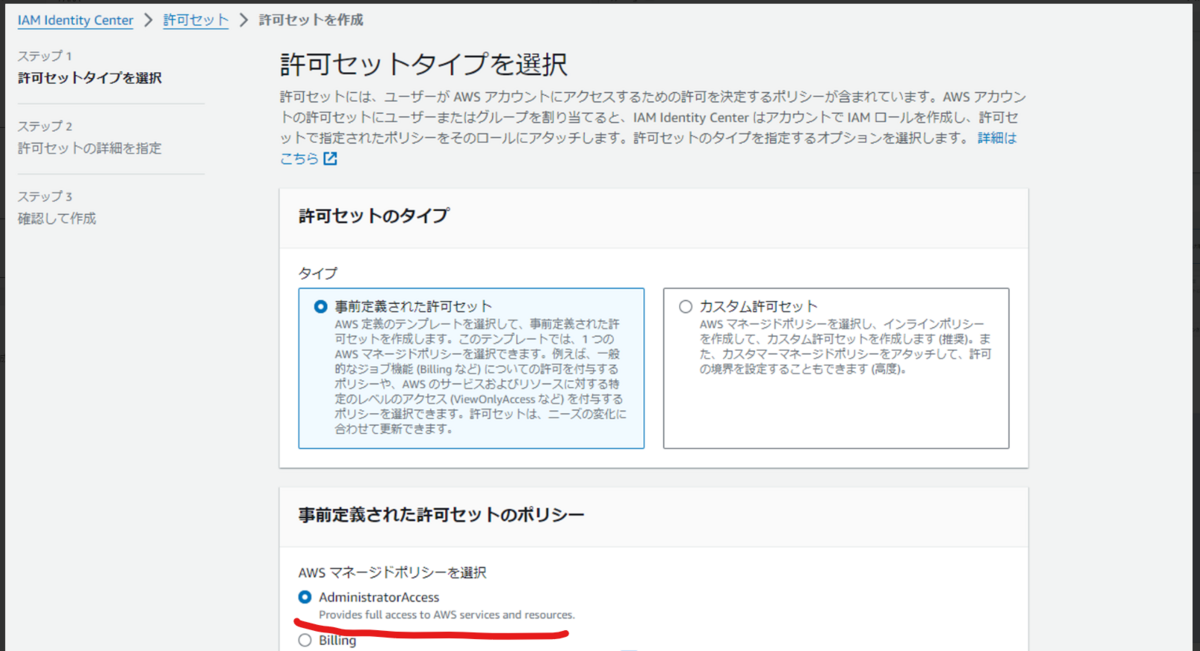

2-3. 許可セットの作成

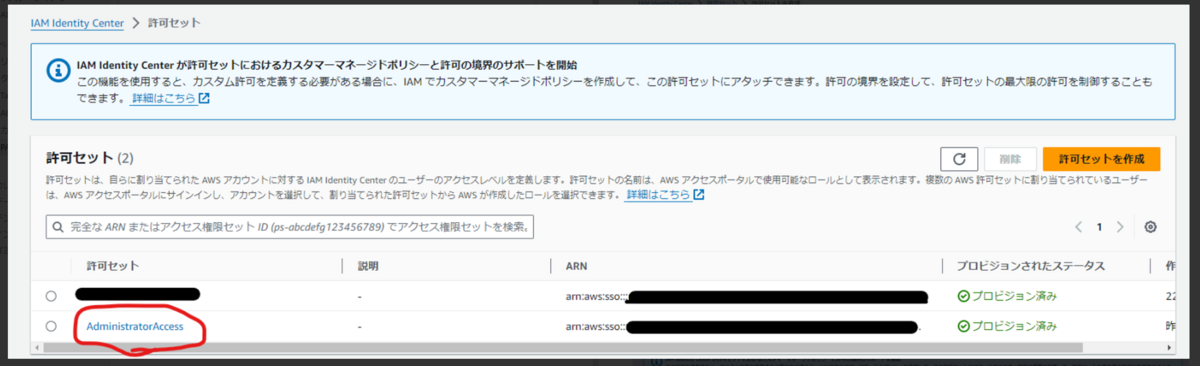

左メニューから、「許可セット」を選択し、「許可セットを作成」を押下します。

今回は事前定義された許可セットの、「AdministratorAccess」を作成します。

他の設定はデフォルトのままにしました。

2-4. ユーザー/グループ×許可セットの割り当て

作成したユーザー/グループと許可セットを、アカウントに割り当てます。

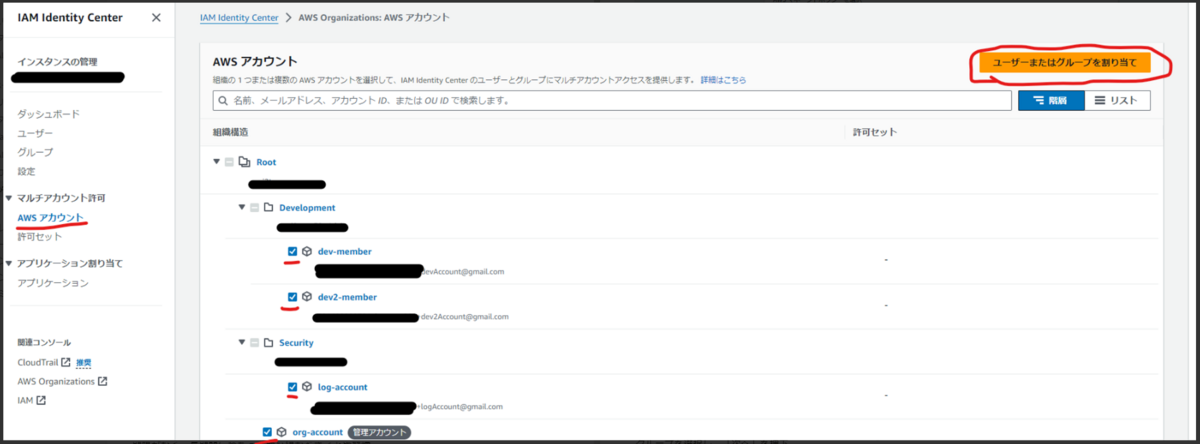

左メニューから、「AWSアカウント」を選択します。

まとめて管理したいアカウントのチェックをONにして、「ユーザーまたはグループを割り当て」を押下します。

今回は、組織内の全アカウントを集約したいので、すべてのアカウントにチェックを入れました。

(dev2-memberが増えているのは無視してください。)

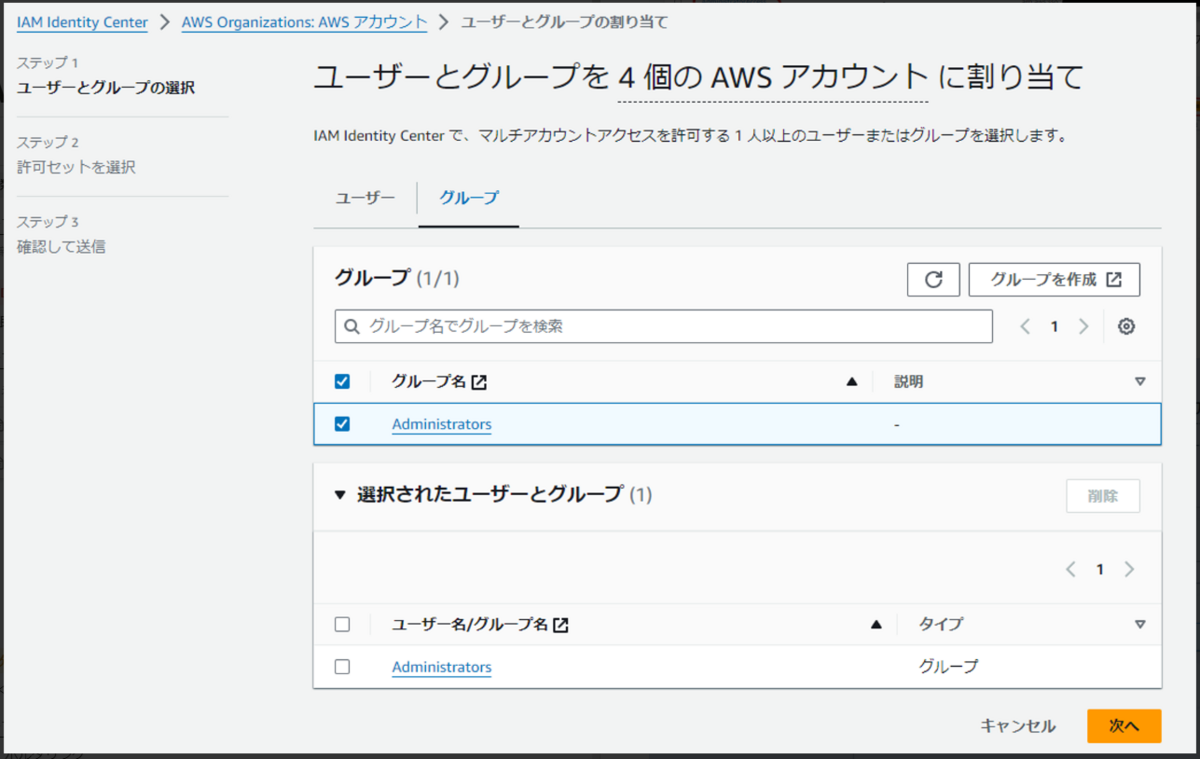

グループにチェックを入れ

、「次へ」を押下。

今回は既にグループにユーザーを所属させているのでこれだけですが、個別でユーザーを割り当てたりもできます。

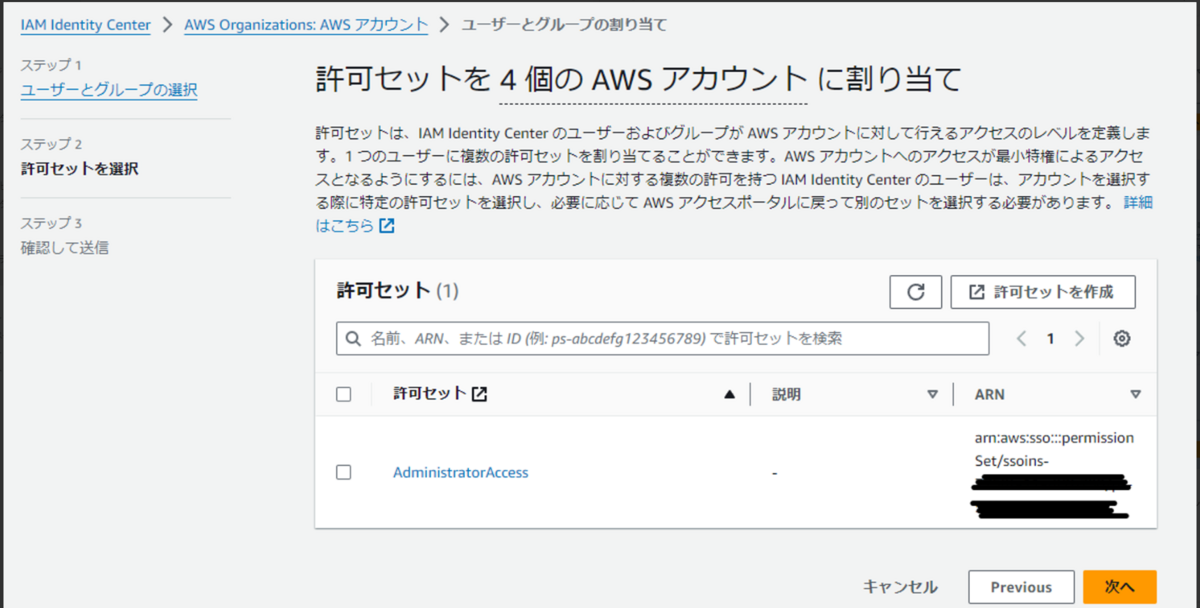

許可セットにチェックを入れ、「次へ」を押下。

内容を確認して、「次へ」を押下すれば完了です。

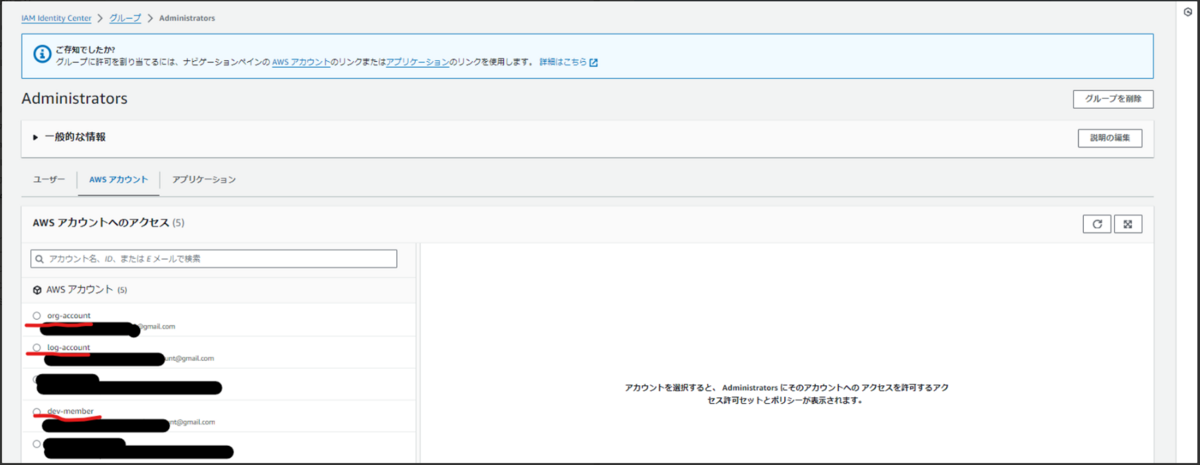

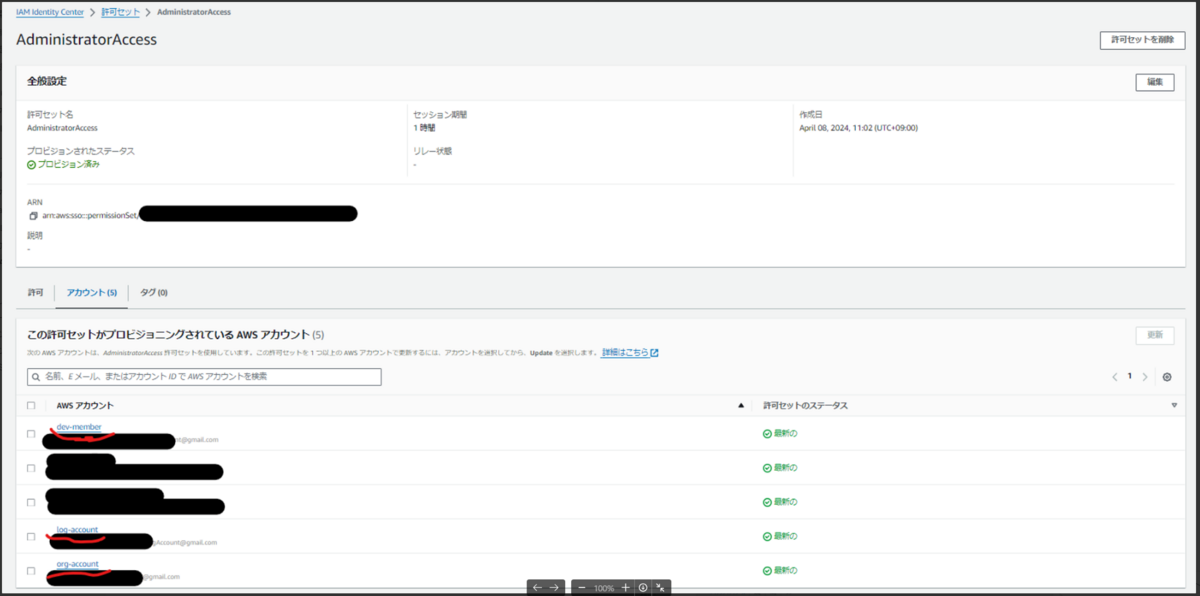

割り当てたグループと許可セットのアカウントタブから、それぞれアカウントが登録されていることを確認しましょう。

手順通りにやっていれば、画像とは少し違って、org-account、log-account、dev-memberの3つになっていると思います。

グループの確認

許可セットの確認

2-5. アクセスポータルにログインしてみる

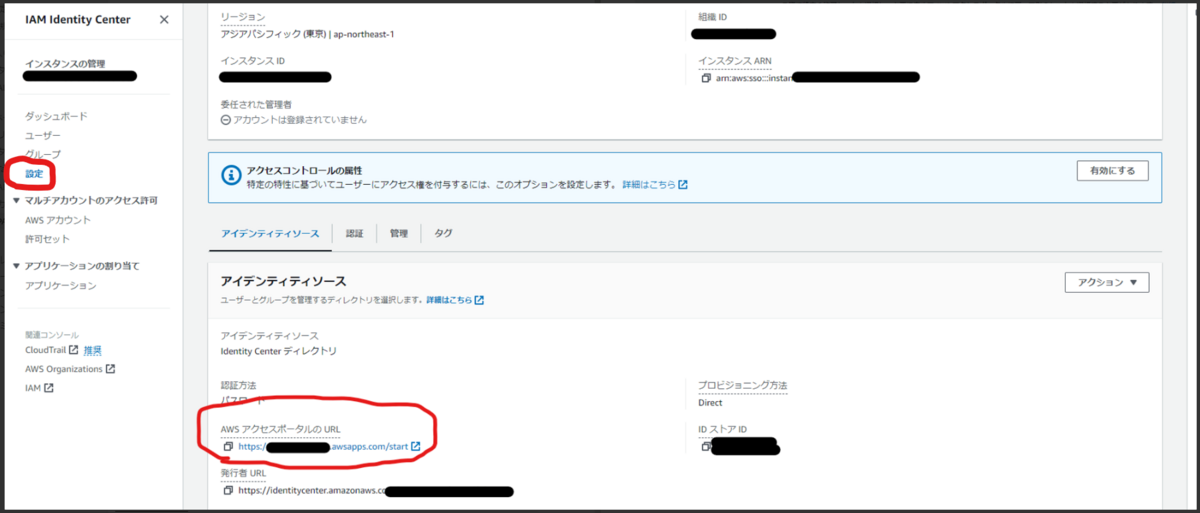

左メニューの「設定」から、アクセスポータルのURLを確認できるので、アクセスします。

ちなみにURLは、画像右中央のアクションから変更が可能です!(1回のみ)

ログイン画面が出た場合は、先ほど作ったユーザーでログインします。

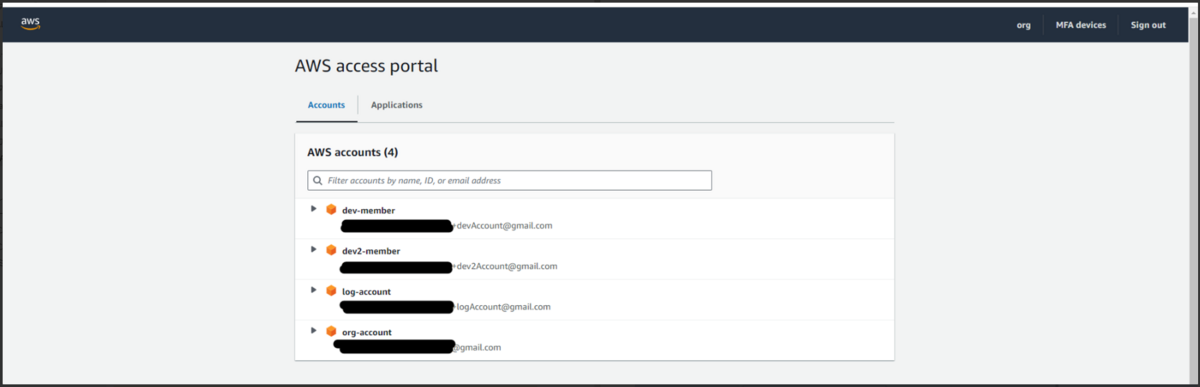

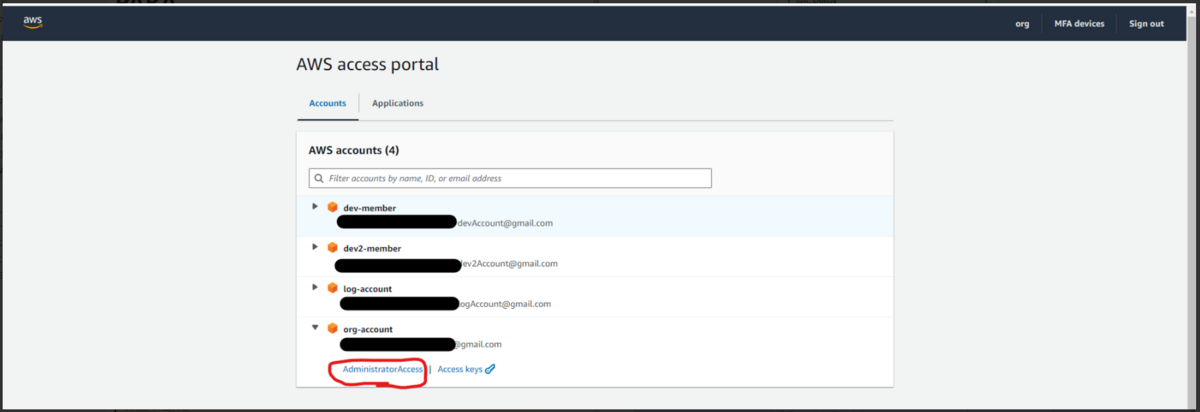

アクセスポータルが表示され、1つの認証情報で、各アカウントへのアクセスが可能になりました!(シングルサインオン)

アクセスしたいアカウントを展開して、許可セットのリンクを押下することで、アクセスできます。

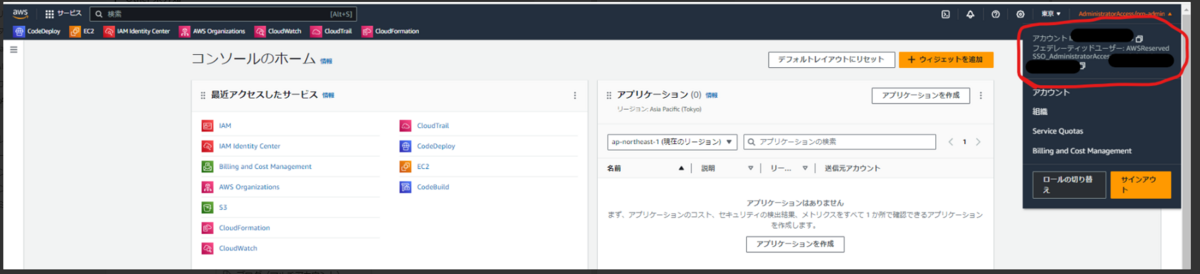

アクセスすると、アカウントIDが、アクセスしたアカウントのものになっていることも確認できます。

番外編

ここで作ったマルチアカウントを使って、AWS認定試験でよく見る構成を試してみました。

こちらも参考になれば幸いです。

※組織内のアカウントでは、無料枠が共有されることに注意しましょう。

Organization(AWS Organization に基づく)は、Organization の 1 つのアカウントからのみ本オファーの特典を受けることができ、本オファーに基づく Organization による AWS サービスの使用量を計算するため、アマゾンは、Organization の全てのアカウントの使用量を総計します。

引用元:AWS 無料利用枠規約

まとめ

個人利用向けに、マルチアカウントの設定方法を紹介しました。

皆様の学習や、個人開発に役立てば幸いです。

お知らせ

APCはAWS Advanced Tier Services(アドバンストティアサービスパートナー)認定を受けております。

その中で私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

www.ap-com.co.jp

https://www.ap-com.co.jp/service/utilize-aws/

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。