はじめに

こんにちは。クラウド事業部の早房です。

今回は、AWS Control Tower の Account Factory で作成した AWS アカウントに Microsoft Entra ID のユーザーを用いてシングルサインオンをする方法をご紹介します。

AWS とAzure の双方での作業が必要になりボリュームもそこそこあるので複数記事に分けて投稿します。

本記事では、AWS Control Tower のランディングゾーンセットアップ手順をご紹介します。

1. 目次

- 目次

- 全体の作業フローと本記事での作業箇所の確認

- 前提条件

- 作業完了条件

- 作業手順

- 参考情報

2. 全体の作業フローと本記事での作業箇所の確認

①AWS Control Tower のランディングゾーンセットアップ

②Microsoft Entra ID → AWS へのユーザー同期

③Account Factory での AWS アカウント作成

④作成したAWSアカウントへのアクセス権の設定

といったフローで作業を進めていきます。

本投稿の作業範囲は「AWS Control Tower のランディングゾーンセットアップ」です。

3. 前提条件

- AWS アカウントの作成が完了しており、管理アカウントの管理者権限を持つユーザーでの作業が可能であること。

※AWS アカウントの作成方法は以下をご参照ください。

https://aws.amazon.com/jp/register-flow/

4. 作業完了条件

- ランディングゾーンのセットアップが正常に終了すること。

- ランディングゾーンのセットアップ完了後、ランディングゾーンのセットアップ時に指定した OU が作成されていること。

- ランディングゾーンのセットアップ完了後、ランディングゾーンのセットアップ時に指定したログアーカイブ用アカウント、および監査用アカウントが作成されていること。

- ランディングゾーンのセットアップ完了後、ログアーカイブ用アカウント内にログアーカイブ用のS3バケットが作成されていること。

5. 作業手順

5-1. セットアップ開始

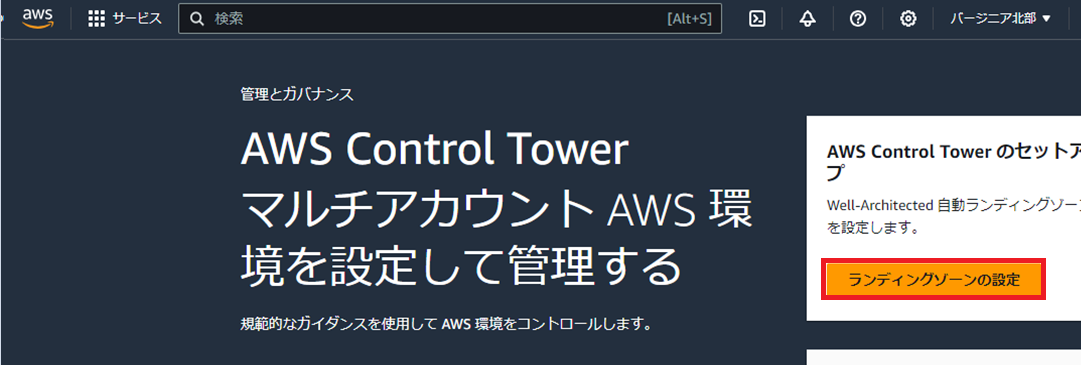

管理アカウントの AWS マネジメントコンソールにログイン後、検索窓に「control tower」と入力し、Control Tower をクリックします。

AWS Control Tower のコンソール画面が表示されたら、「ランディングゾーンの設定」をクリックします。

5-2. 料金の確認とリージョンの選択

1. ホームリージョンの選択

AWS Control Towerによって作成される共有アカウントのリソース(IAM Identity Center/Service Catalog/S3バケット など)がプロビジョニングされるリージョンをプルダウンより選択します。

2. リージョン拒否設定

「有効になっていません」を選択します。

※リージョン拒否設定を有効にした場合、AWS Control Towerに登録されたアカウント上で、リソースのデプロイが可能なリージョンを制御することができます。

3. ガバナンスのための追加リージョンを選択

追加リージョンは選択せず、「次へ」をクリックします。

5-3. 組織単位 (OU) の設定

1. 基礎となるOU

任意の名前を入力します。

※デフォルトは「Security」

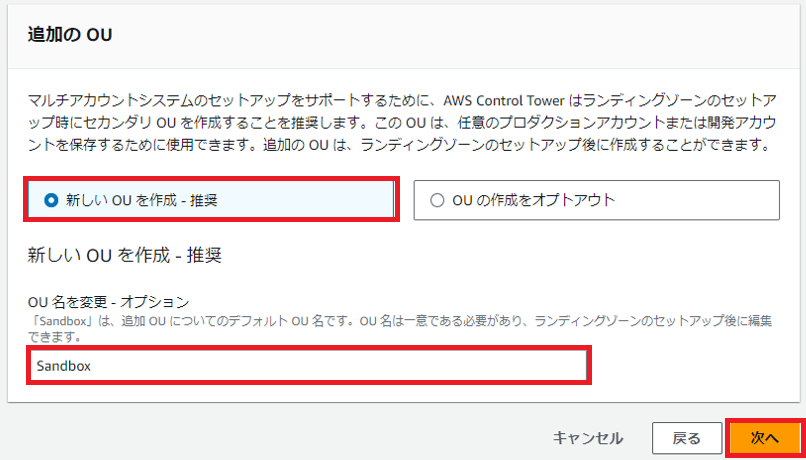

2. 追加のOU

任意の名前を入力し、「次へ」をクリックします。

※デフォルトは「Sandbox」

5-4. 共有アカウントの設定

1. 管理アカウント

組織の管理アカウントのメールアドレスが入力されていることを確認します。

2. ログアーカイブ用アカウント・監査用アカウント

AWS Control Tower のログアーカイブ用アカウント、および監査用アカウントの情報を入力します。

それぞれアカウントの新規作成を選択し、アカウント用に用意したメールアドレスを入力し、アカウント名は変更せずに「次へ」をクリックします。

※参考

https://docs.aws.amazon.com/ja_jp/controltower/latest/userguide/configure-shared-accounts.html

5-5. その他の設定

1. AWS アカウントアクセス設定

「AWS Control TowerはIAM Identity Centerを使用してAWSアカウントアクセスを設定します。」を選択します。

2. AWS CloudTrail の設定

「有効」を選択します。

3. Amazon S3 のログ設定

空白のままにします。

4. KMS 暗号化

任意の項目であるため、今回はチェックを入れずにそのまま「次へ」をクリックします。

5-6. ランディングゾーン確認とセットアップ

設定内容、セットアップ時に作成されるロール、およびガイダンスが表示されるため確認を行います。

内容に誤りがないことを確認し、チェックボックスにチェックを入れ、「ランディングゾーンの設定」をクリックします。

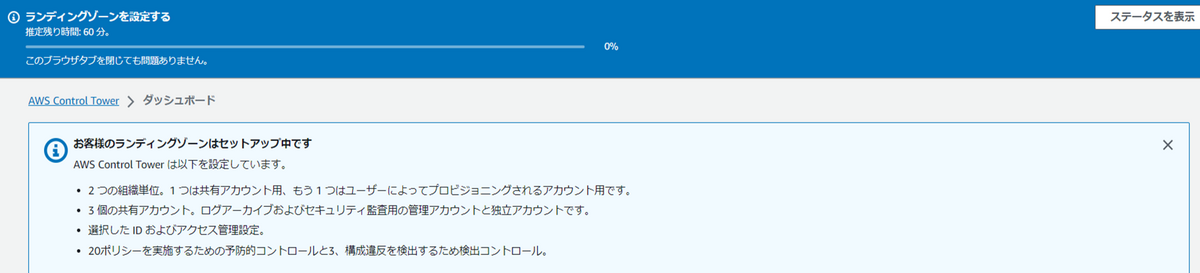

セットアップが開始されます。セットアップは30~60分程度で完了します。

ランディングゾーンの設定が完了したことを確認します。

5-7. セットアップ後の確認

5-7-1. ランディングゾーンのセットアップ時に指定した OU およびアカウントの確認

AWS Control Center のコンソールを開き、ダッシュボードを選択します。

登録済み組織単位にRootおよび「2. 組織単位 (OU) の設定」で指定した OU が、登録済みアカウントに組織の管理アカウントおよび「3-2. ログアーカイブ用アカウント・監査用アカウント」で指定したアカウントが登録されていることを確認します。

5-7-2. ログアーカイブ用アカウントの S3 バケットの確認

登録済みアカウントの中にあるログアーカイブ用のアカウント名をクリックします。

ログアーカイブ用のアカウントのアカウントIDをコピーします。

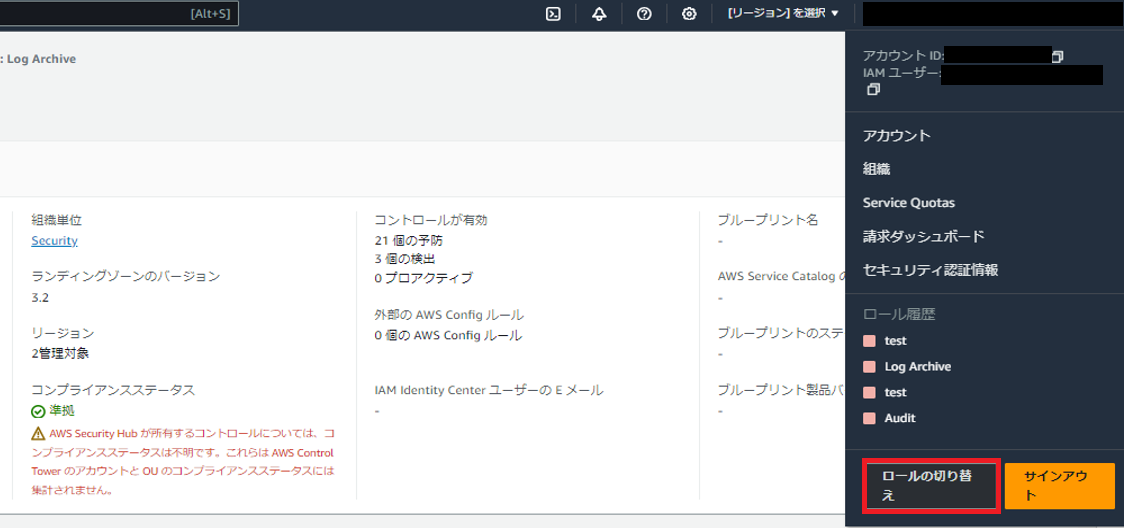

コンソール画面右上のアカウント名をクリックし、「ロールの切り替え」をクリックします。

ロールの切り替え画面が表示されるため、以下情報を入力し、「ロールの切り替え」をクリックします。

アカウント : ログアーカイブ用のアカウントのアカウントID

ロール : AWSControlTowerExecution

表示名 : 任意の表示名を入力

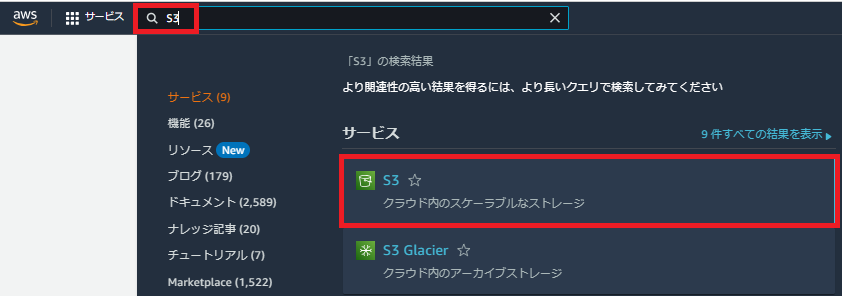

検索窓から S3 を検索し、S3 をクリックします。

aws-controltower-logs-<ログアーカイブ用のアカウントID>-<リージョン名>、aws-controltower-s3-access-logs-<ログアーカイブ用のアカウントID>-<リージョン名>が存在することを確認します。

参考情報

AWS Control Tower 管理者向けのベストプラクティス

https://docs.aws.amazon.com/ja_jp/controltower/latest/userguide/best-practices.htmlAWS Control Tower に関するトラブルシュート

https://docs.aws.amazon.com/ja_jp/controltower/latest/userguide/troubleshooting.html#unable-to-update-landing-zone

まとめ

今回はランディングゾーンセットアップについてご紹介させていただきました。

次回はMicrosoft Entra ID のユーザーをAWS環境に同期する手順についてご紹介します!

おわりに

私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

https://www.ap-com.co.jp/service/utilize-aws/

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。