はじめに

こんにちは。クラウド事業部の早房です。

本記事では、Microsoft Entra ID 上のユーザーを IAM Identity Center ユーザーとして AWS 環境に同期するための方法をご紹介します。

IAM Identity Center ユーザーとは?

【AWS】【初心者】IAM Identity Center とは?IAM Identity Center ユーザーって何者? - APC 技術ブログ

なお、ユーザー同期編はボリュームがあるので本記事も含め 3 つの記事に分けて投稿予定です(本記事は2つ目)

※前回記事は以下

1. 目次

- 目次

- 全体の作業フローと本記事での作業箇所の確認

- 前提条件

- 作業完了条件

- 作業手順

- 参考情報

2. 全体の作業フローと本記事での作業箇所の確認

①AWS Control Tower のランディングゾーンセットアップ

②Microsoft Entra ID → AWS へのユーザー同期

③Account Factory での AWS アカウント作成

④作成したAWSアカウントへのアクセス権の設定

といったフローで作業を進めていきます。

本投稿の作業範囲は「Microsoft Entra ID → AWS へのユーザー同期 」です。

3. 前提条件

AWS Control Tower の Account Factory で作成した AWS アカウントに Microsoft Entra ID (旧 Azure AD) ユーザーでシングルサインオンしてみた。(ユーザー同期編①) に記載の手順を実施済みであること。

4. 作業完了条件

AWS IAM Ideneity Center 上でSCIM エンドポイントおよびアクセストークンの取得ができること

5. 作業手順

5-1. アイデンティティソースの変更 (AWS)

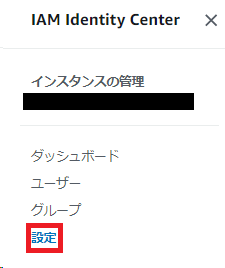

AWS IAM Identity Center のコンソール画面から設定を選択します。

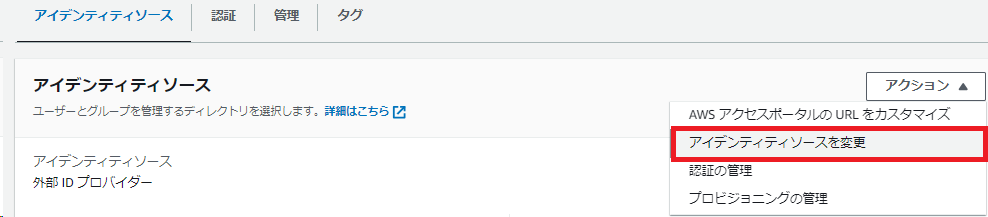

アイデンティティソースタブ内の「アクション」から「アイデンティティソースを変更」をクリックします。

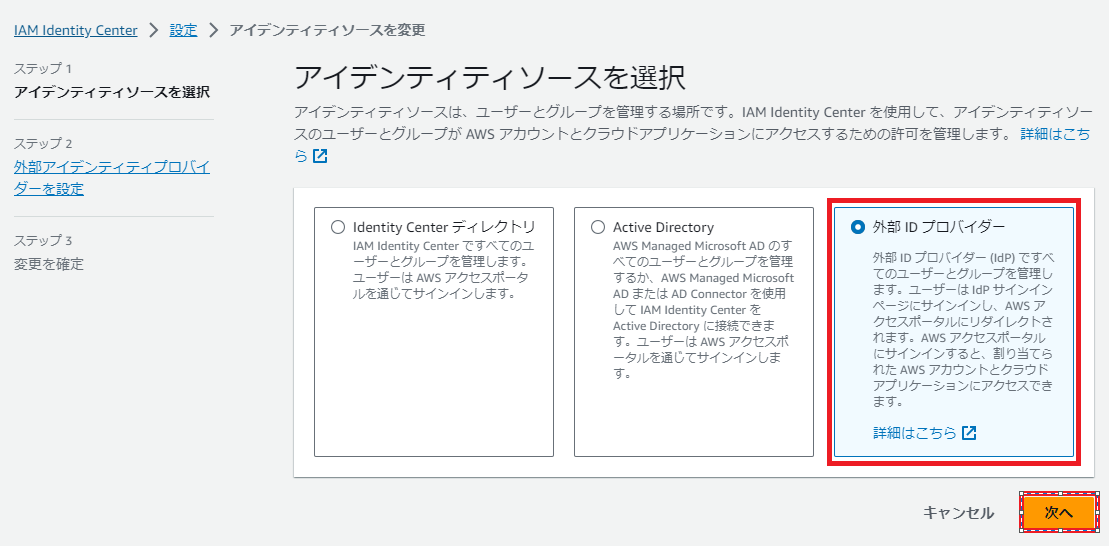

「外部 ID プロバイダー」を選択し、「次へ」をクリックします。

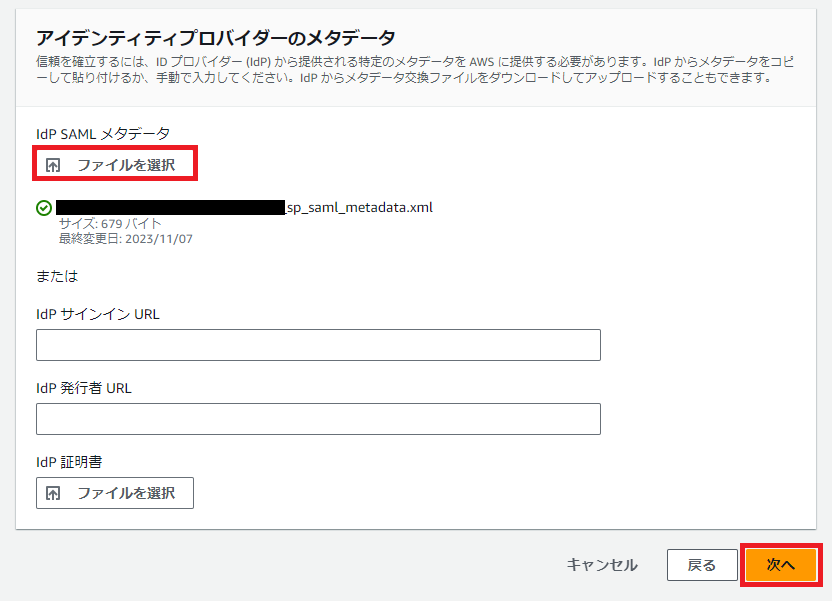

アイデンティティプロバイダーのメタデータ内の「ファイルを選択」から Azure Portal 上でダウンロードしたフェデレーション メタデータ XML を選択し、「次へ」をクリックします。

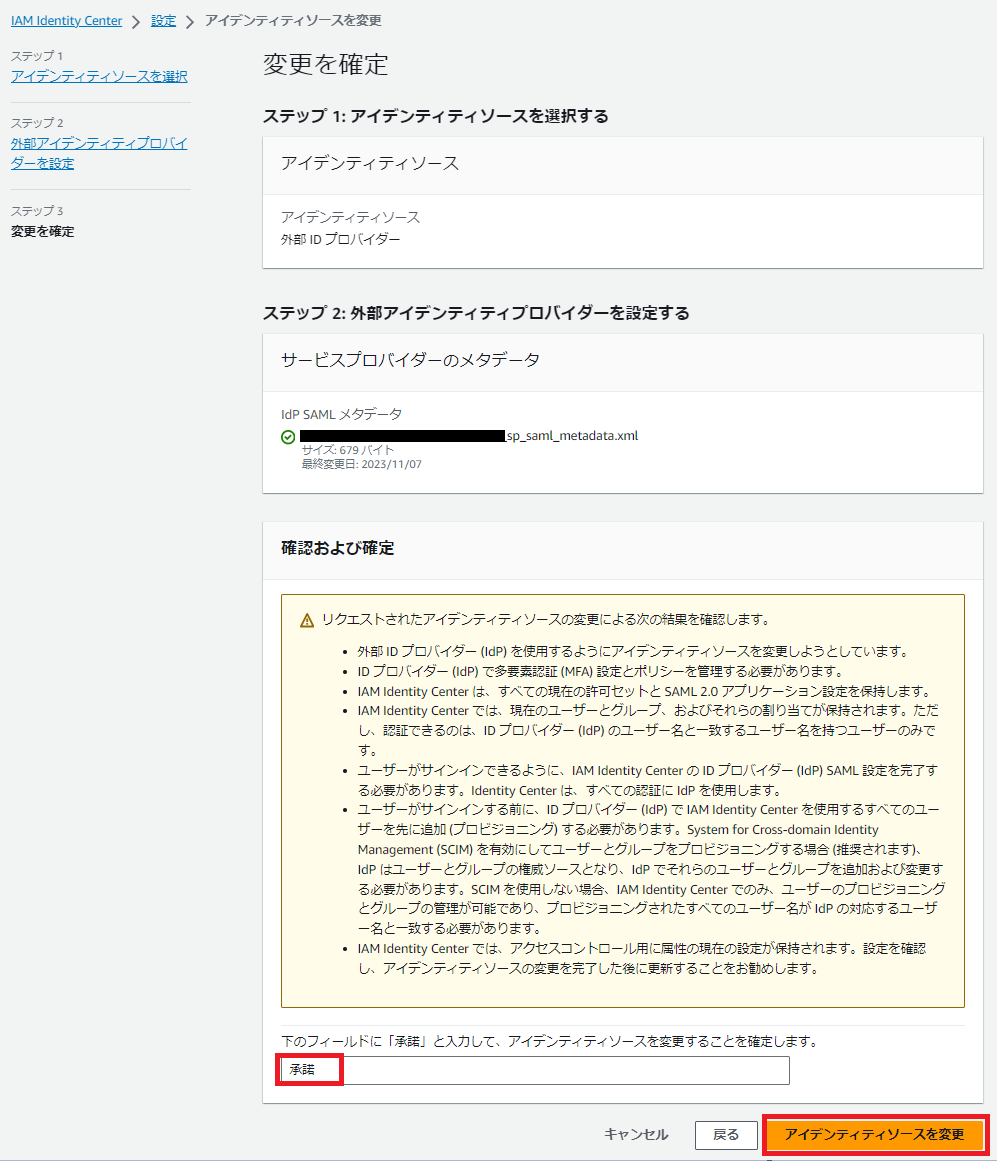

アイデンティティソースが外部 ID プロバイダー、サービスプロバイダーのメタデータがただし選択されていることを確認し、「承諾」を入力し、「アイデンティティソースを変更」をクリックします。

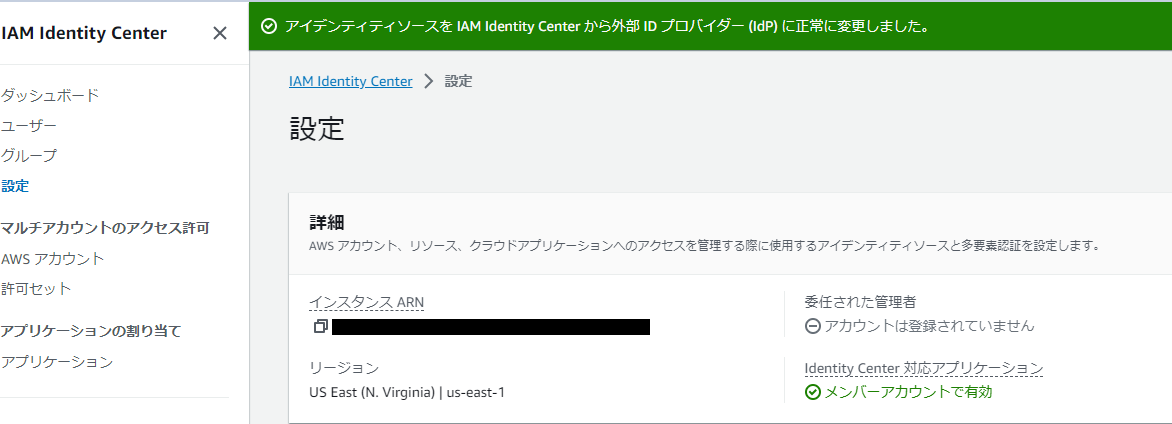

アイデンティティソースが正常に変更されたことを確認します。

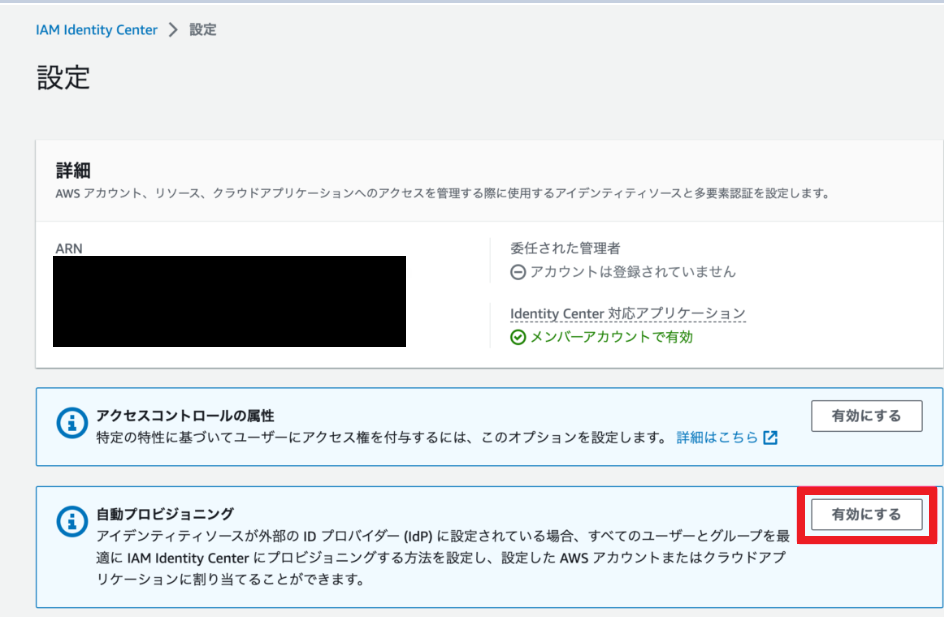

左ペインより「設定」を開き、自動プロビジョニングを有効にします。

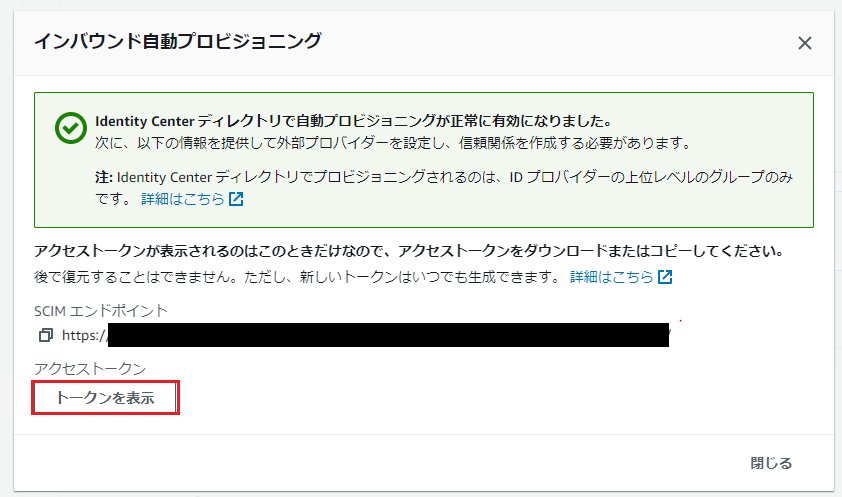

自動プロビジョニングが有効になったことを確認し、「トークンを表示」をクリックします。

SCIM エンドポイントおよび表示されたアクセストークンを控えておきます。

サインアウト等はせず、続いて「IAM Identity Center - Microsoft Entra ID - IAM Identity Centerユーザー同期_3」を実施します。

6. 参考情報

チュートリアル: Microsoft Entra SSO と AWS IAM Identity Center の統合 learn.microsoft.com

外部 ID プロバイダーConnect する docs.aws.amazon.com

まとめ

これで AWS IAM Identity Center 上からSCIM エンドポイントおよびアクセストークンの取得ができました。

少々短いですがキリが良いので今回はここまで。次回は取得した情報を Azure 側に投入して、実際にユーザー同期を実施します。

おわりに

弊社はAWSアドバンスドティアサービスパートナー認定を受けております。

また以下のようにAWSの活用を支援するサービスも行っているので、何かご相談したいことがあればお気軽にご連絡ください。

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。