はじめに

こんにちは!クラウド事業部の早房です。

先日 AWS Certified Security - Specialty (SCS-C02) を受験し、無事に合格いたしました。

今回は試験を受けてみての感想、および学習方法等について記事を書きます。

AWS Certified Security - Specialty (SCS-C02) について

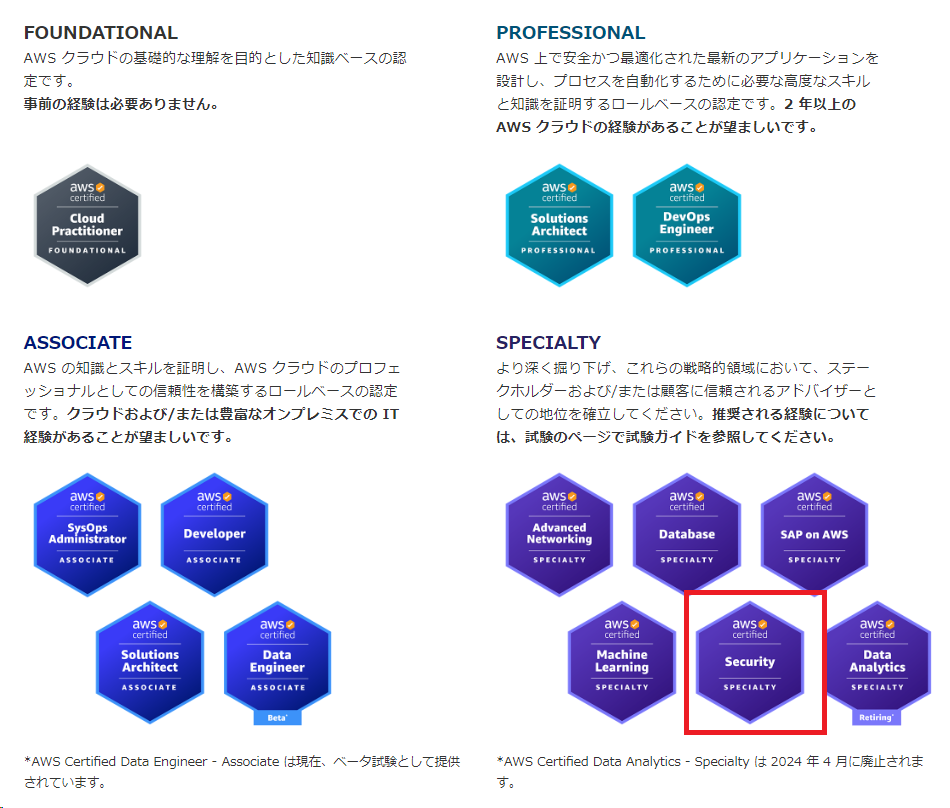

AWS Certified Security - Specialty (SCS-C02)は、Amazon Web Services(AWS)のセキュリティに焦点を当てた専門資格です。

この資格は、AWSクラウド環境でのセキュリティに関連する高度なスキルと知識を持つプロフェッショナル向けに設計されています。

Speciality のカテゴリに分類されているので、AWS の資格試験の位置づけとしては上位の資格になっています。

出題範囲は以下のブログが大変参考になりました。

AWS Certified Security – Specialty 試験 (SCS-C02) の改訂ポイントまとめ | でっとブログ

勉強方法

学習時間

70~80時間

使用した教材

要点整理から攻略する『AWS認定 セキュリティ-専門知識』

www.nri.comAWS 認定セキュリティ - 専門知識の公式練習問題集

explore.skillbuilder.awsCloud Lisence cloud-license.com

勉強方法

- 「要点整理から攻略する『AWS認定 セキュリティ-専門知識』」 を 1 周読んで、出題範囲のサービスの雰囲気をつかむ

- Cloud Lisence の問題を 1 周解く (約400問)

- 2.で間違えた問題を 1 周解く

- ここまでで理解できていない部分は「要点整理から攻略する『AWS認定 セキュリティ-専門知識』」 や公式ドキュメント、先人の方々の記事を参考に調査

- Cloud Lisence の模擬試験と公式練習問題集を解く

結果

合格 (875点)

感想

SAP-C02 取得済みであったためか、比較的スムーズに理解を進めることができました。

ただ、難易度的には簡単ではなく、ある程度の学習時間を確保する必要はあるかなと思います。

当日の試験時間は 180 分間、見直し時間も含めてかなり余裕がありますのでのんびり解けるかと思います。

時間が余ったとしても分からない問題は分からないです・・・

もうすぐ年末に差し掛かりますが、今年中にもう一つ何か資格取得できるように頑張ります!

(おまけ)勉強メモ

筆者自身が勉強時に書き起こしたメモです。ご参考になれば幸いです。

PrincipalとNotPrincipalは使えない。・ IMDSv1とIMDSv2の違い

IMDSv1 : EC2のメタデータサービスでセキュリティリスク高い IMDSv2 : EC2のメタデータサービスでメタデータへのアクセスを署名されたトークンを使用して制御するため、IMDSv1よりもセキュリティが強化されている。・ Amazon GuardDuty

Cloudtrail、VPCフローログ、DNSログ、kubernetesログを元にアカウント内のセキュリティ状況をリアルタイムにチェックする。 悪意のあるアクティビティなどを継続的にモニタリングする脅威検出サービス。 停止する際はメンバーアカウントの関連付けの解除、検出器から全てのオプションのデータソースを無効にする。 信頼されているIPの検出結果を生成しないためには、プレーンテキスト形式でIPを記載してS3にアップロード・ Amazon Detective

自動的にAWS CloudTrailやAmazon VPC Flow Logsなどからデータを収集し、 これらのデータからセキュリティインシデントを分析する。 セキュリティ分析者向けの視覚化ツールや関連性の強調などを提供して、迅速な調査を可能にする。 要するに、Amazon Detectiveはセキュリティインシデントの深堀りと解析を強化するサービスであり、 Amazon GuardDutyはリアルタイムでの不正行為の検出をサポートするサービス。・ AWS System Manager Patch Manager

パッチ適用の自動化と管理。レポート生成とパッチインストールを行える。・ Amazon Cognito

Cognito ユーザープールでLambdaトリガー設定可能。サインアップ、ユーザー確認前に独自の処理ができる。・ AWS Artifact

コンプライアンスレポート、セキュリティ認証書、利用規約や契約書を提供する。・ AWS WAF

ALBとCloudFront ディストリビューションと統合している。・ AWS Singer

コードに署名ができるため、コードが変更されていないことを証明する。・ AWS CodeGuru

コードの自動レビューができるらしい・ IAM Access Anlyzer

バケットやIAMロールなど、外部エンティティと共有されている組織やリソースを特定する・ Amazon Route 53 Resolver

VPC内のリソースによって行われたDNSクエリをログに記録できる。・ S3オブジェクトロック

・ガバナンスモード →必要に応じて一部のユーザーにオブジェクトロックの設定変更やオブジェクトの削除を許可できる。 ・コンプライアンスモード →rootユーザーにも制限をかけられる。オブジェクトロックの設定変更もできないのでかなり厳重。・ AWS Audit Manager

監査およびコンプライアンスのプロセスをサポートするためのツール。 AWSのベストプラクティスに基づいた標準的な監査フレームワークを提供、ートメーションと機械学習を使用して、セキュリティコンプライアンスの評価を自動化。 アセスメントの結果はレポートとして提供され、ダッシュボード上で分析できる。※その他

・ VPCフローログのフォーマットは作成時のみに設定可能。変更する場合は再作成が必要。 ・ カスタマーマネージドキーの削除を通知するためには、EventBridgeでDisableKeyとScheduleKeyDeletionのAPI呼び出しを監視する。 ・ CloudFormationのスタック削除保護でスタックが削除されるのを防ぐことができる。 ・ スタックポリシーは特定のprincipalを指定できない。 ・ ELBのアクセスログはS3バケットにのみストリーミングできる ・ CloudFrontで中間者攻撃から保護するためには、SecurityHeadersPolicyをつかう ・ セキュリティグループはリージョン内のサービスであるため別リージョンのセキュリティグループからの通信を許可するとかはできない。 ・ API GatewayのログはCloudWatchに送信することができる。 ・ Security Hubの検出結果でEventBridgeトリガーできる。 Security Hub → EventBridge → SNS など ・ S3のクロスリージョンレプリカには「GetObjectVersionForReplication」が必要。 ・ S3バケットにオブジェクト所有権を設定することで、S3にアップロードされたオブジェクトを制御することができる。 通常オブジェクトの所有者はオブジェクトをアップロードしたユーザーになる

おわりに

私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

https://www.ap-com.co.jp/service/utilize-aws/

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。