こんにちは、クラウド事業部の山路です。

今回は2025年5月にリリースされたAmazon Inspectorの機能を調査しました。本機能により、Amazon ECRに格納されたイメージのうち、Amazon ECS / EKSで起動中のものを検出可能となります。

機能概要

Amazon InspectorはAmazon EC2 / ECR / AWS Lambdaを対象に、パッケージの脆弱性や意図しないNW露出領域を継続的なスキャンで検出する脆弱性管理サービスです。これまでAmazon ECRに格納されたイメージに対する脆弱性スキャンは利用可能でしたが、5月のアップデートにより、ECRイメージとAmazon ECSタスク / Amazon EKS Podで起動中のものとのマッピングが可能となりました。

このアップデートにより、Amazon ECRイメージのセキュリティ・コスト削減に関する運用工数を削減する効果が期待できます。例えば大量のコンテナイメージで脆弱性が指摘されたとき、通常は現在本番環境で起動中のイメージのほうが優先度は高くなるでしょう。またECRの利用料金を削減するためイメージを削除する際も、誤って利用中のイメージを削除してしまうリスクを低減できるでしょう。

設定方法

本機能はAmazon Inspectorを有効化している場合は追加設定は不要ですが、スキャン対象のイメージを制御する設定があります。

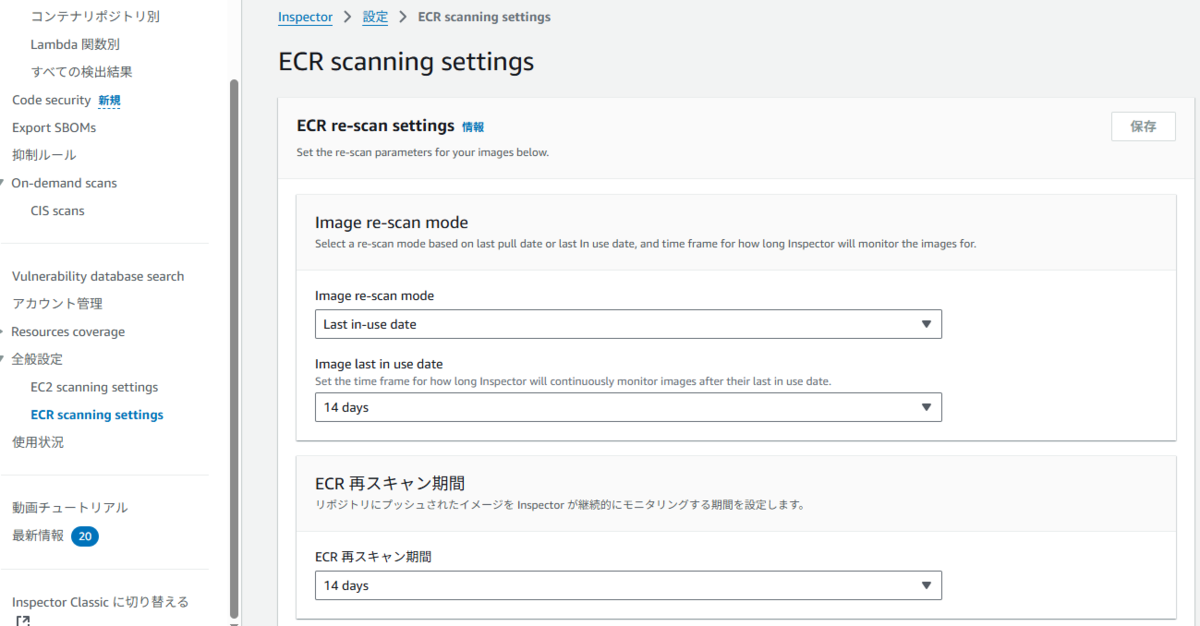

Amazon Inspector画面から ECR scanning settings という画面に移動すると、以下のような設定画面が表示されます。

設定内容は以下の通りです。

Image re-scan mode

この設定は、イメージの再スキャンにおける2つの方法から選択します。

Last in use date: ECSタスク/EKS Podにおける最終使用日を使用します。デフォルトではこちらの設定を使用します。Last pull date: ECRイメージをPullした最終日を使用します。

またそれぞれの最終日からどの程度の期間、Inspectorが継続的にスキャンするかも選択します。最短で14日間、最長で180日間まで指定可能です。

ECR再スキャン期間

こちらはECRリポジトリにPushされたイメージをInspectorが継続的にモニタリングする期間を指定します。こちらも最短で14日間、最長で180日間まで指定可能です。

ECSタスクの利用を検知した様子

ここでは実際にECSタスクを起動し、Amazon Inspectorがイメージの利用を検知した様子を検証してみます。今回はテスト用のECSタスクを起動し、しばらく放置してInspectorが検知することを確認しました。

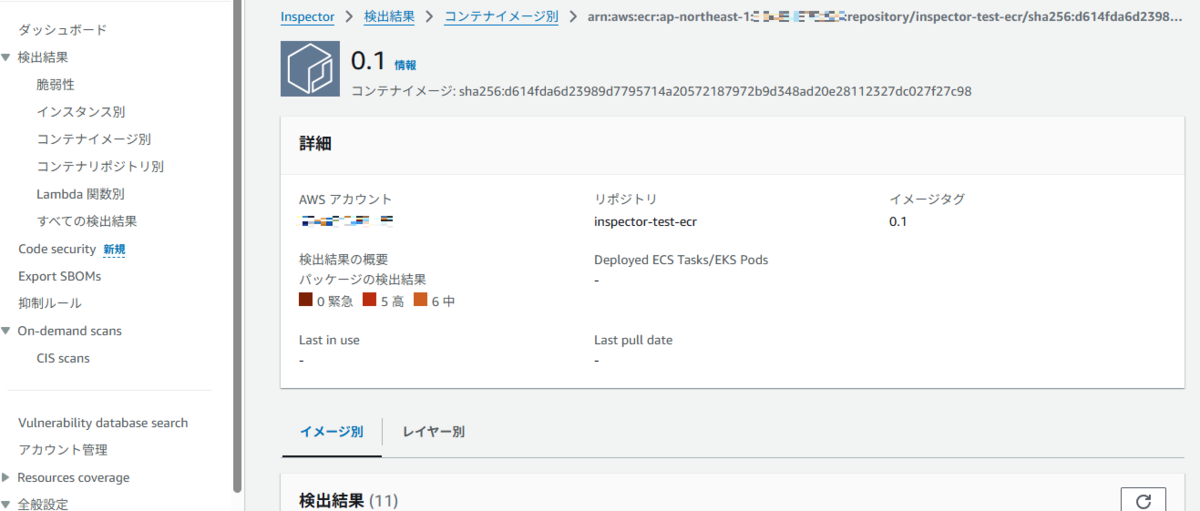

なお、InspcetorがコンテナイメージとECSタスクとの紐づけを検知するまでには時間がかかるようで、しばらくの間は以下のように該当の箇所が空欄となりました。

Inspectorが検知した脆弱性情報は同じ画面の下部に記載されています。

しばらく放置してInspectorが検知をすると、以下の画面のように表示されます。先ほどと比較すると Last in use Deployed ECS Tasks/EKS Pods Last pull date の項目が更新されています。

上記画面の Deployed ECS Tasks/EKS Pods にあるリンク先を選択すると、以下のようにECSクラスターなどの情報が表示されます。なお以下画面から Workload name のリンク先を選択すると、ECSのタスク定義情報のページに飛びます。

また、本機能リリース後、Amazon ECRでも同様の情報を確認できるようなアップデートがありました。Amazon ECRのほうを見ても、以下の通り同様の内容が確認できます。

上記画面の 使用中の数 リンクを選択すると同画面下部の 実行中のクラスター 項目に移動し、さらに移動先の Cluster details を選択すると、ECSクラスター情報が出力されます。

さいごに

APCはAWS Advanced Tier Services(アドバンストティアサービスパートナー)認定を受けております。

その中で私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。