Okta最新戦略まとめ:Entra IDとの違い、Non-Human Identity管理、Identity Fabricとは?

Okta Identity Summit Tokyo 2025 参加レポート

目次

- 自己紹介

- はじめに:イベントの概要と参加セッション

- プロダクトセッション:Okta の進化と未来(里見氏セッション)

3.1 Identity is Security — 認証の枠を超えたセキュリティ戦略

3.2 Entra IDとの違いと共存:競合ではなく補完関係

3.3 Non-Human Identity(NHI)への拡張 - Okta Japan FY26 パートナー戦略(竹内氏セッション)

- Oktaのポジショニングまとめ

- 最後に:クラウド時代のID基盤を再定義するOktaの存在感

1.自己紹介

こんにちは、エーピーコミュニケーションズ iTOC事業部BzD部0-WANの亀山です。

主にZscalerを中心に、ゼロトラスト領域のSI業務に携わっています。

今回はOktaに関する最新知識をキャッチアップし、Entra IDやIdentity Fabric、Non-Human Identity管理といったテーマへの理解を深めるために本イベントへ参加しました。

2. はじめに:イベントの概要と参加セッション

2025年、私は東京で開催された Okta Identity Summit Tokyo に参加してきました。

この記事では、以下の注目セッションを通じて得られた知見と学びを、クラウド時代のID管理戦略という観点からレポートします。

Okta Japan FY26 パートナー戦略

登壇者:Okta Japan株式会社 執行役員 パートナー営業本部長 竹内 浩之 氏プロダクトセッション:Okta

登壇者:Okta Japan株式会社 シニアアライアンスソリューションエンジニア 里見 直也 氏

3. プロダクトセッション:Okta の進化と未来(里見 直也 氏)

3.1 Identity is Security — 認証の枠を超えたセキュリティ戦略

Oktaは単なるIDaaS(Identity as a Service)ではなく、認証前から認証後までを一貫してカバーする「Identity Security Fabric」 というセキュリティフレームワークを提唱しています。

- 脅威の75%がアイデンティティ侵害由来

- 包括的なアクセス制御(認証前の環境認識、認証時の強化、多層的な事後対処)

- 単一プラットフォームによる一貫性のあるセキュリティ設計

3.2 Entra IDとの違いと共存:競合ではなく補完関係

Microsoft Entra ID(旧Azure AD)は M365サービスの認証モジュール に位置づけられます。

一方、Oktaはその 上位で多様なSaaSサービスと連携し、統合ID基盤を提供します。

- Entra ID:Microsoft製品中心のシングルサインオン

- Okta:Entraも含めた あらゆるSaaS認証のハブ

- 実際にOktaの連携アプリ1位は「Microsoft 365」

Entra IDと競合するというよりは、Microsoft環境をそのまま活かしながら、OktaがID基盤として連携できるという点に深く納得しました。

今あるMicrosoftアカウントをそのまま使いながら、より柔軟かつ安全に他のSaaSともつながる仕組みはとても魅力的です。

また、Oktaを重ねることで認証の一元化やゼロトラストの導入がよりスムーズに進められるのではないかと感じました。

3.3 Non-Human Identity(NHI)への拡張

- APIキー、サービスアカウント、トークンなどがNHI

- 数量は人間のIDの50倍以上、攻撃対象にもなりやすい

- Oktaは 可視化 → アクセス制御 → 自動修復 の3ステップでNHIを保護

4. Okta Japan FY26 パートナー戦略(竹内 浩之 氏)

- 日本市場の売上ほぼ100%がパートナー経由

- Auth0との体制統合も進行中

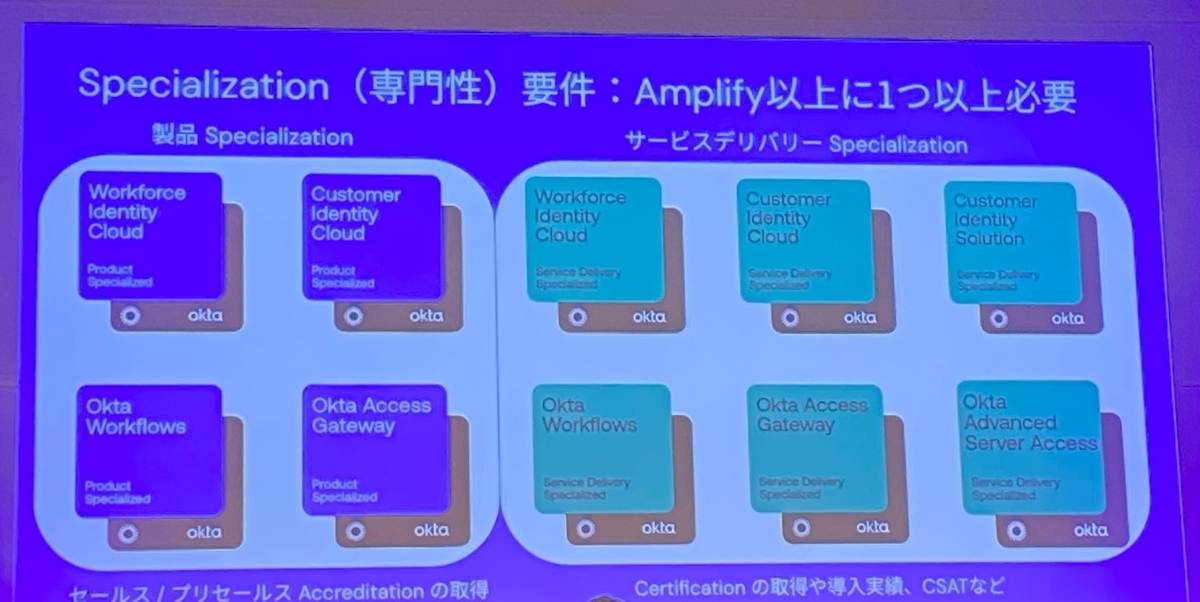

「Elevateプログラム」によりパートナーを4段階に分類

Elevate パートナーレベル:

- Activate(導入層)

- Amplify(認定取得層)

- Ascent(中堅・スキル習得層)

- Apex(最上位:認定+実績+戦略連携)

サービスデリバリーパートナー認定がスタート!

今年からサービス提供力も含めたパートナー評価制度が開始され、 大手企業を中心に3社がすでに認定を取得

弊社としても、今後この認定取得を目指し、名だたる企業に肩を並べていけるよう体制と実績を積み上げていきたいと考えています!

5. Oktaのポジショニングまとめ

以下の4点は、Oktaの立ち位置と価値を理解する上で特に重要なポイントでした。

- 個別認証モジュールをつなぐ役割

— Microsoft Entra IDやGoogle Workspaceなどの認証モジュールを束ねる統合的なハブとしての役割を担います。 - 他IDと“競合”ではなく“共存”・“補完”関係

— Oktaは他社IDaaSとぶつかるのではなく、連携・補完する立場としてアーキテクチャ設計が可能です。 - 一般的IDaaSが対応できないセキュリティを提供

— 単なる認証基盤ではなく、認証前・中・後までを包括的に守るセキュリティ機能を提供します。 - Identity Security Fabricという構想の実装者

— ガートナーの提唱する未来型ID管理構想を具現化し、包括的なアイデンティティ・セキュリティを実装する唯一の存在であることを明確にしています。

6. 最後に:クラウド時代のID基盤を再定義するOktaの存在感

- Entra IDとの「競合」ではなく「共存」戦略が明確化

- Zero Trust時代におけるID中心のセキュリティを再設計

- 人間も非人間も、すべてのアイデンティティを一貫管理

- パートナー重視の戦略と、国内市場に根差した支援体制の進化

セールス・プリセールス・エンジニアリング、それぞれの視点で多くの学びや気づきを得られたイベントでした。

Oktaの取り組みは、IDaaSという枠組みを超えて、セキュリティや統合管理といったより広い領域へと広がりつつあることを感じました。

0-WANについて

「ゼロトラストに取り組みたいけれど、進め方に迷っている」「導入したがうまく活かしきれていない」

そんな声に寄り添いながら、私たち0-WANは一つひとつの環境に合わせた支援を行っています。

技術や製品に関することだけでなく、ちょっとした疑問やご相談も、どうぞお気軽にお聞かせください。