こんにちは、コンテナソリューション事業部の髙井です。

今回はAzure ADの 条件付きアクセス を使って 準拠したデバイス でのみアクセスできるようにしてみましょう。

AZ-500: Microsoft Azure Security Technologiesあたりを受ける人は、試してみると勉強になるかと思います。

AADは管理部門のお仕事のイメージが強いですが、今回の内容は個人でも出来ますので、この機会にAADとお友達になりましょう!

なんのためにデバイス認証と条件付きアクセスを使うのか

会社にある特定の端末でないと開発に参加できないとか、特定のIP以外はプロキシで弾かれてしまうとか、オンサイトで働くことを前提として構築されてきた仕組みは堅牢な反面、利便性を損なうことがあります。

リモートで働いたりなど、開発スタイルも多様化してきた今では、デバイス認証 や MFA を組み合わせて、利便性をできるだけ損なわずにセキュリティを担保する仕組みが発展してきました。

今回のMicrosoft Intuneによるデバイス認証とAzure ADの条件付きアクセスは、まさにそれらをAzure環境で実現する仕組みとなります。

気を付けるべきポイント

実はこのデバイス認証、AAD PremiumやMicrosoft Intuneなど、普段Azureリソースを使う分にはほとんど登場しないレアキャラを扱うので、Azureに自信ニキでも知らないと意外とハマります。

先にポイントを言っておくと、大きくは以下の3点になるかと思います。

では、順を追ってやっていきましょう。

組織・学校アカウントを発行する

まず、デバイス認証は〈組織〉がデバイスを管理するための仕組みです。そのため、組織・学校アカウント を使う必要があります。

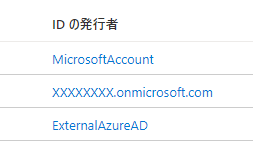

個人でアカウントを使っている分にはあまり意識しないかもしれませんが、アカウントには以下の種別があります。

とくに、業務で使うような〈学校・組織アカウント〉と〈個人のMicrosoftアカウント〉が別物であることを意識しましょう。

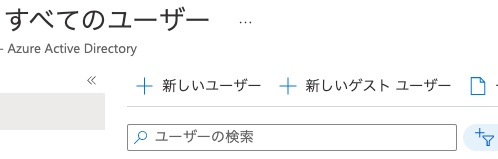

Azure Portalでの発行方法

外部招待ユーザーについて

デバイスベースの条件付きアクセスのページに以下の記載があります。

- 外部ユーザーに対してデバイス (準拠または Hybrid Azure AD Join を使用している) 要求を信頼する場合以外、マネージド デバイスを必要とする条件付きアクセス ポリシーはお勧めしません。

- ゲスト ユーザーが条件付きアクセスによって保護されているリソースにアクセスしようとする場合、テナントにデバイスを登録および参加できないため、リソースへのアクセスがブロックされます。

基本的に、デバイス認証は自組織のユーザーのデバイスについて行うスタンスで考えた方がよいでしょう。今回もそれでやっていきます。

必要なライセンスを無料試用版でゲットする

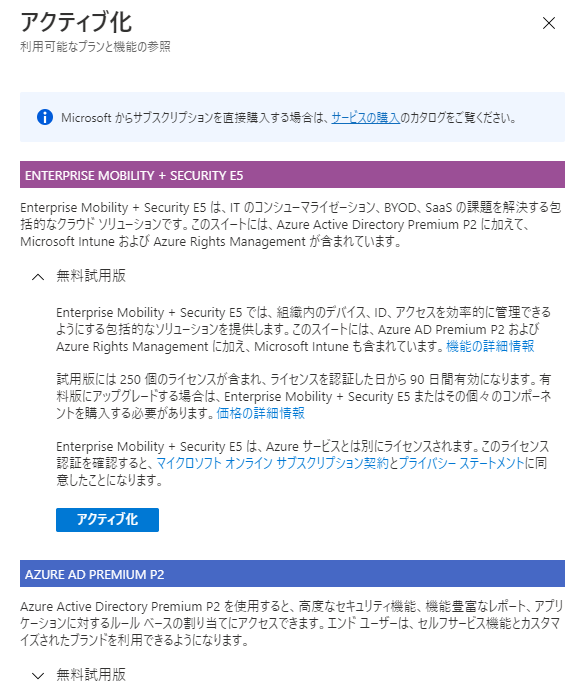

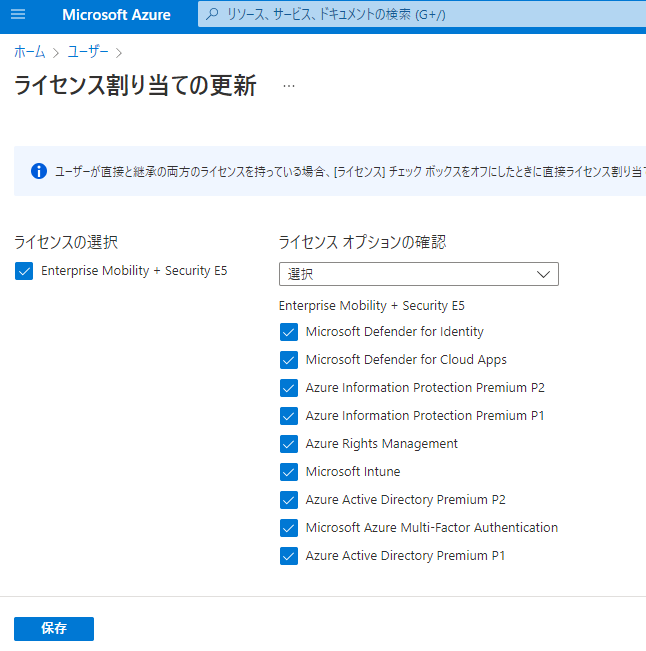

今回、必要なライセンスの用意には Enterprise Mobility + Security E5の無料試用版(90日)が利用できます。

実はこのライセンス、本来1ユーザーあたり月額1,790円の高級ライセンスです。

Azure PortalのAADのページから「ライセンス」のブレードにアクセスすると、無料試用版をアクティブ化できます。

画像にも書いてありますが、Azure AD Premium P2 と Microsoft Intune が含まれていますので、まさにデバイス認証での条件付きアクセスお試し用セットとも言える内容になっています。

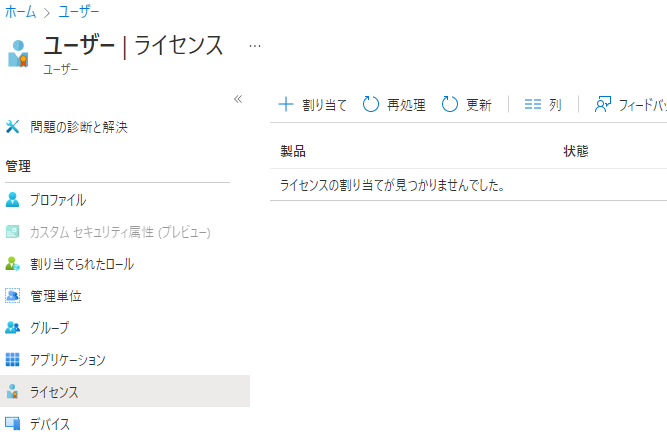

対象ユーザーにライセンスを割り当てる

また、割り当て方法には、以下の2通りがあります。

- ユーザーに直接割り当てる方法

- グループに割り当て、そのグループにユーザーを追加する方法

今回はユーザーに直接割り当てる方法を説明します。

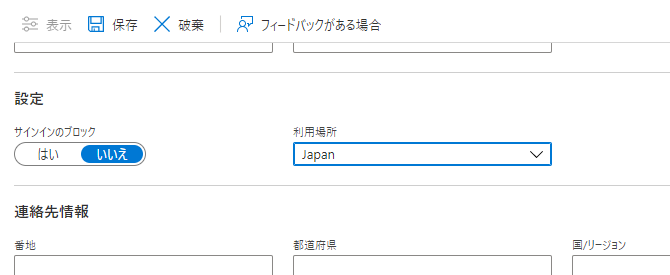

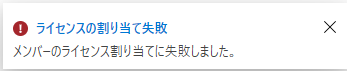

利用場所を登録しないと

エラーを調べるとLicense cannot be assigned to a user without a usage location specified.と書かれています。理由については、Azure Active Directory のグループのライセンスに関する問題を特定して解決するに記載されているため、今回は割愛します。

デバイスを登録する

デバイスの登録は、WindowsかMacかで異なります。今回はWindowsについて説明します。

やることはアプリのインストールとサインインだけなので難しくはありませんが、以下の記事にてスクショ付きで説明しています。

条件付きアクセス ポリシーを作成する

ここまできたら、ようやく条件付きアクセス ポリシーを設定できます。

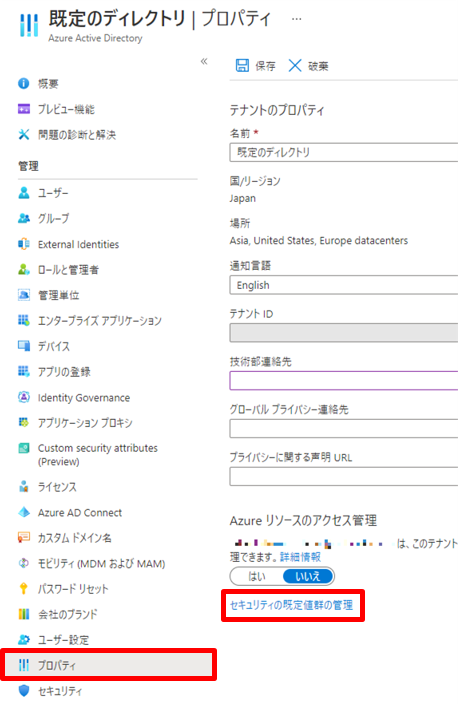

と思いきや、そのまえに「セキュリティの規定値群の管理」をオフにする必要があります。

それでは満を持して条件付きアクセスを設定します。

条件付きアクセス ポリシーの設定値

サンプルとして、以下を設定します。

- ユーザーまたはワークロード ID:デバイス登録をしたユーザーを指定します

- クラウド アプリまたは操作:「すべてのクラウド アプリ」を指定します

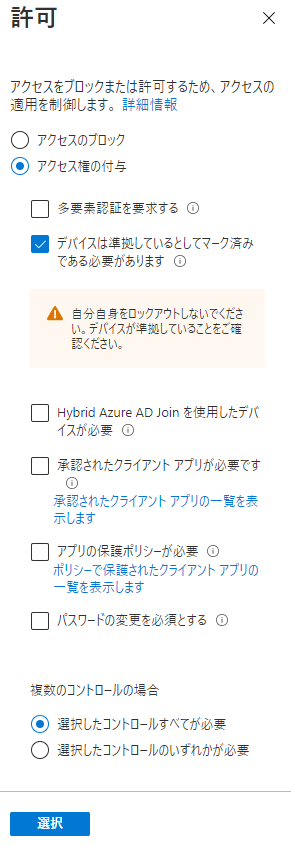

- 許可:以下の画像のように指定します。

最後に、「ポリシーの有効化」をオンにして作成すれば完了です。

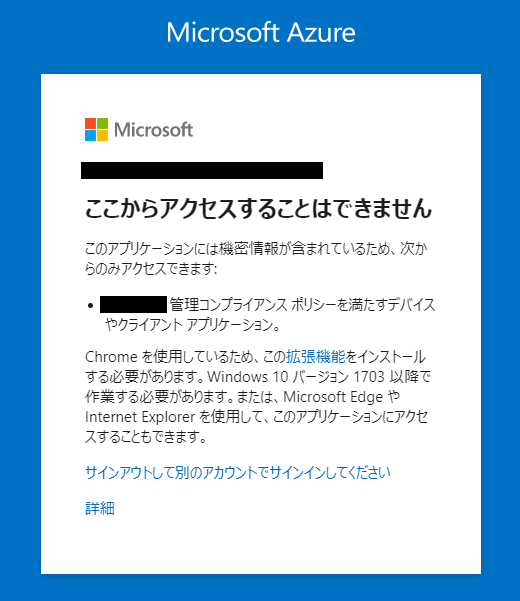

対象外の端末からアクセス

おわりに

長かったですが、無事にデバイス認証と条件付きアクセスを設定することが出来ました。

無料ですし、つまづきやすいポイントは全部書いたつもりなので、ぜひみなさんもチャレンジしてみてください!