iTOC事業部 マネージドビジネスソリューション部の宮内です。

今回は、Cisco社が提供するマイグレーションツール (Firewall Migration Tool: FMT) による、Cisco Secure Firewallへの設定の移行手順をご紹介します。 本記事の内容は Interop 2025のCiscoブースにて出典いたします。

概要

このツールは移行元としてPaloalto・Fortigate・Checkpointの3種類の外部ベンダと、Cisco ASA FWを移行元としてサポートしています。

本記事ではPaloalto FWからの移行手順についてご紹介します。

※公式設定ガイド www.cisco.com

利用環境

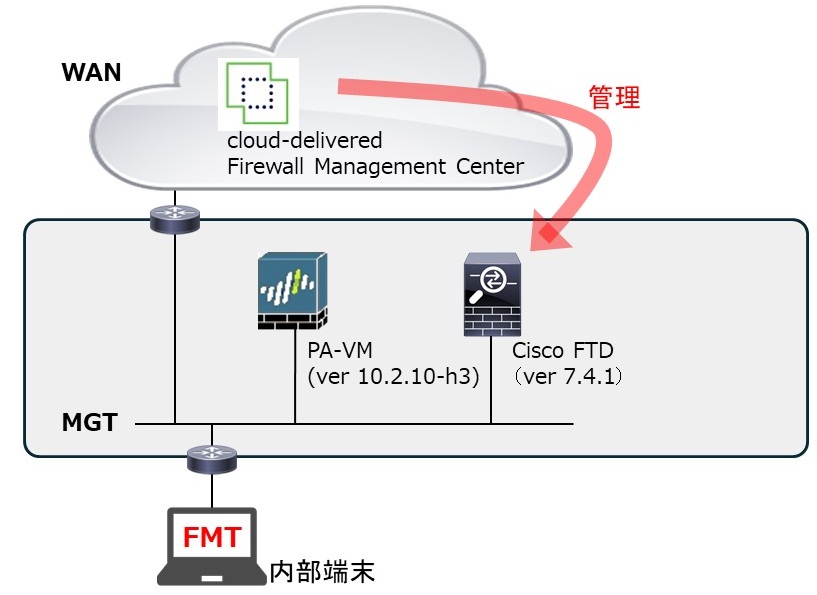

- 画面中央の各Paloalto・CiscoFWの一般的な初期設定は完了しており、それぞれMgmtを通じて外部とNW接続を持っているとします。

内部の作業用端末は各FWのMgmtへの通信が可能です。

本ツールのFMTの利用にはCiscoFWがファイアウォール管理センター (Firewall Management Center: FMC) によって管理されている必要があり、FMCにはオンプレミス版とクラウド版が存在します。 今回のCisco FWはクラウド版のFMC (cloud delivered Firewall Management Center: cdFMC) によって管理されています。

- このcdFMCはSCC (Secure Cloud Control: SCC (旧名: Cisco Defense Orchestrator: CDO)) 内に存在し、SCCテナントのRegionはAPJCです。

- Paloalto FWはローカル管理されています。

マイグレーション手順

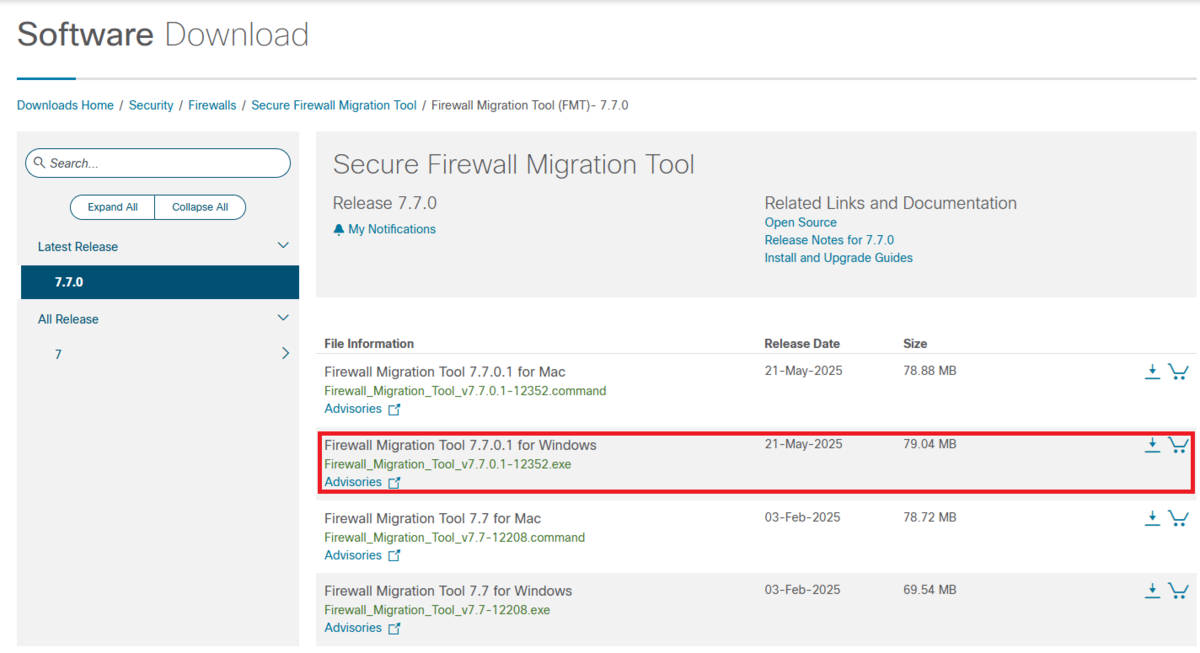

1. Cisco公式ページからのツールのダウンロード、起動

FMTは、以下のCisco公式ページにて無料で配布されています。(要Ciscoアカウント、登録は無料) https://software.cisco.com/download/home/286331909/type

ページを開き、適切なダウンロードリンクをクリックします。

"Firewall_Migration_Tool_vX.X.X~~.exe"がダウンロードされるので、実行します。

利用規約が表示されるので、同意して”proceed”を押下します。

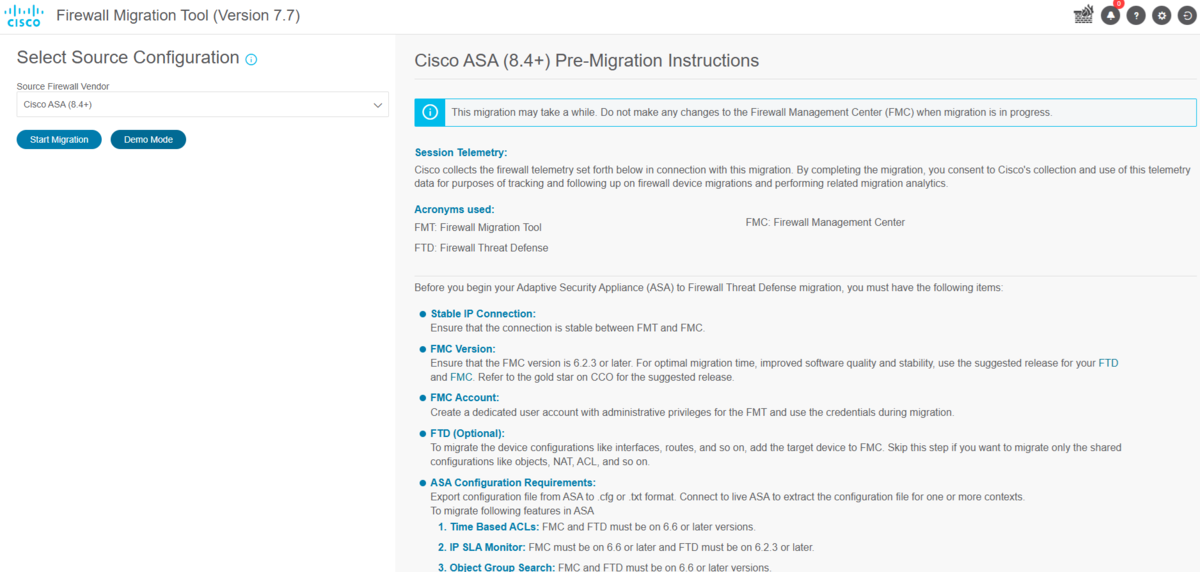

改めてCiscoアカウントへログインすると、FMTのホーム画面が表示されます。

2. 移行元Paloaltoからの設定のエクスポート

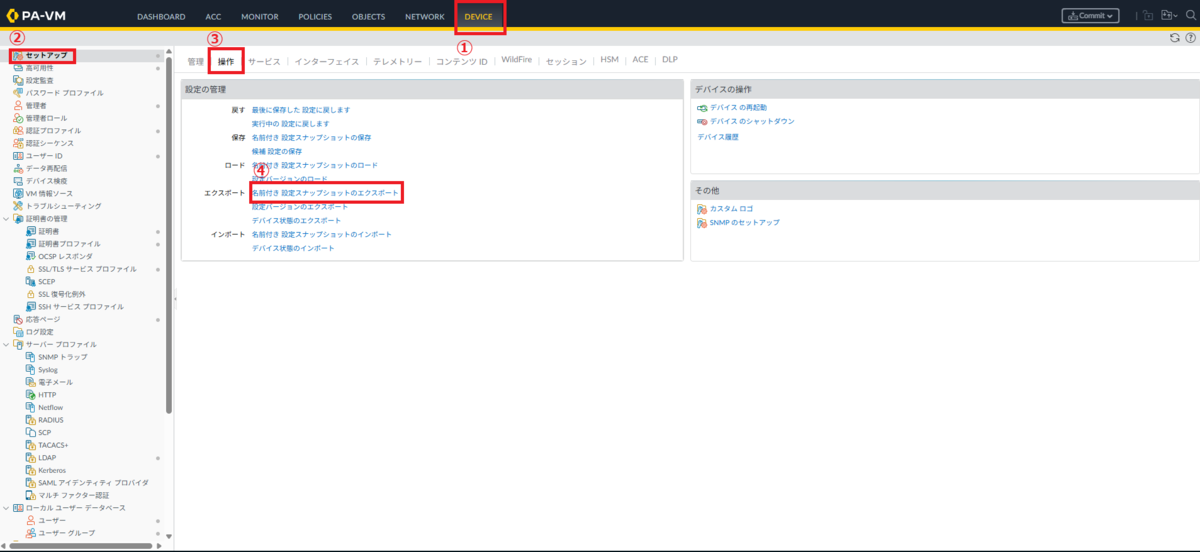

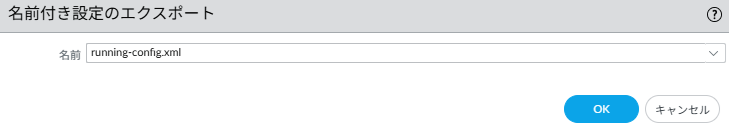

移行元のPaloaltoGUIへログインし、DEVICE>セットアップ>操作>"名前付き設定スナップショットのエクスポート"から、移行したいコンフィグをXML形式でエクスポートします。

次に対象のPaloaltoのCLIを開き、ルーティングテーブルを"show routing route"でCLI上で表示します。

admin@VM-PA_14(active)> show routing route

flags: A:active, ?:loose, C:connect, H:host, S:static, ~:internal, R:rip, O:ospf, B:bgp,

Oi:ospf intra-area, Oo:ospf inter-area, O1:ospf ext-type-1, O2:ospf ext-type-2, E:ecmp, M:multicast

VIRTUAL ROUTER: default (id 1)

==========

destination nexthop metric flags age interface next-AS

10.20.79.0/24 10.20.79.254 0 A C ethernet1/1

10.20.79.254/32 0.0.0.0 0 A H

172.13.1.1/32 172.13.1.1 10 A S tunnel.1

172.13.1.2/31 172.13.1.2 10 A S tunnel.1

172.13.1.4/30 172.13.1.4 10 A S tunnel.1

172.13.1.8/29 172.13.1.8 10 A S tunnel.1

172.13.1.16/28 172.13.1.16 10 A S tunnel.1

172.13.1.32/27 172.13.1.32 10 A S tunnel.1

172.13.1.64/27 172.13.1.64 10 A S tunnel.1

172.13.1.96/30 172.13.1.96 10 A S tunnel.1

172.20.79.0/24 172.20.79.254 0 A C ethernet1/2

172.20.79.254/32 0.0.0.0 0 A H

total routes shown: 12

admin@VM-PA_14(active)>

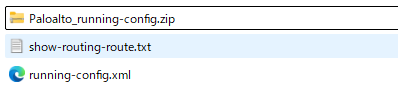

この表示された実行結果をコピーし、プレーンテキストとしてTXT形式で保存します。 設定ファイルとして、"running-config.xml"と、”(show routing route).txt”が得られます。

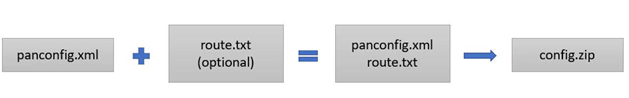

この2つの設定ファイルが用意できたら、これら2つをまとめてZIP形式で圧縮し、最終的なコンフィグファイルをZIP形式で作成します。

※補足 show runの結果をプレーンテキストで保存するのは必須手順ではありません。 厳密には、「移行元のPAに、送信元と宛先が同一のNATポリシーが存在する時」のみ必須です。詳細は冒頭の公式ガイド内「Zip the Exported Files」を参照してください。

3. FMTへのコンフィグのインポート

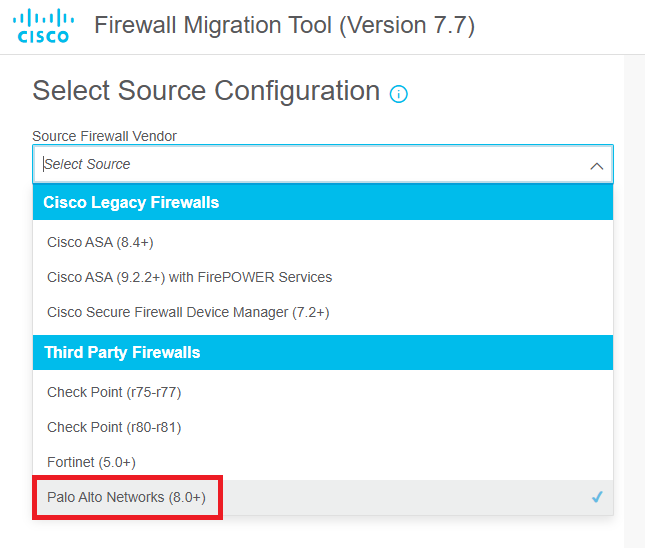

- で開いたFMTのホーム画面のプルダウンから、"Palo Alto Networks (8.0+)"を選択して”Start Migration”を押下します。

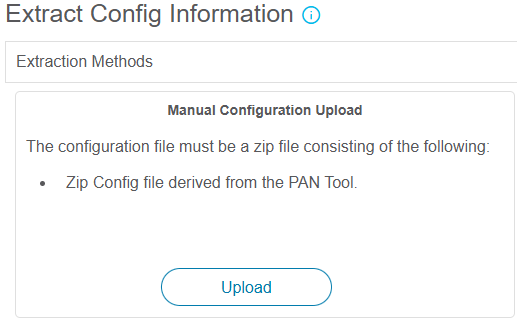

"Upload"から、2. で作成したコンフィグをZIP形式でアップロードします。

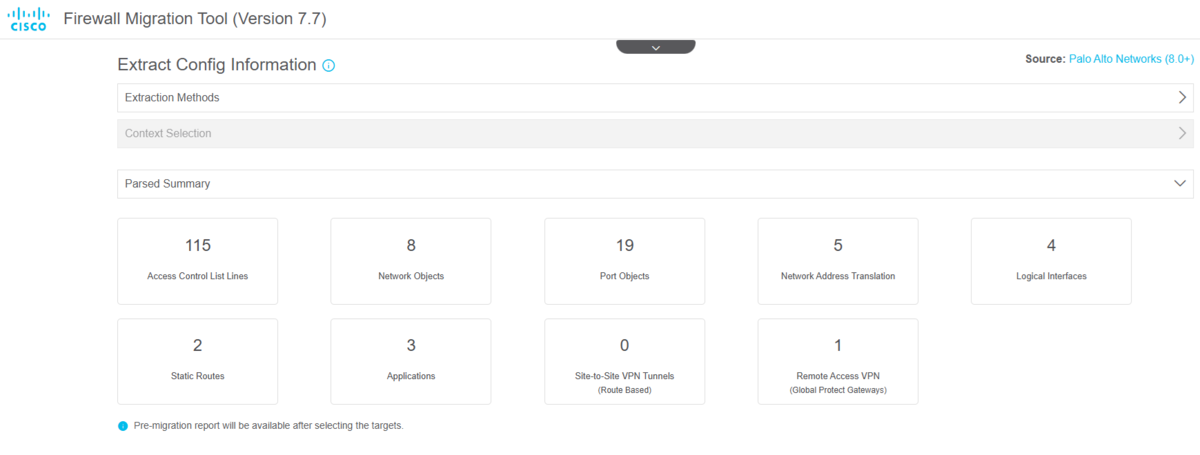

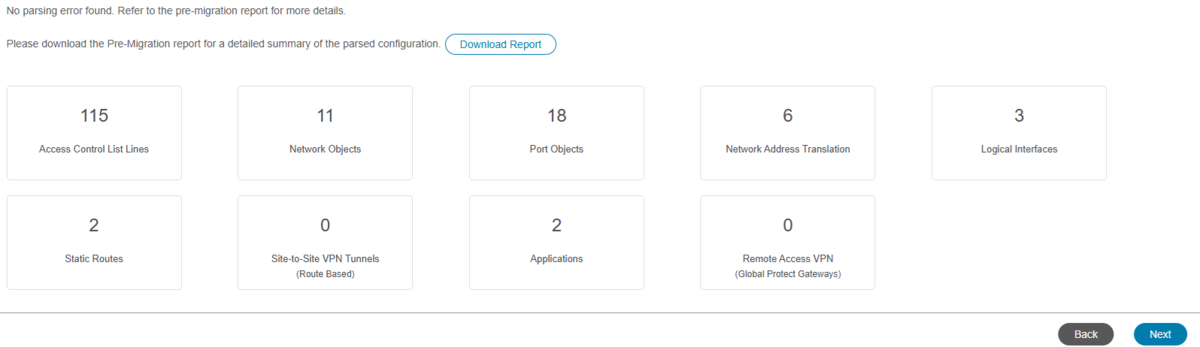

正常にコンフィグが読み込まれると、対象の設定内容のサマリーが表示されるので、右下のNextを押下します。

4. cdFMC, Cisco FWとの接続

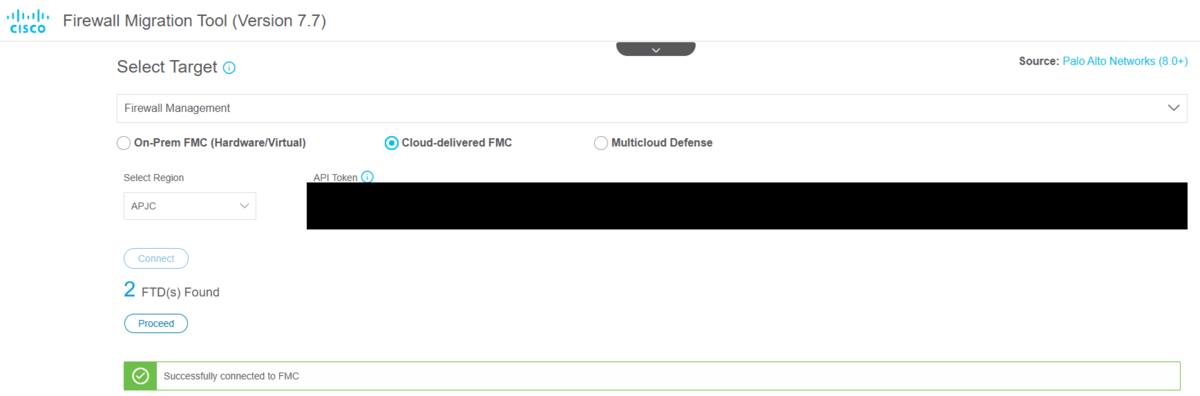

次に、接続先のFMCの形式を選択します。 今回の環境はcdFMC管理なので、"Cloud-delivered FMC"を選択します。

cdFMCの場合、接続するためにはテナントのRegionとAPI Tokenの入力が必要になります。

テナントのRegionに関してはAPJC (Asia&Pacific, Japan & China) で作成されていることが一般的です。

API TokenはSCC内で確認できます。

Secure Cloud ControlのGUIレイアウトは頻繁に変更されるため、一部内容に差異がある場合がございます。

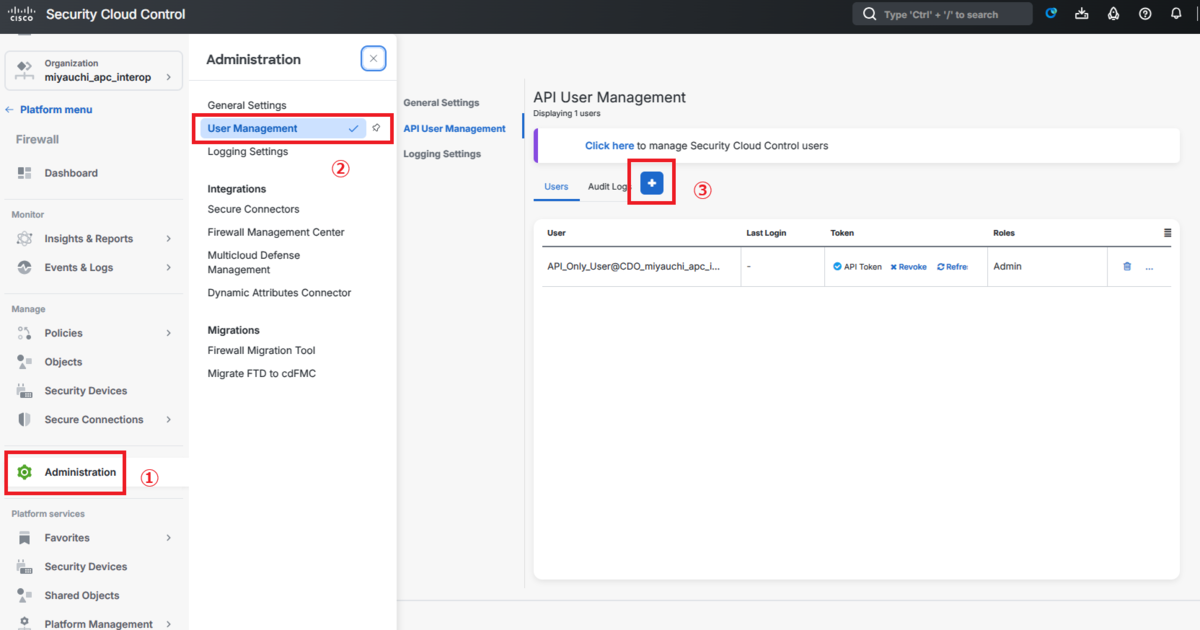

対象のFTDと紐づいているSecure Cloud Controlから、(Firewall) > Administration > User Managementを選択します。

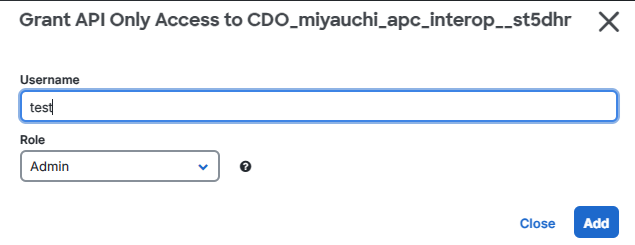

するとユーザ一覧が表示されるので、画面内の「+」ボタンからユーザを作成します。

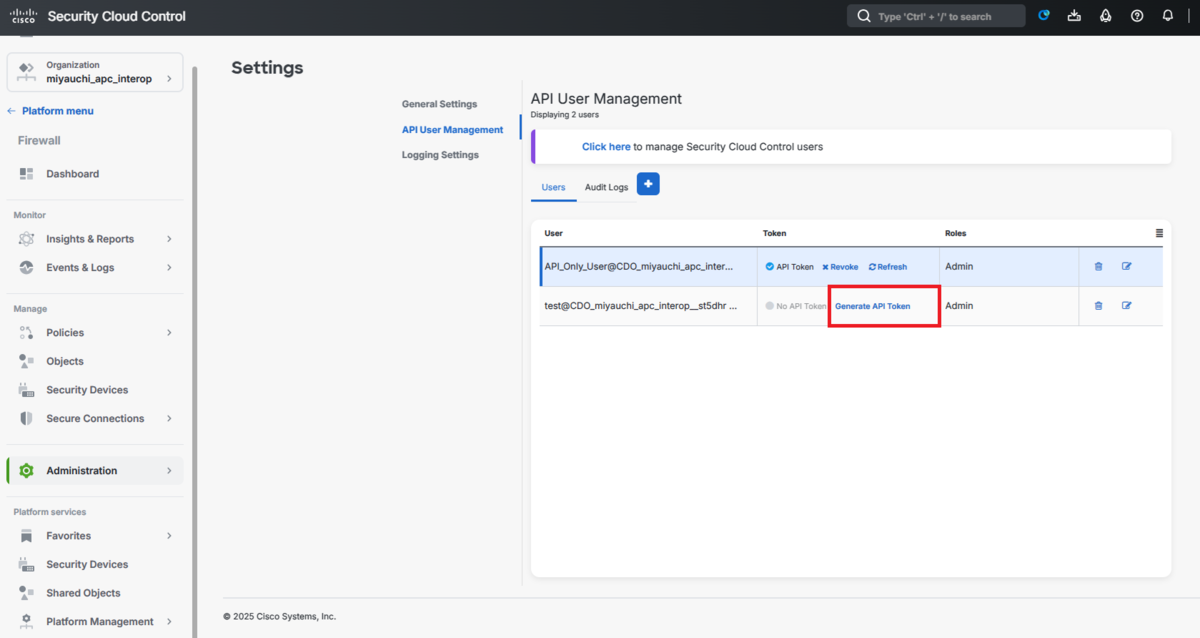

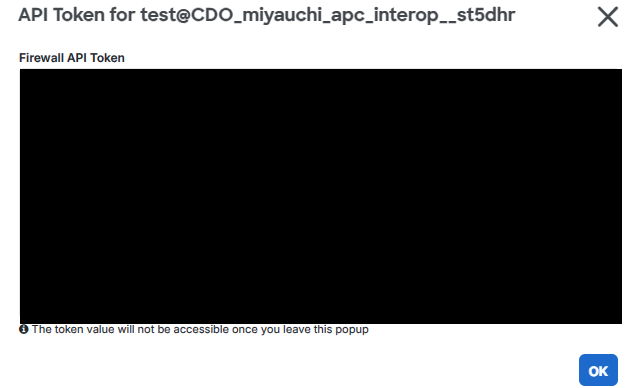

これでユーザが作成されるので、"Generate API"からAPI Tokenを作成し、保存します。

ここで作成したAPIトークンは、この画面でしか表示されないため、忘れずに保存しましょう。

以上の手順でAPIトークンを取得したら、FMTの画面に戻って、それぞれ入力して"Connect"を押下します。

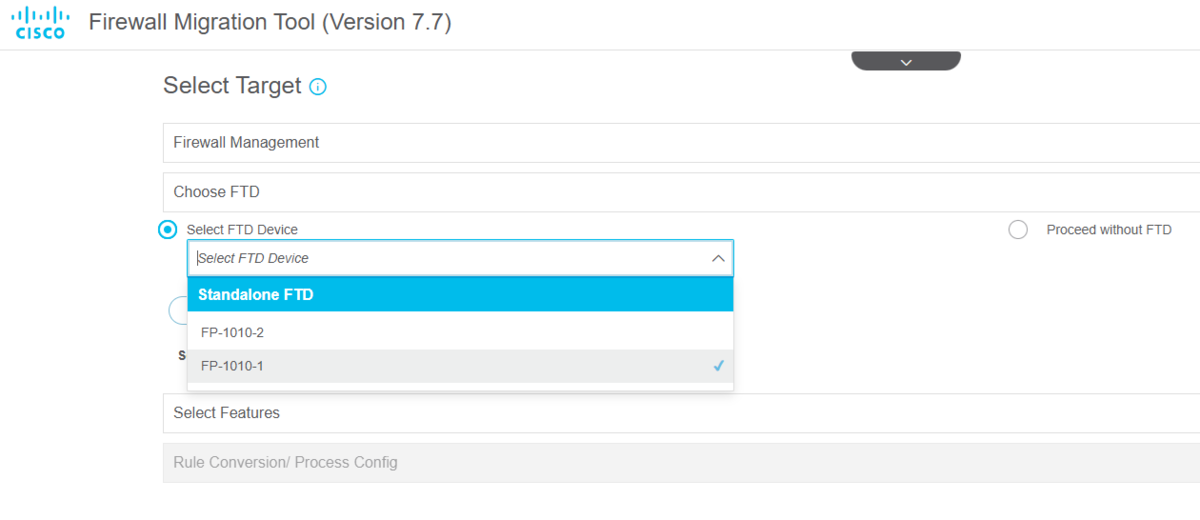

無事接続されると対象のcdFMCで管理されているFTD一覧が表示されるので、設定をプッシュしたいCisco FWを選択して"Connect"を押下します。

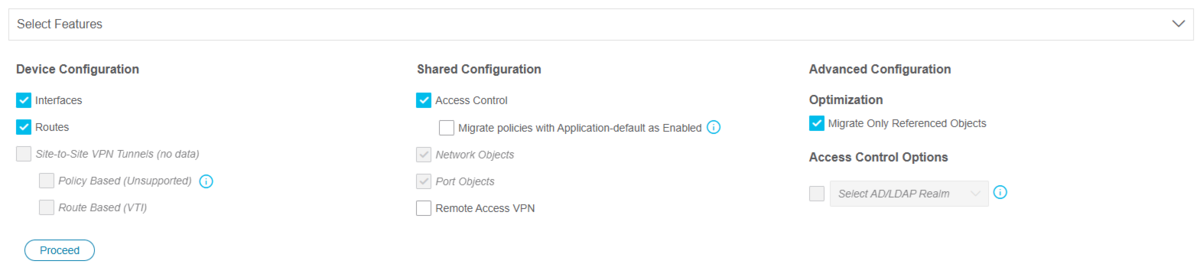

マイグレーションしたい設定一覧が表示されるので、プッシュしたい設定を選択して"Proceed"を押下します。

対応している設定項目は以下の通りです。 ・ Interface ・ Security Zone ・ Static Route ・ Address Object ・ Port Object ・ Application ・ Security Policy ・ NAT Policy ・ RAVPN

以上で準備は完了です。

改めてプッシュする設定のサマリと、事前レポート (Pre-migration Report) のダウンロードリンクが表示されます。

それぞれ内容を確認したら、右下の"Next"を押下します。

5. 移行するコンフィグの確認・調整

- 具体的な移行内容に関しては割愛します。 それぞれの項目で移行内容の確認が行われるので、内容に問題がないことを確認していきます。

もしもプッシュしたい設定に修正があったり、オブジェクトの名称を変更したい場合にはこの段階で一括変更することが可能です。

RAVPN (GlobalProtect) に関しては2025/6現在、ツールを利用せず手作業での移行をお勧めいたします。

6. FMC/cdFMCへの設定プッシュ

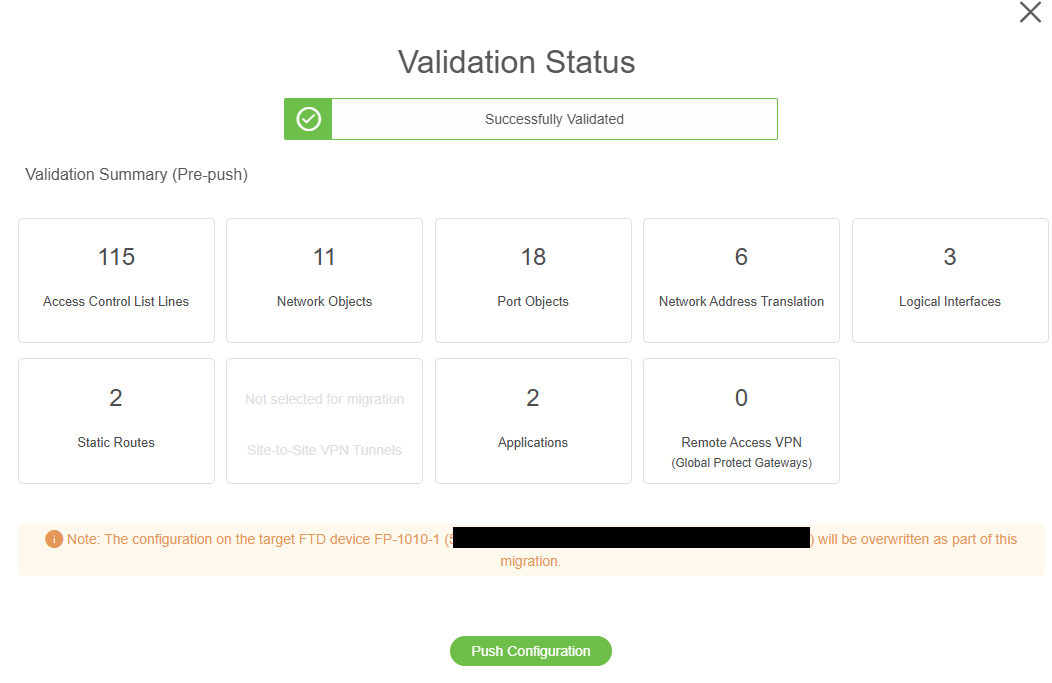

設定の確認が一通り完了すると、以下のような画面が表示されます。

改めて設定項目数等を確認したら、"Push Configuration"を押下しcdFMCへ設定をプッシュします。

※ この段階ではcdFMCへのプッシュは行われますがCisco FWへのプッシュは行われません。(=ファイアウォール自体へのデプロイは行われない)。 cdFMC上で再び確認を行ったあと、改めてCisco FWへのプッシュを行うこととなります。

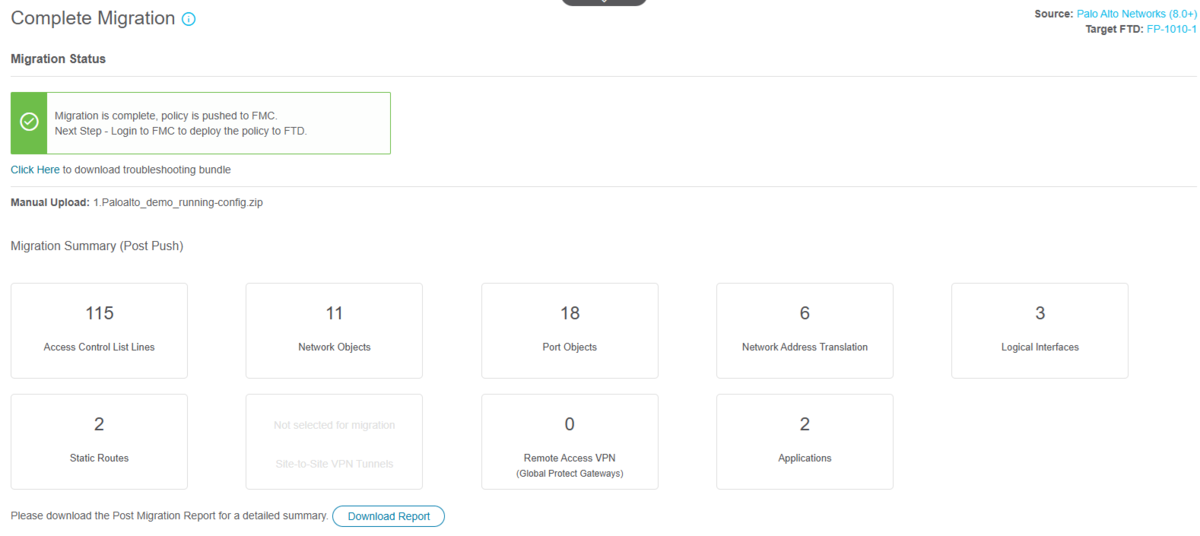

完了すると以下の画面が表示され、cdFMCへのプッシュ完了です。

終了後レポート (Post-Migration Report) のダウンロードリンクが表示されるので、忘れずにダウンロードしましょう。

7. FTDへのプッシュ(=デプロイ)

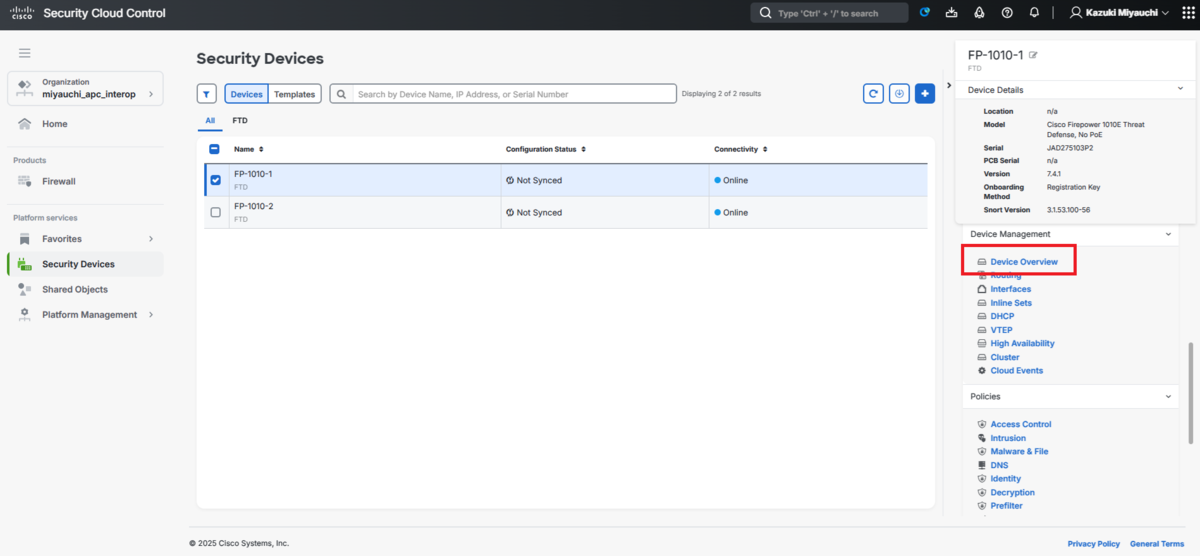

FMTでプッシュした結果を確認してみましょう。

ブラウザからSecure Cloud Controlの画面に戻り、Security Devices > (プッシュ時に選択したFTDデバイス) > Device Overviewを選択します。

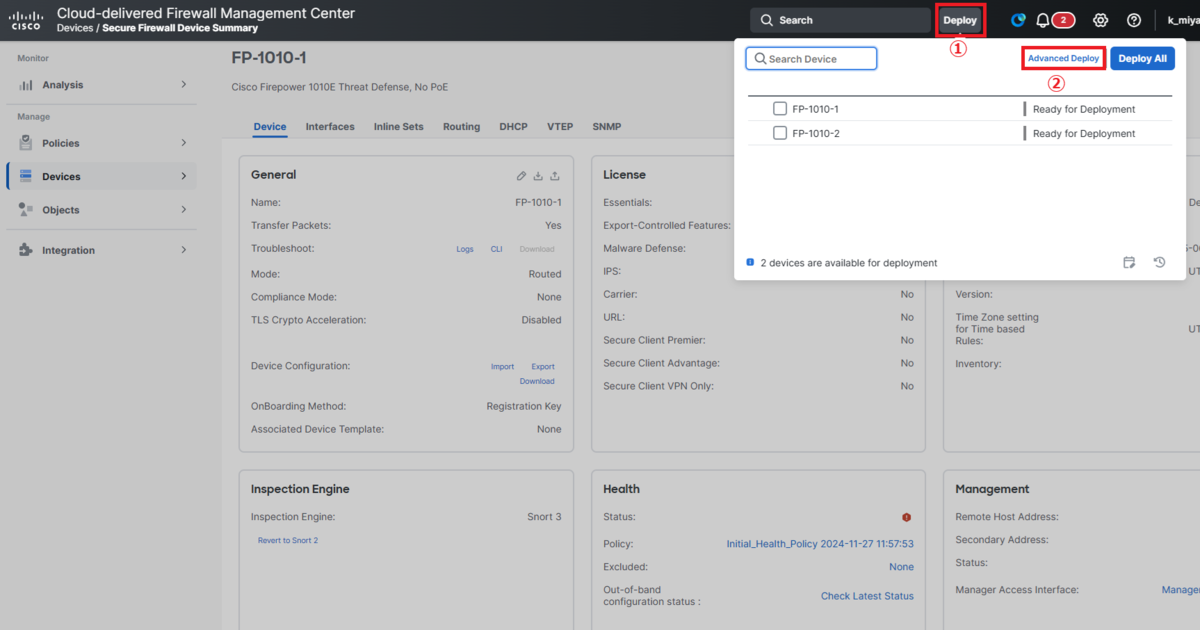

するとcdFMCの画面に遷移するので、右上のDeploy > Advanced Deployを選択して、FMTからプッシュされた設定の一覧を確認してみましょう。

プッシュされたデバイスを開くと、今回のデプロイで変更される設定の一覧が表示されていることがわかります。

より詳細な変更点に関しては、右の"Preview"列のアイコンから確認することができます。

変更内容に問題がないことをあらためて確認したら、対象のデバイスにチェックを付けて右上の青いDeployボタンからデプロイを実行します。

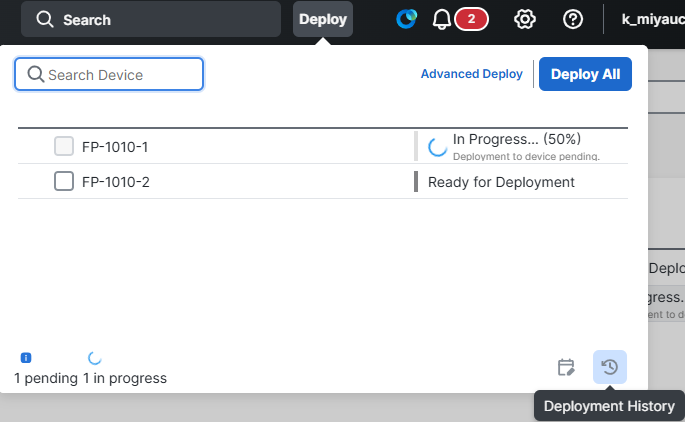

実行中のデプロイはDeploy > 右下のアイコンのHistoryから確認できます。

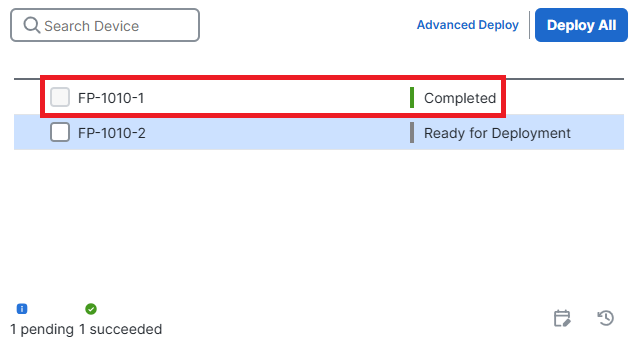

デプロイ画面のステータス欄が緑色の"Completed"に変わったらデプロイ完了です。

以上で、PaloaltoからCisco Firewallへの設定のマイグレーションはすべて完了です!

8. 設定内容の確認

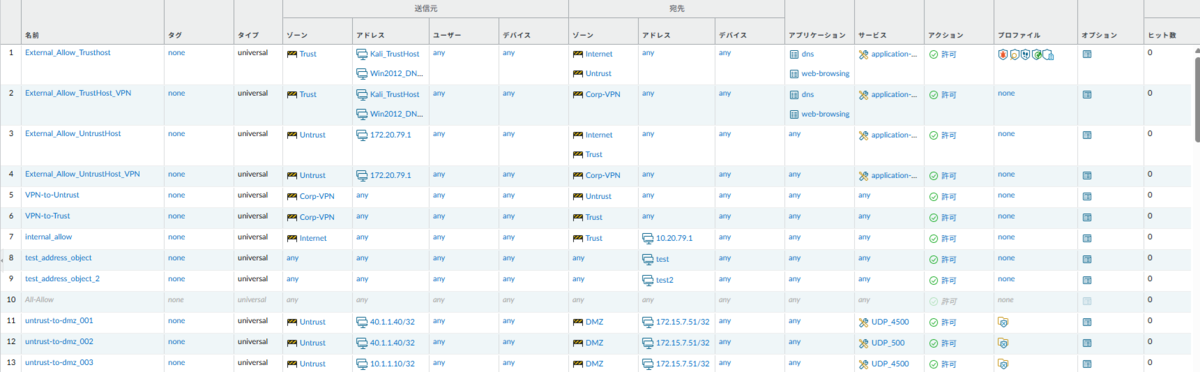

プッシュされた設定を確認していきます。 今回は例として、セキュリティポリシーがどのようにSCCへプッシュされたかを確認してみましょう。

元となったPaloalto FWのセキュリティポリシーは以下の画像のようになっています。

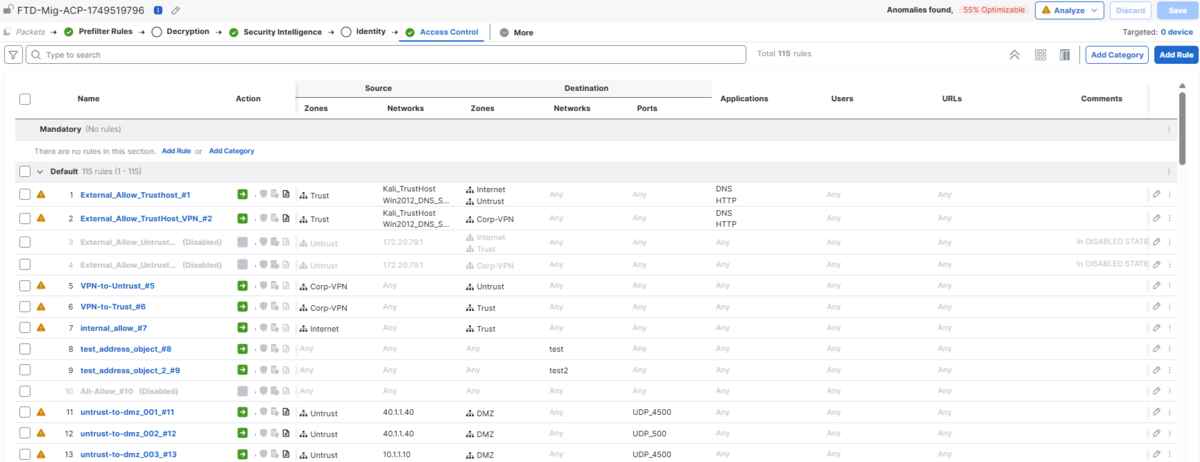

次に、FMTでプッシュされたセキュリティポリシーは以下の通りです。

9. 利用してみての感想、所感

FMTのツール自体は非常に堅牢です。タイムアウトもありません。ツールが操作不能になることもありますが、実環境に影響を及ぼすことは一切ありません。 Cisco FWのご利用を検討されている方は、単純なオブジェクトの移行等には非常に重宝すると思われます。

開発者再度の反応が迅速です!Cisco側の開発者の方から何度もコンタクトがあり、機能改善要求も受け入れてくださいました。

一方で、現行版 (FMTver7.7) では対応していない機能も多いです。 vsys, HA, ポート冗長等の現場でよく利用される機能に関しても、非対応になっています。

RAVPNは対応していると書いてありますが、細かい部分で不明瞭な点が多くあります。 具体的にはこれはGlobalProtectをAnyConnectへ移行することとなりますが、GlobalProtect側のGPポータル/ゲートウェイとAnyConnect側のConnectionProfileに思想の違いが大きいです。 設定の量としても機械化すべき部分ではないです。設定移行をお考えの方は、手で実装すべきです。(そもそも証明書周りはどうせ全部手作業・・・)

さいごに

エーピーコミュニケーションズでは、Cisco FWへの移行だけではなく、PaloaltoやFortigateに関する幅広いサポートや導入支援も行っています。 「自社の環境でも導入できる?」「何から始めればいい?」といった疑問があれば、お気軽にご相談ください!

また、一緒に働いていただける仲間も募集中です! ご興味持っていただけましたらぜひお声がけください。 hrmos.co