自己紹介

こんにちは、エーピーコミュニケーションズiTOC事業部 BzD部 0-WANの田中と申します。

弊社でEDR製品を導入いただいたお客様のインシデント調査を主に担当しております。

その傍らプログラマーとしての経験と知識を生かしてセキュリティに関するウェブアプリケーションを設計構築するなどSOCチームのメンバーとして日々サイバーセキュリティと共に在るエンジニアです。

2025年は12回に渡ってCrowdStrikeの利用者視点で役に立つ情報をお伝えしています。

| 回 | 掲載月 | トピック |

|---|---|---|

| 1 | 2025/1 | 【CrowdStrike】FalconConsole徹底解説 その1 |

| 2 | 2025/2 | 【CrowdStrike】FalconConsole徹底解説 その2 |

| 3 | 2025/3 | 【CrowdStrike】FalconConsole徹底解説 その3 |

| 4 | 2025/4 | 【CrowdStrike】クエリー徹底解説 その1 |

| 5 | 2025/5 | 【CrowdStrike】クエリー徹底解説 その2 |

| 6 | 2025/6 | 【CrowdStrike】クエリー徹底解説 その3 |

| 7 | 2025/7 | 【CrowdStrike】API徹底解説 その1 |

| 8 | 2025/8 | 【CrowdStrike】API徹底解説 その2 |

| 9 | 2025/9 | 【CrowdStrike】API徹底解説 その3 |

| 10 | 2025/10 | 【CrowdStrike】Falcon Foundry徹底解説 その1 |

| 11 | 2025/11 | 【CrowdStrike】Falcon Foundry徹底解説 その2 |

| 12 | 2025/12 | 【CrowdStrike】Falcon Foundry徹底解説 その3 |

「CrowdStrike Falcon」の強力な機能の一つであるFalconの「クエリー」に焦点を当てた第2回目は「高度なイベント検索」についてご紹介します。

1. 高度なイベント検索機能の役割

インシデントレスポンスの現場では、巧妙化するサイバー脅威に対し、迅速かつ的確な対応が不可欠です。 日々発生する膨大なセキュリティログの中から、攻撃の痕跡を効率的に発見し、分析する能力が、インシデントの封じ込めと復旧の鍵となります。 CrowdStrike Falconが提供する「高度なイベント検索」機能は、CrowdStrikeクエリ言語 (CrowdStrike Query Language = CQL) を活用し、環境内のイベントやプロセスを深く掘り下げることで、疑わしいアクティビティの迅速な分析、確認、そして脅威ハンティングを可能にします。これにより、インシデントレスポンスチームは脅威の可視性を大幅に高め、効果的な対応を支援できるようになります。

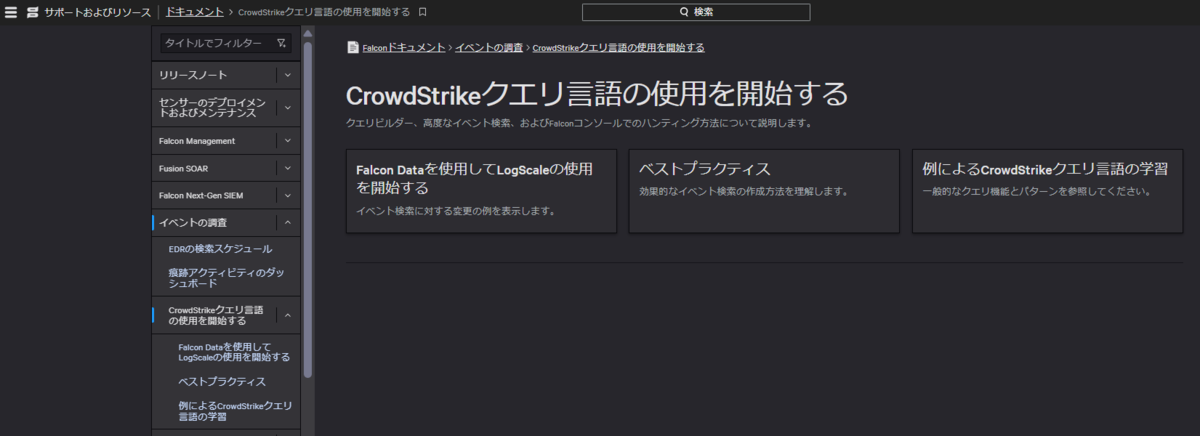

高度なイベント検索とCrowdStrikeクエリ言語 (CQL) について詳しくは以下のドキュメントをご覧ください。

2. 高度なイベント検索とは?

CrowdStrike Falconの「高度なイベント検索」は、環境内で発生するイベントやプロセスを詳細に分析し、不審なアクティビティを効率的に検出・調査するための機能です 。この機能の核となるのが、強力なフィルタリングと分析を可能にするCrowdStrikeクエリ言語(CQL)です 。 library.humio.com

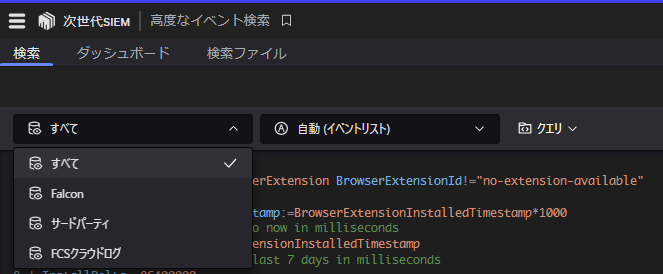

高度なイベント検索では、以下の多様なデータソースを対象にクエリーを実行できます。(*購入済の製品が対象)

- すべて: CrowdStrikeおよびサードパーティの全イベントデータ

- Falcon: エンドポイントとセンサーのイベントデータ

- サードパーティ: 外部ソースから収集されたイベントデータ

- フォレンジック: Falcon Forensicsによるトリアージデータ

- リスク: 脆弱性管理で収集されたデータ

この機能を利用するには、Falcon InsightまたはFalcon Next-Gen SIEMのサブスクリプションと、Falcon管理者、NG SIEM管理者、NG SIEMアナリストなどの特定のロールが必要です 。これにより、セキュリティ担当者は、CrowdStrikeクラウドに保存されたイベントデータに直接アクセスし、CQLを用いて環境内の脅威を深く掘り下げることができます 。

3. 基本的な使い方

それでは、Falconコンソールで高度なイベント検索を実行するための基本的な手順を見ていきましょう。

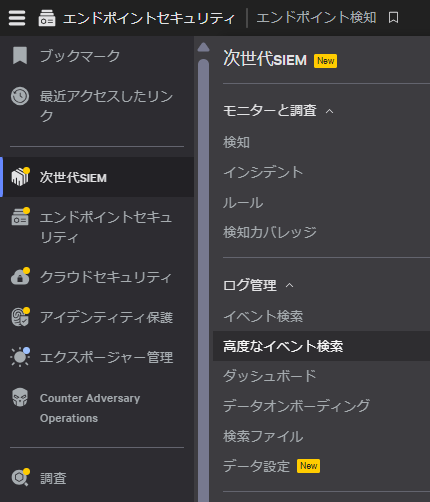

「Next-Gen SIEM(次世代SIEM)」>「Log management(ログ管理)」>「Advanced event search(高度なイベント検索)」で「Advanced event search(高度なイベント検索)」ページにアクセスできます。

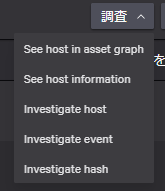

また「Endpoint security(エンドポイントセキュリティ)」>「Endpoint detections(エンドポイント検知)」の詳細パネル、同様に「Next-Gen SIEM(次世代SIEM)」>「Detections(検知)」の詳細パネルからも調査ドロップダウンメニューからInvestigate Event(イベントの検査)を選択すると「Advanced event search(高度なイベント検索)」ページにアクセスできます。

以下の手順で検索を実行します。

1. クエリー対象となる検索対象のデータソースを選択します。

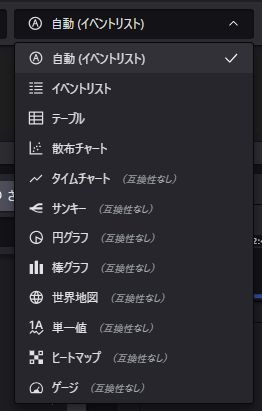

2. 検索結果の表示方法を選択するか、デフォルトの「Auto(自動(イベントリスト))」を使用します。

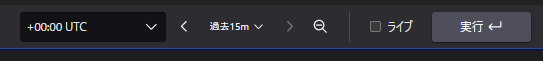

3. タイムゾーンを選択して、クエリー対象となる時間範囲を選択するか、デフォルトの「Last 15 m(過去15分)」を使用します。

4. 「ライブ」にチェックを入れると継続的に検索結果を更新します。(省略可能)

5.クエリーを実行します。

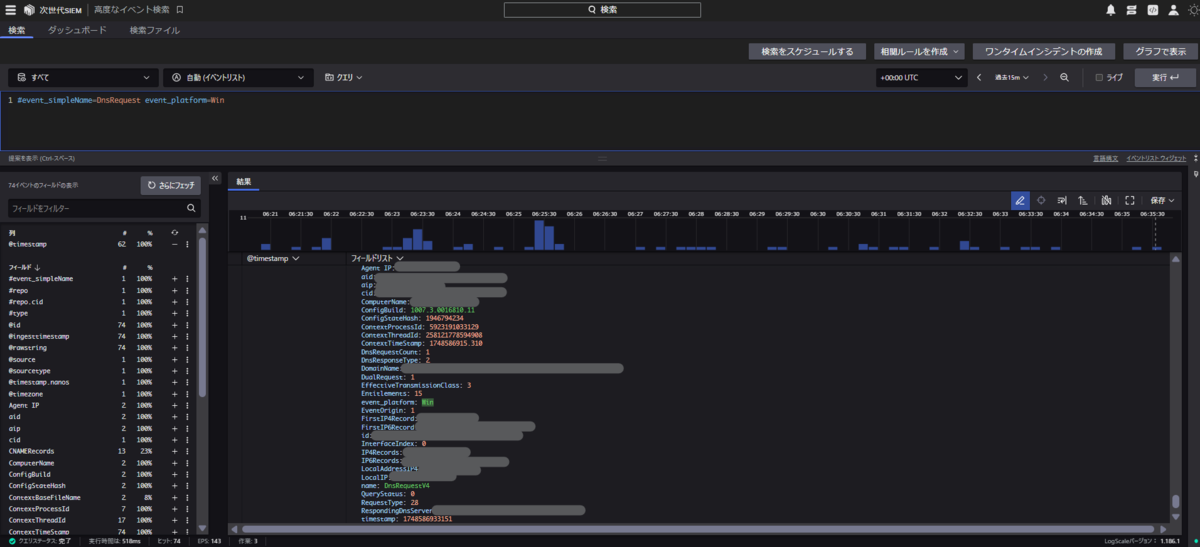

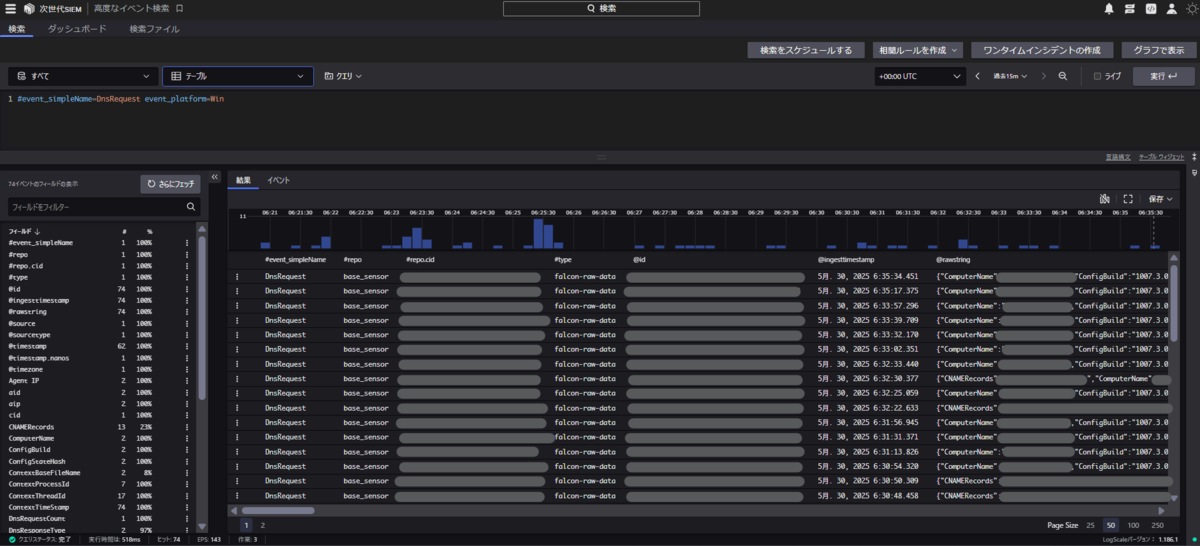

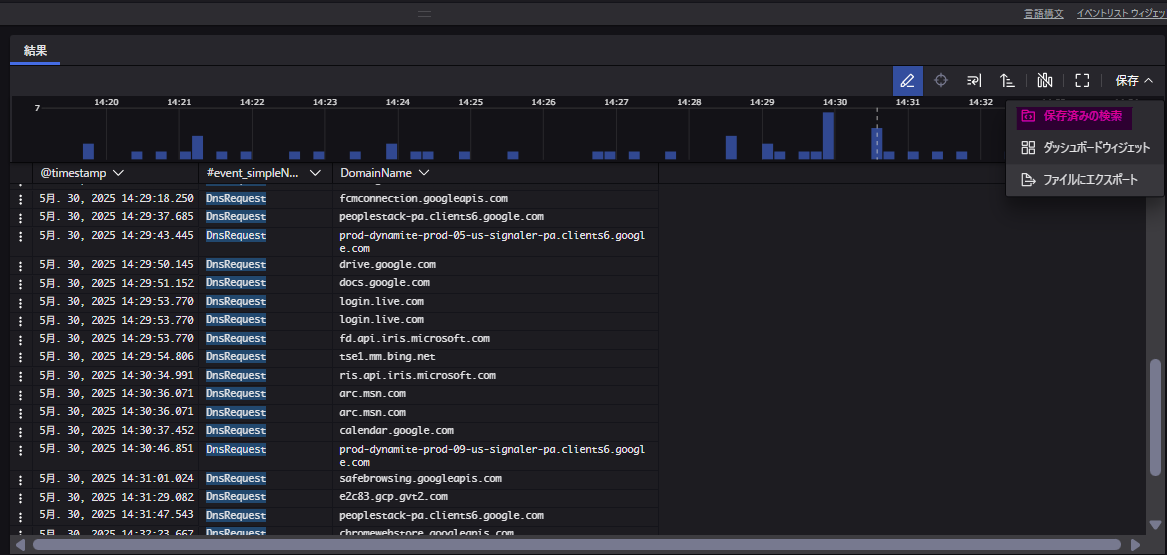

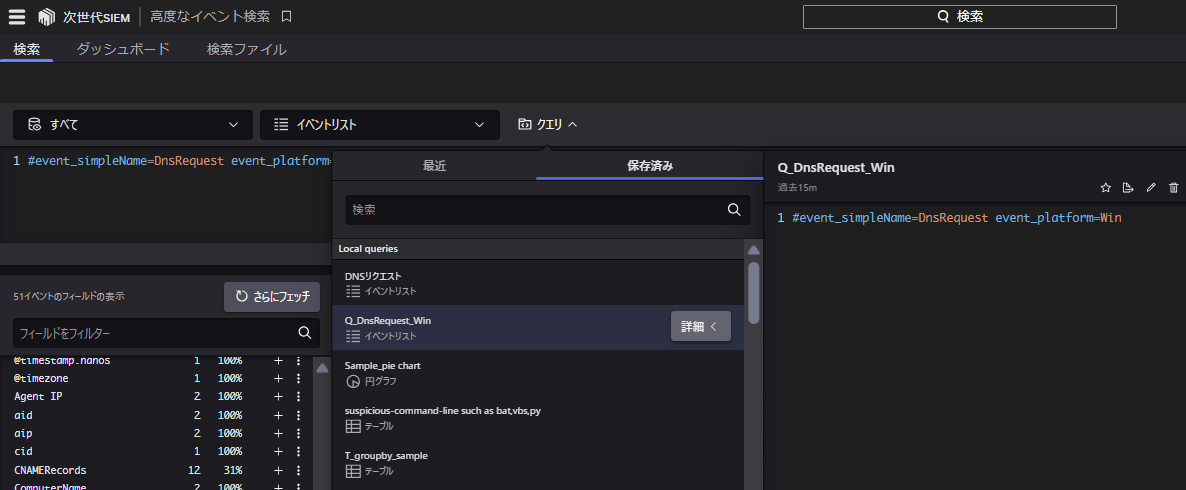

ここではドキュメントにあるように検索バーに「自分の環境のWindowsホストで発生したDNSリクエストイベントを検索する」クエリーを入力してRun(実行)をクリックします。

#event_simpleName=DnsRequest event_platform=Win

検索結果

検索結果の表示方法は、ドロップダウンメニューで変更できます。

6.結果を絞り込みます。以下に主な絞り込み方法を挙げます。

期間を絞り込む 上で紹介したドロップダウンメニューで時間範囲を変更する以外に画像のようにイベント分布チャートで期間を選択して絞り込むこともできます。

期間を絞り込む 項目を絞り込む 画像のように項目の値を元に絞り込むことができます。

項目の値で絞り込む

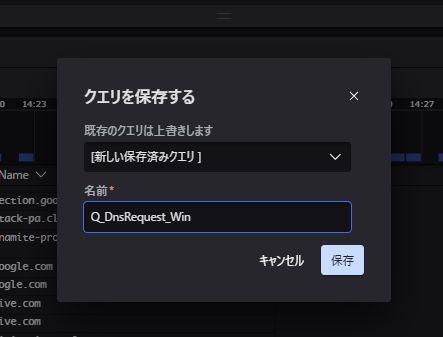

7.クエリーを保存します。

クエリーは将来の使用に備えて保存できます。結果のデータではなく、クエリーを保存します。 「Results(結果)」ビューで「Save(保存)」をクリックします。

「Queries(クエリ)」ドロップダウンメニューで、最近実行したクエリーと保存したクエリーをいつでも利用して再読み込みすることができます。独自の保存済み検索を作成して、頻繁に使用するクエリーを保存できます。

まとめ

今回はCrowdStrike Falconの「高度なイベント検索」機能について解説しました。この機能は、CrowdStrikeクエリー言語を駆使することで、巧妙化するサイバー脅威に対し、インシデントレスポンスチームが迅速かつ的確に対応するための強力なツールとなります。

次回は、高度なイベント検索を活用した脅威ハンティングやインシデント調査の実践的な方法をご紹介します。 高度なイベント検索の使い方についてご不明な点がございましたら、お気軽にコメント欄でご質問ください。

今後の連載の予定をご参考に興味があるトピックだけでもご覧いただければ幸いです。

少しでもサイバーセキュリティに興味を持っていただけるように楽しくお伝えしますのでお楽しみに。

最後まで読んでいただきありがとうございました。

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。 ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。 お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。 www.ap-com.co.jp

一緒に働いて頂ける仲間も募集しています

今までの経験を活かして、私たちと一緒にゼロトラスト分野で活躍しませんか? www.ap-com.co.jp