- 自己紹介

- 1. CTEMとは何か?:ガートナーが提唱する継続的な脅威管理

- 2. なぜ今、CTEMが必要なのか?:変化する脅威への対応と費用対効果の追求

- 3. CTEMの主要なステップ:プロアクティブなセキュリティ改善アプローチ

- 4. CTEM導入のメリット:攻めのセキュリティへ

- 5. まとめ:CTEMでセキュリティの全体像を把握し、戦略的に強化する

自己紹介

こんにちは、エーピーコミュニケーションズiTOC事業部 BzD部 0-WANの田中と申します。

弊社でEDR製品を導入いただいたお客様のインシデント調査を主に担当しております。

その傍らプログラマーとしての経験と知識を生かしてセキュリティに関するウェブアプリケーションを設計構築するなどSOCチームのメンバーとして日々サイバーセキュリティと共に在るエンジニアです。

近年、サイバー攻撃はますます巧妙化し、企業を取り巻く脅威は日々変化しています。そんな中、セキュリティ対策の新たなアプローチとして注目されているのが CTEM (Continuous Threat Exposure Management) です。

「CTEMって一体何?」そう思われた方もいるかもしれません。このブログでは、CTEMがなぜ今重要なのか、そしてどのように企業のセキュリティを強化するのかを、超入門レベルでわかりやすく解説します。

1. CTEMとは何か?:ガートナーが提唱する継続的な脅威管理

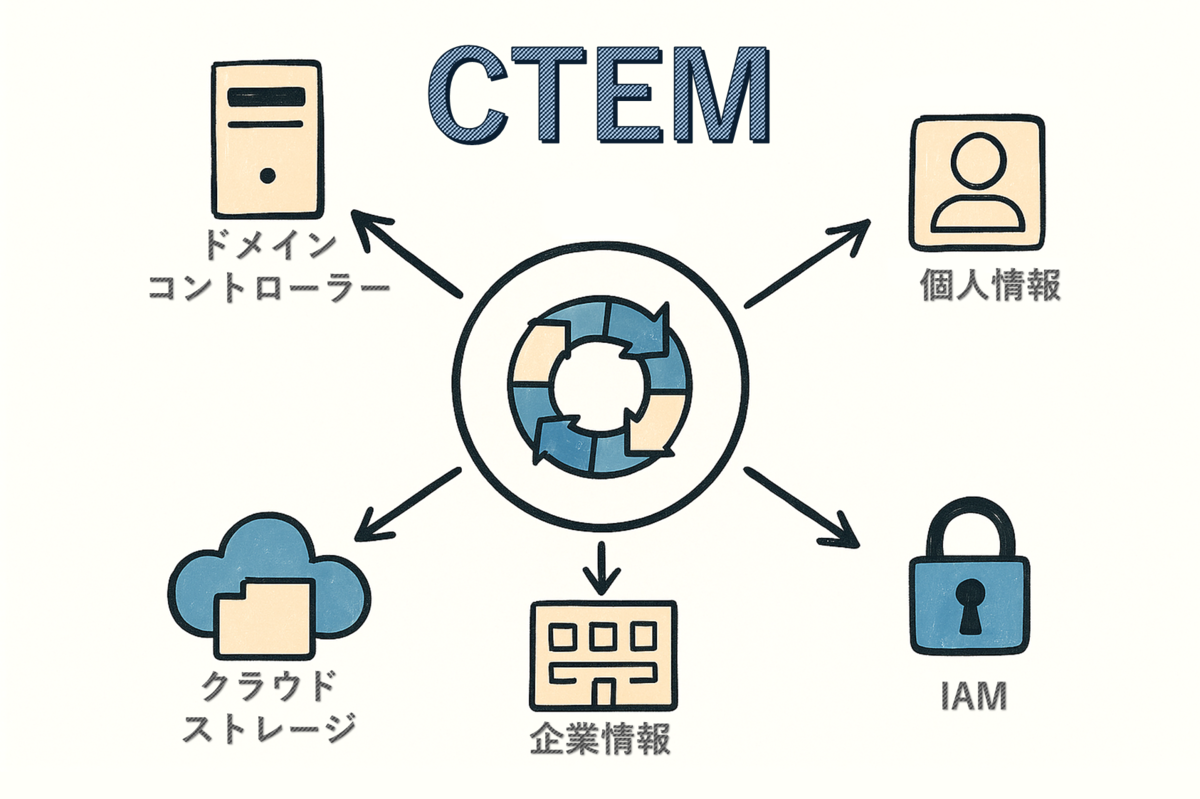

CTEMは、一言で言えば「組織が抱える脅威と脆弱性を継続的に、かつプロアクティブに管理するフレームワーク」です。この概念は、IT分野の著名なリサーチ&アドバイザリー企業であるガートナー(Gartner)によって提唱されました。 www.gartner.co.jp

これまでのセキュリティ対策は、脆弱性が見つかったら対応する、という「受動的」なアプローチが主流でした。しかし、CTEMは一歩進んで、「実際に攻撃者から見て、どこが狙われやすいのか」「どの脆弱性がビジネスに最も大きな影響を与えるのか」といった視点を取り入れ、優先順位をつけて対策を行うことを目指します。ガートナーは、CTEMをセキュリティの新たな標準として位置づけ、企業がより効果的にサイバーリスクを管理するための指針を示しています。

2. なぜ今、CTEMが必要なのか?:変化する脅威への対応と費用対効果の追求

CTEMが注目される背景には、いくつかの理由があります。

- 攻撃手法の高度化・多様化: ランサムウェア、サプライチェーン攻撃など、攻撃手法は日々進化しています。AIの悪用によるディープフェイクを用いたフィッシング詐欺や、自動化された攻撃ツールの登場も、新たな脅威として浮上しています。

- アタックサーフェス(攻撃対象領域)の拡大: クラウドサービスの利用拡大やリモートワークの普及により、企業が管理すべきIT資産は増加しています。

- 従来のセキュリティ対策の限界: 脆弱性スキャンやペネトレーションテストだけでは、広範囲かつ継続的に変化する脅威全体を把握しきれないのが現状です。さらに、多くのセキュリティソリューションが個別に導入され、それぞれのデータや知見が分断されてしまっていることも、脅威の全体像を把握しにくくしています。

CTEMは、これらの課題に対応し、より実践的で効果的なセキュリティ戦略を可能にします。

これらの課題に対し、企業は限られたセキュリティ予算をより効果的に活用する必要があります。 ガートナーは、2023年10月16日に発表されたプレスリリースにおいて以下のように述べCTEMアプローチの高い費用対効果を明確に評価しています。

継続的な脅威露出管理(CTEM)は、組織のデジタル資産および物理資産のアクセス可能性、露出度、および悪用可能性を継続的かつ一貫して評価するための実用的かつ体系的なアプローチです。CTEMの評価と修復の範囲を、インフラストラクチャの構成要素ではなく、脅威ベクトルやビジネスプロジェクトに合わせることで、脆弱性だけでなく、パッチ適用が不可能な脅威も明らかにすることができます。

ガートナーは、2026 年までに、 CTEM プログラムに基づいてセキュリティ投資を優先する組織では、侵害が 3 分の 2 削減されると予測しています。 www.gartner.com

3. CTEMの主要なステップ:プロアクティブなセキュリティ改善アプローチ

CTEMは、一般的に以下の5つの主要なステップから構成されます。これらは、企業のセキュリティ態勢を継続的かつプロアクティブに改善し、脅威への対応力を高めていくための体系的なアプローチとして機能します。

1. スコープ設定 (Scoping): どのIT資産を評価対象とするか、ビジネスリスクの観点から優先順位をつけます。

2. 発見 (Discovery): スコープ内で存在するすべてのIT資産と、それらに紐づく脆弱性や設定不備などを特定します。

3. 優先順位付け (Prioritization): 発見された脆弱性や脅威に対して、実際の攻撃で悪用される可能性やビジネスへの影響度を評価し、優先順位をつけます。

4. 検証 (Validation): 優先順位の高い脅威や脆弱性が、本当に悪用可能かどうかを検証します(模擬攻撃など)。

5. 実行と改善 (Mobilization & Improvement): 検証結果に基づいて対策を実行し、その効果を測定します。このサイクルを継続的に回すことで、セキュリティ体制を強化していきます。

これらのステップを継続的に繰り返すことで、企業は常に最新の脅威状況を把握し、それに応じた適切な対策を講じることが可能になります。これは、まさにリスクを未然に防ぎ、セキュリティ体制を強化するための、先手を打つ実践的なアプローチと言えるでしょう。

4. CTEM導入のメリット:攻めのセキュリティへ

CTEMを導入することで、企業は様々なメリットを享受できます。

- ビジネスリスクの低減: 実際に悪用されやすい脆弱性から優先的に対策することで、ビジネスへの被害を最小限に抑えます。

- セキュリティ投資の最適化: 限られたリソースを最も効果的な対策に集中させることができます。

- セキュリティ意識の向上: 経営層から現場まで、脅威に対する共通認識を持つことができます。

- コンプライアンス対応の強化: 継続的なリスク管理を通じて、各種規制やガイドラインへの対応力を高めます。

5. まとめ:CTEMでセキュリティの全体像を把握し、戦略的に強化する

CTEMは、単なる新しいセキュリティツールや手法ではありません。それは、「どこに本当のサイバーリスクが潜んでいるのか」「攻撃者から見て、私たちはどこを狙われやすいのか」を徹底的に可視化し、セキュリティ投資を最適化するための思考の転換です。

従来の「脆弱性を見つけて修正する」という受動的なアプローチでは、変化し続ける脅威の全体像を捉えきれません。CTEMは、ガートナーが提唱するように、一歩先を行くプロアクティブな視点で、ビジネスに最も影響を与える脅威に焦点を当て、限られたリソースを最も効果的に配分することを可能にします。

この入門記事を通じて、CTEMが単なるバズワードではなく、組織のセキュリティ態勢を現代の脅威に対応させ、継続的に進化させるための、実践的かつ費用対効果の高いアプローチであることをご理解いただけたなら幸いです。今日のサイバー環境において、CTEMは「守り」のセキュリティから「攻め」のセキュリティへと進化するための、強力な羅針盤となるでしょう。

最後まで読んでいただきありがとうございました。

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。 ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。 お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。 www.ap-com.co.jp

一緒に働いて頂ける仲間も募集しています

今までの経験を活かして、私たちと一緒にゼロトラスト分野で活躍しませんか? www.ap-com.co.jp