はじめに

こんにちは!クラウド事業部の中根です。

みなさんはIAMの「最小権限の原則」をどのように適用していますか?

大事なのは知っていても、下手に設定するとエラーの元になってストレスだったりして、なかなか難しいですし、ハードルが高く感じますよね。

そんなIAMの最小権限実現を、手軽に始められる機能を発見しました!

結構前からある機能のようですが、AWSに出会って2年間全く知らなかったので、ご紹介したいと思います。

その名もアクセスアドバイザー!

アクセスアドバイザーという機能を使用します。

これは、IAMポリシーがいつ使用されたのか、というのを教えてくれる機能です。

使われていない、ということも分かるので、不要な権限をあぶり出すことができます。

アクセスアドバイザーの使い方

IAMのサービス画面から、確認したいIAMロールの詳細ページに移動します。

そして、「最終アクセス日時」タブを選択してください。

すると、サービスとポリシーについて、最終アクセス日時が表示されます。

「追跡期間中はアクセスされていません」となっているものは、不要な権限である可能性がある、ということです。

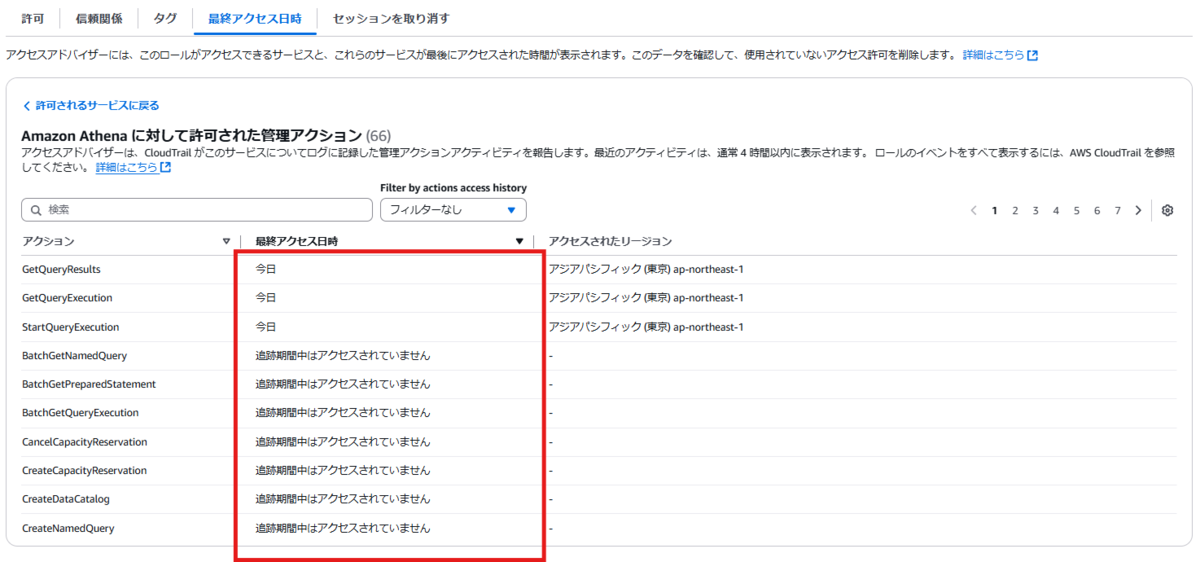

また、各サービスを選択してみましょう。

すると、具体的にどのアクションが使われているのかがわかります。

まとめ

今回は、IAMのアクセスアドバイザーという機能をご紹介しました。

最小権限の原則に従うのは大変ですが、非常に重要なベストプラクティスです。

まずはお手軽なアクセスアドバイザーから、不要な権限の見直しを始めてみるのはいかがでしょうか!

次の一歩に向けて

結構大変ですが、本気で取り組むならこちらがおすすめです!

https://aws.amazon.com/jp/blogs/news/systematic-approach-for-least-privileges-jp/

Access Analyzerを使って、CloudTrailのイベントに基づいてIAMポリシーを生成することもできます!

https://aws.amazon.com/jp/blogs/security/iam-access-analyzer-makes-it-easier-to-implement-least-privilege-permissions-by-generating-iam-policies-based-on-access-activity/

終わりに

APCはAWS Advanced Tier Services(アドバンストティアサービスパートナー)認定を受けております。

その中で私達クラウド事業部はAWSなどのクラウド技術を活用したSI/SESのご支援をしております。

www.ap-com.co.jp

https://www.ap-com.co.jp/service/utilize-aws/

また、一緒に働いていただける仲間も募集中です!

今年もまだまだ組織規模拡大中なので、ご興味持っていただけましたらぜひお声がけください。