はじめに

こんにちは、エーピーコミュニケーションズiTOC事業部 BzD部 0-WANの篠崎と申します。CrowdStrikeの設計、構築、運用からSOCまで幅広く対応できるエンジニアとして日々研鑽に励んでおります。

今回は、Zscalerのデバイスポスチャ機能を利用し、デバイス上でCrowdStrikeが起動していることを条件としたアクセス制御を行います。これにより、企業のセキュリティ体制を強化し、デバイスの安全性を確保することができます。

機能概要

デバイスポスチャとは

デバイスポスチャとは、企業のセキュリティポリシーに基づいてデバイスの状態を評価し、その状態に応じてアクセス制御を行う仕組みです。これにより、企業のネットワークにアクセスするデバイスがセキュリティ要件を満たしていることを保証し、未承認のデバイスや危険なデバイスからのアクセスを防ぐことができます。

構築について

Zscalerでデバイスポスチャ機能を設定する手順をご紹介します。

CrowdStrikeサポートに連絡し、ZTA統合機能を有効化する

CrowdStrikeと連携するためには、CrowdStrikeサポートに連絡しZTA統合機能を有効化してもらう必要があります。 CrowdStrikeのサポートページからCaseを作成し、ZTA統合機能有効化の設定を依頼します。

ZTAについてはこちらの記事をご参照ください。 techblog.ap-com.co.jp

Zscalerでのデバイスポスチャポリシー設定

- Zscalerポータルにログイン

Zscaler管理ポータルにログインし、ZCC管理ポータルにアクセスします。

Policy -> Mobile -> ZSCALER CLIENT CONNECTOR CONFIGURATION -> Zscaler Client Connector Portal

- ポリシーの作成

Device Postureポリシーを新規に作成します。

Administration -> Device Posture -> Add Device Posture

デバイスポスチャの対象としてCrowdStrikeを選択し、ポリシーを作成します。

DEVICE POSTURE CONFIGURATION -> Posture Type -> Detect CrowdStrike

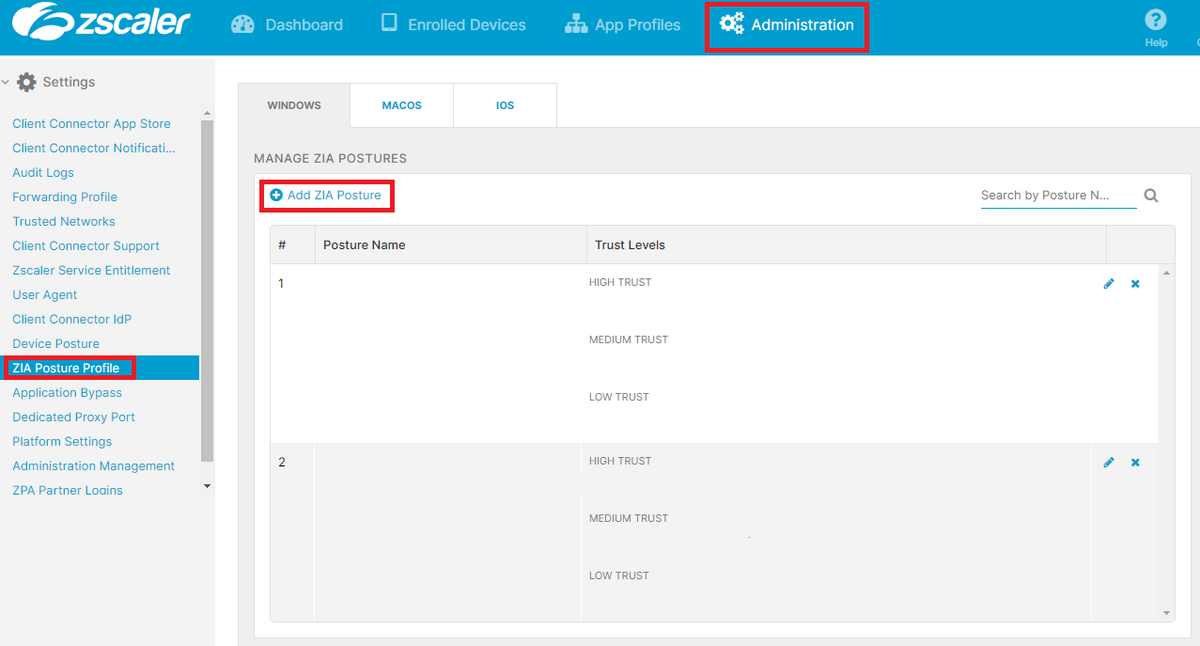

次に、ZIA Posture Profileを新規に作成します。

Administration -> ZIA Posture Profile -> Add ZIA Posture

先ほど作成したデバイスポスチャポリシーを選択します。 今回はHIGH TRUSTで設定します。

EXPRESSION -> Select Device Posture

- プロファイルの適用

作成したプロファイルをユーザーに適用します。

App Profiles -> Windows -> Add Windows Policy or 鉛筆マーク

作成したプロファイルを選択します。

Add Windows Policy or Edit Windows Policy -> GENERAL -> ZIA Posture Profile -> Selected

設定確認

設定したデバイスポスチャが正常に動作しているかを確認します。

Enrolled Devices -> Device Overview -> 任意のユーザーのDevice Details

Device Detailsの表示項目から、Device Trust LevelがHigh(設定によってはMediumやLow)となっていることが確認できればデバイスポスチャは正常に動作しています。

Zscaler Client Connector Registered Device Details -> COMPLIANCE STATUS -> Device Trust Level

おわりに

以上でZscalerのデバイスポスチャポリシーの構築は完了です。これにより、ZscalerとCrowdStrikeの連携を通じて、デバイスポスチャを効果的に管理し、企業のネットワークセキュリティを高めることができます。

最後までお読みいただきありがとうございました。

0-WANについて

私たち0-WANは、ゼロトラスト製品を中心とした、マルチベンダーでのご提案で、お客様の経営課題解決を支援しております。ゼロトラストってどうやるの?製品を導入したけれど使いこなせていない気がする等々、どんな内容でも支援いたします。

お気軽にご相談ください。

問い合わせ先、0-WANについてはこちら。

一緒に働いて頂ける仲間も募集しています

今までの経験を活かして、私たちと一緒にゼロトラスト分野で活躍しませんか?